Google introduce nuove misure per migliorare la sicurezza dei propri dispositivi e proteggere gli utenti da minacce emergenti. Tra queste iniziative troviamo il rafforzamento della sicurezza dei modem cellulari Pixel, nuove protezioni per i cookie di Chrome su Windows e la rimozione delle app Kaspersky dal Play Store.

La sicurezza proattiva dei modem nei Pixel

Google ha presentato una serie di aggiornamenti per rafforzare la sicurezza dei modem cellulari dei dispositivi Pixel, evidenziando il loro impegno nel prevenire attacchi rivolti al componente hardware del dispositivo responsabile delle comunicazioni mobili (LTE, 4G, 5G). I modem cellulari sono particolarmente vulnerabili a causa della loro esposizione a fonti esterne, inclusi attacchi che sfruttano falsi ripetitori per iniettare pacchetti di dati manipolati.

La nuova linea Pixel 9 integra misure di sicurezza avanzate tra cui il Bounds Sanitizer per prevenire gli overflow di buffer, l’Integer Overflow Sanitizer per evitare comportamenti anomali causati da numeri non corretti e le Stack Canaries, strumenti che monitorano l’esecuzione del codice per prevenire attacchi. La sicurezza è ulteriormente migliorata grazie al Control Flow Integrity (CFI), che limita i percorsi di esecuzione del codice, e all’inizializzazione automatica delle variabili di stack, proteggendo contro la fuga di dati sensibili.

Questi aggiornamenti rappresentano una significativa barriera contro attacchi zero-day e altre minacce, rendendo i dispositivi Pixel tra i più sicuri sul mercato.

Miglioramenti nella sicurezza dei cookie di chrome su windows

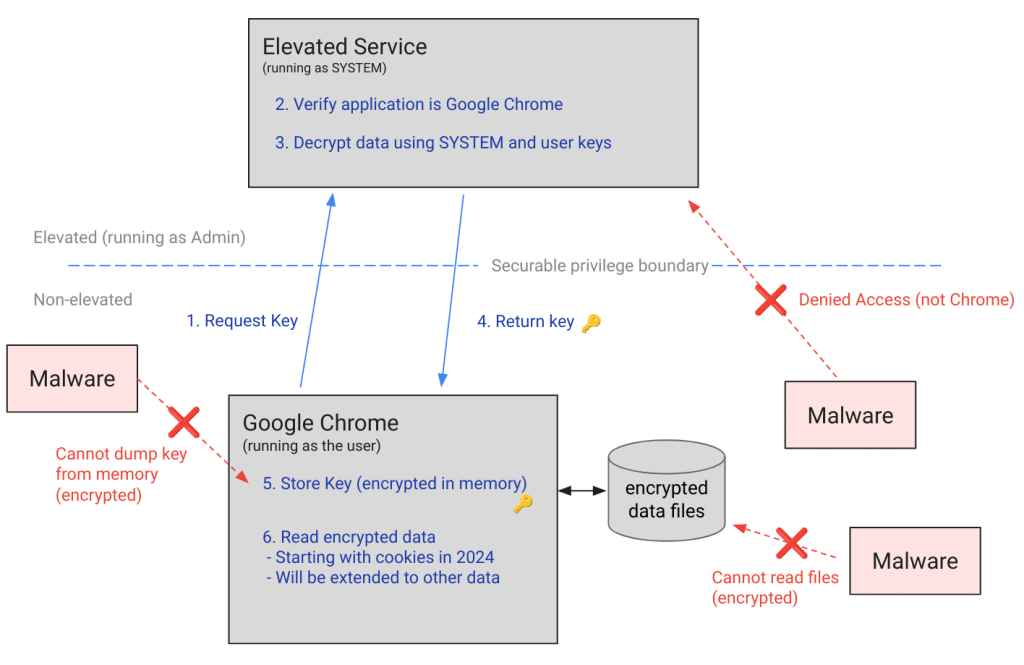

Google ha annunciato in luglio nuove misure per proteggere i cookie su Chrome, una delle principali fonti di dati personali durante la navigazione web che espone la sicurezza degli utenti. A partire da Chrome 127, viene introdotta la crittografia Application-Bound (App-Bound) su Windows, un sistema che impedisce ad altre applicazioni non autorizzate di accedere ai cookie degli utenti. Questa nuova protezione migliora la sicurezza rispetto all’attuale uso dell’API DPAPI su Windows, che non è in grado di bloccare accessi a livello utente da malware o altre app dannose.

La crittografia App-Bound utilizza un servizio privilegiato che verifica l’identità dell’applicazione prima di consentire l’accesso ai dati sensibili. Questo aggiunge un ulteriore livello di protezione, costringendo gli attaccanti a dover ottenere privilegi di sistema elevati per riuscire a sottrarre cookie o dati sensibili, rendendo le loro azioni più rilevabili da software antivirus.

Questa protezione sarà estesa in futuro anche a password, dati di pagamento e altri token di autenticazione persistenti, aumentando significativamente la sicurezza degli utenti contro il furto di cookie e altri dati sensibili.

Cosa non torna nei nuovi dispositivi di sicurezza?

Gli sviluppatori di malware infostealer hanno rilasciato aggiornamenti che affermano di poter aggirare la crittografia App-Bound Encryption di Google Chrome, introdotta per proteggere dati sensibili come cookie e password. La funzione è stata implementata a partire da Chrome 127 per rafforzare la sicurezza degli utenti, sfruttando un servizio di crittografia privilegiato su Windows. Tuttavia, sono stati segnalati nuovi malware in grado di bypassare queste protezioni, minacciando la sicurezza dei dati memorizzati nel browser.

App-Bound Encryption e vulnerabilità

App-Bound Encryption è stata progettata per impedire a malware che operano con i permessi dell’utente connesso di accedere ai dati sensibili memorizzati in Chrome. La protezione funziona associando i dati sensibili all’identità dell’app che li crea. Questo significa che un malware dovrebbe avere privilegi di sistema elevati o iniettare codice direttamente in Chrome per accedere a tali dati, rendendo più complesso il furto di cookie.

Nonostante questa protezione, alcuni ricercatori di sicurezza come g0njxa e RussianPanda9xx hanno segnalato la presenza di infostealer in grado di aggirare la crittografia di Chrome, tra cui MeduzaStealer, Whitesnake, Lumma Stealer, Lumar (PovertyStealer), Vidar Stealer e StealC.

Come funziona il bypass e implicazioni

Gli sviluppatori di malware hanno implementato metodi di bypass che consentono di rubare i cookie senza bisogno di privilegi di amministratore. Ad esempio, il malware Lumma Stealer è stato testato con successo in un ambiente Windows 10 Pro, riuscendo a superare la crittografia implementata su Chrome 129, l’ultima versione del browser.

Inizialmente, alcuni malware come Lumar Stealer richiedevano l’esecuzione con privilegi di amministratore per funzionare. Tuttavia, con gli ultimi aggiornamenti, è stato sviluppato un metodo che permette l’accesso ai cookie semplicemente sfruttando i privilegi dell’utente connesso, riducendo così la possibilità di essere rilevato da software antivirus.

Le modalità precise con cui questi infostealer superano la crittografia di Chrome non sono state rese pubbliche, ma i creatori del malware Rhadamanthys hanno commentato che ci sono voluti solo 10 minuti per invertire la protezione App-Bound Encryption.

La risposta di Google e gli sviluppi futuri

Un portavoce di Google ha commentato la situazione, confermando che “il nuovo sistema di difesa ha causato un cambiamento nel comportamento degli attaccanti, che ora adottano tecniche più osservabili come l’iniezione di codice o il memory scraping. Google continua a lavorare con i fornitori di sistemi operativi e antivirus per rilevare e contrastare efficacemente queste nuove tecniche di attacco, migliorando continuamente le difese per proteggere gli utenti da malware infostealer”.

Addio Kaspersky dal Play Store

Nel contesto di crescenti preoccupazioni per la sicurezza nazionale, Google ha rimosso le app di sicurezza Android di Kaspersky dal Play Store e ha disabilitato gli account sviluppatori associati alla società russa. Questa decisione è in linea con le sanzioni imposte dal governo degli Stati Uniti su Kaspersky, in seguito a preoccupazioni riguardanti potenziali rischi per la sicurezza e la privacy degli utenti.

La rimozione è stata confermata da Google, sottolineando che segue le restrizioni recentemente imposte dal Bureau of Industry and Security del Dipartimento del Commercio degli Stati Uniti. Gli utenti che desiderano continuare a utilizzare i prodotti Kaspersky sono invitati a scaricare le app da fonti alternative come il Galaxy Store, Huawei AppGallery e Xiaomi GetApps, o direttamente dal sito web ufficiale di Kaspersky.

La rimozione segue una serie di decisioni recenti prese da Kaspersky stessa, tra cui la chiusura delle operazioni negli Stati Uniti e la sostituzione del proprio software antivirus con quello di UltraAV per i clienti americani, senza preavviso.