Cybereason Security Services ha emesso un rapporto di analisi delle minacce per informare sulle minacce emergenti e fornire raccomandazioni pratiche per proteggersi da esse e nello specifico sta indagando su sull’aumento delle attività del malware GootLoader.

Punti Chiave

- Non fermarmi ora: GootLoader rimane attivamente utilizzato e sviluppato da attori malintenzionati, senza perdere popolarità.

- GootLoader evoluto: Gli aggiornamenti al payload di GootLoader hanno portato a diverse versioni, con GootLoader 3 attualmente in uso.

- Se non è rotto, non aggiustarlo: Sebbene alcuni dettagli dei payload di GootLoader siano cambiati nel tempo, le strategie di infezione e la funzionalità complessiva rimangono simili a quelle del 2020.

GootLoader è un malware loader noto per abusare di JavaScript per scaricare malware o strumenti di post-sfruttamento e persistere all’interno della macchina infetta. GootLoader fa parte della famiglia di malware GootKit, un trojan bancario scritto in NodeJS attivo dal 2014. Gli attori dietro GootKit, tracciati come UNC2565, hanno iniziato a consegnare GootLoader invece del trojan bancario GootKit.

UNC2565

UNC2565, l’attore di minacce legato a GootLoader, utilizza GootLoader per distribuire vari malware di post-sfruttamento. In passato, il gruppo ha distribuito Cobalt Strike attraverso siti SEO manipolati per ottenere accessi non autorizzati. Una volta entrati, hanno eseguito attività di ricognizione e furto di credenziali, utilizzando tecniche come Kerberoast e BloodHound.

Tecnica di infezione

GootLoader utilizza il SEO poisoning per l’infezione iniziale, distribuendo il suo payload JavaScript dannoso tramite file che spesso si mascherano da documenti legali. UNC2565 impiega GootLoader per distribuire malware come BlueCrab Ransomware, Cobalt Strike, GootKit, IcedID, Kronos, REvil Ransomware e SystemBC.

Analisi Tecnica

Panoramica

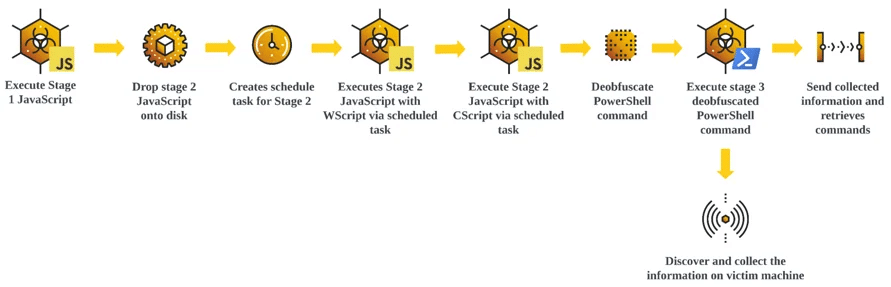

La catena di infezione di GootLoader è semplice: siti compromessi ospitano archivi che contengono il payload JavaScript di GootLoader con nomi che attirano gli utenti aziendali in cerca di modelli o documenti legali. Una volta eseguito, si stabilisce la persistenza, viene eseguito il payload di seconda fase e il payload di terza fase viene eseguito da PowerShell per raccogliere informazioni di sistema e gestire la comunicazione C2.

Infezione Iniziale

L’infezione iniziale avviene quando un utente scarica un archivio da un sito compromesso ed esegue il file JavaScript contenuto, che è il primo stadio del payload GootLoader. I siti che ospitano questi file di archivio sfruttano tecniche di SEO poisoning per attirare le vittime che cercano file aziendali come modelli di contratti o documenti legali.

Esecuzione

L’esecuzione del payload di primo stadio avviene tramite il processo Windows Script Host (wscript), dove il malware rilascia il payload di seconda fase (anch’esso un grande file JavaScript offuscato) su disco e registra un’attività pianificata per eseguirlo.

Persistenza

La persistenza viene stabilita tramite un’attività pianificata creata dal payload di primo stadio di GootLoader, con un nome di attività costituito da parole inglesi casuali hard-coded nel payload. L’attività contiene i parametri per eseguire il payload di seconda fase di GootLoader.

Raccolta

La raccolta dei dati della macchina infetta viene eseguita dal payload di terza fase di GootLoader tramite PowerShell. Ciò include la raccolta di dati specifici della macchina come la versione del sistema operativo, i processi in esecuzione, l’uso del disco e le variabili di ambiente.