Sommario

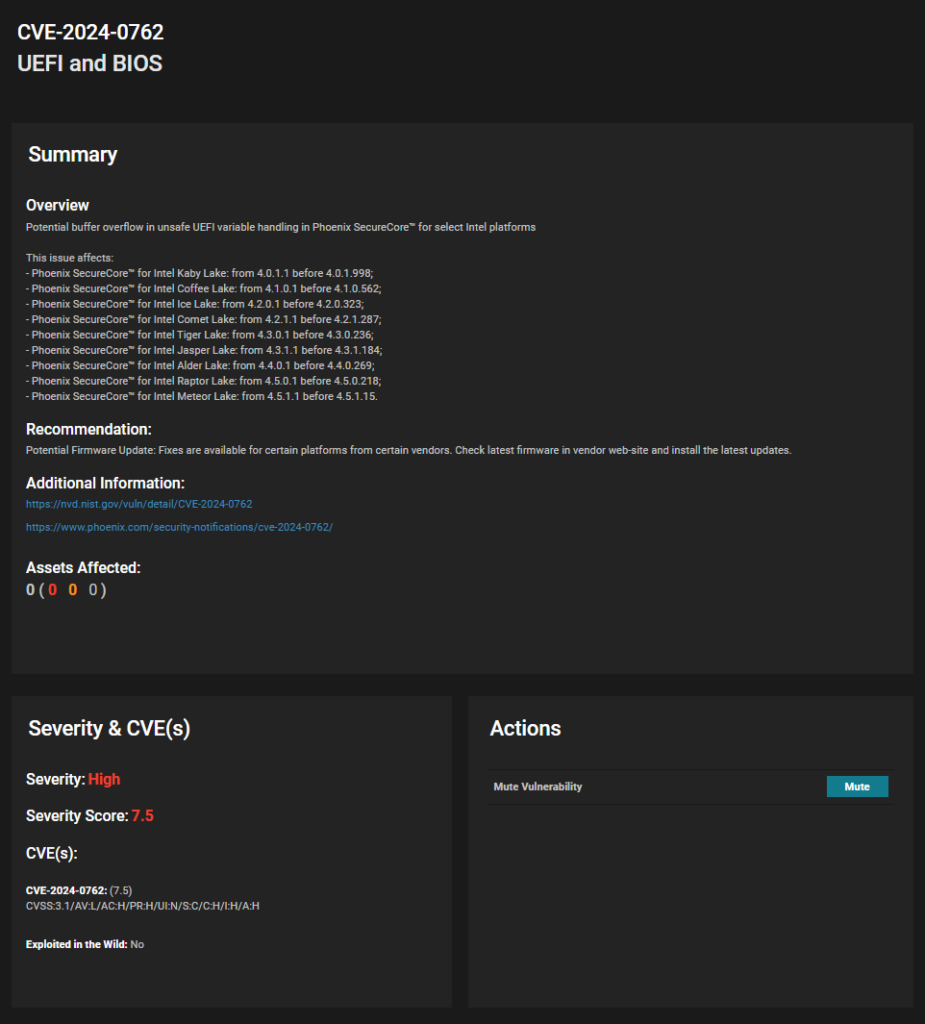

Recentemente, è stata scoperta una vulnerabilità critica nella firmware UEFI che interessa una vasta gamma di processori Intel. Questa falla, identificata come CVE-2024-0762, è stata segnalata da Eclypsium e riguarda specificamente il firmware Phoenix SecureCore UEFI. La vulnerabilità, con un punteggio CVSS di 7.5, potrebbe consentire a un attaccante locale di eseguire codice malevolo e ottenere l’escalation dei privilegi durante il runtime del firmware.

Dettagli della vulnerabilità

La vulnerabilità si manifesta attraverso un overflow del buffer derivante dall’uso di una variabile non sicura nella configurazione del Trusted Platform Module (TPM). Questo difetto è stato inizialmente rilevato sui dispositivi Lenovo ThinkPad X1 Carbon 7th Gen e X1 Yoga 4th Gen, ma si è successivamente scoperto che colpisce numerose famiglie di processori Intel, tra cui:

- Alder Lake

- Coffee Lake

- Comet Lake

- Ice Lake

- Jasper Lake

- Kaby Lake

- Meteor Lake

- Raptor Lake

- Rocket Lake

- Tiger Lake

Eclypsium ha evidenziato che la vulnerabilità risiede nel codice UEFI che gestisce la configurazione del TPM. Questo significa che la presenza di un TPM nel dispositivo non basta a prevenire lo sfruttamento della falla se il codice sottostante è vulnerabile. La variabile vulnerabile, denominata TCG2_CONFIGURATION, se manipolata correttamente, può portare a un overflow del buffer, permettendo così l’esecuzione di codice arbitrario.

Implicazioni della vulnerabilità

Le vulnerabilità UEFI sono particolarmente preoccupanti poiché UEFI è il primo codice a essere eseguito durante l’avvio di un dispositivo, operando con i massimi privilegi. Questo rende tali falle un obiettivo privilegiato per gli attaccanti che cercano di installare bootkit o backdoor firmware, che possono eludere le misure di sicurezza dei livelli superiori del sistema operativo.

Misure di sicurezza e mitigazioni

Phoenix Technologies ha riconosciuto la vulnerabilità e ha rilasciato aggiornamenti per mitigare il problema già a partire da aprile 2024. Lenovo ha seguito l’esempio, pubblicando aggiornamenti firmware per una vasta gamma di notebook e ThinkPad. Gli utenti sono fortemente consigliati di aggiornare il proprio firmware all’ultima versione disponibile e di consultare i propri fornitori hardware per garantire la protezione contro questa falla.

Gli utenti possono verificare la disponibilità di aggiornamenti firmware navigando nel menu Settings » Software update del proprio dispositivo e selezionando Download and install. Inoltre, possono scaricare manualmente il firmware aggiornato dal sito del produttore.

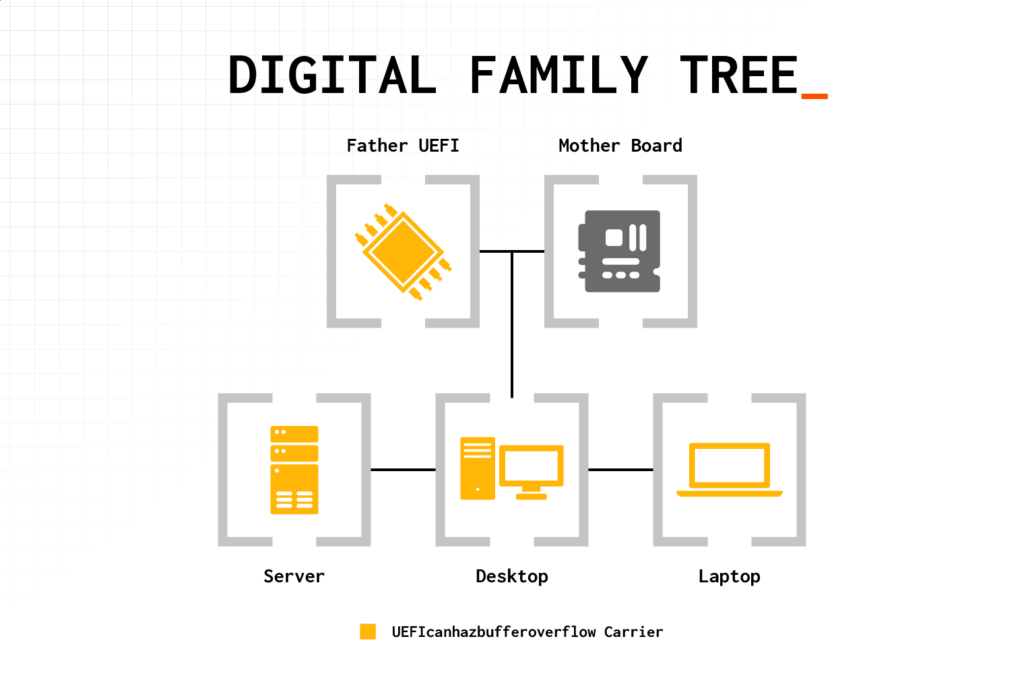

Questa vulnerabilità rappresenta un tipico esempio delle sfide legate alla sicurezza della supply chain IT. UEFI, come sostituto moderno del BIOS, è fondamentale per la gestione dell’avvio e del runtime dei dispositivi, rendendo qualsiasi compromissione di questo codice estremamente pericolosa. Poiché Phoenix Technologies fornisce firmware a numerosi OEM, questa vulnerabilità ha il potenziale di interessare centinaia di prodotti diversi.

Per affrontare tali incidenti, le aziende devono essere in grado di valutare indipendentemente i dispositivi e i componenti utilizzando strumenti commerciali come Eclypsium. Le squadre IT e di sicurezza devono sapere quali componenti sono presenti nei loro asset, se sono vulnerabili e se l’integrità di un asset è stata compromessa.