Sommario

Microsoft ha rivelato che alcuni aggressori stanno sfruttando nuove vulnerabilità critiche nella piattaforma OpenMetadata per infiltrarsi nei cluster Kubernetes. Questi attacchi sono stati principalmente utilizzati per attività di cryptomining, segnando un’altra sofisticata minaccia nel panorama della sicurezza informatica.

Dettagli delle Vulnerabilità

Le vulnerabilità identificate in OpenMetadata, un sistema open-source di gestione dei metadati usato in vari ambienti dati, includono diverse falle che consentono l’esecuzione remota di codice. Queste vulnerabilità, tra cui CVE-2024-28255, CVE-2024-28847, e altre, affliggono le versioni precedenti alla 1.3.1 di OpenMetadata.

Modalità di Attacco

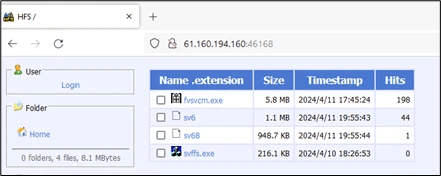

Gli attacchi osservati hanno sfruttato queste vulnerabilità per ottenere il controllo dei container che eseguono OpenMetadata, utilizzando poi questi accessi per instaurare una presenza duratura nel sistema e utilizzare le risorse per minare criptovalute. In alcuni casi, gli attaccanti hanno utilizzato tool come Interactsh per confermare la riuscita dell’attacco e stabilire un canale di comando e controllo.

Raccomandazioni di Sicurezza

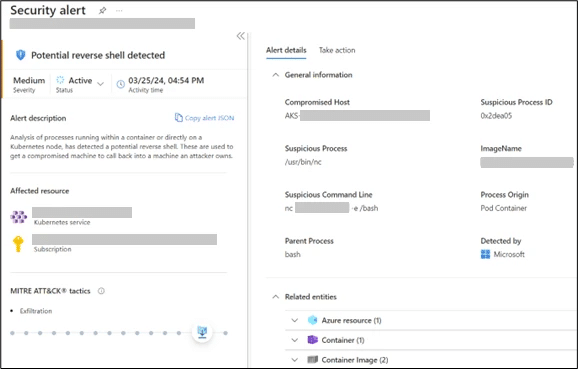

Microsoft consiglia agli amministratori di verificare che i cluster che eseguono workload OpenMetadata siano aggiornati alla versione 1.3.1 o successiva. Inoltre, è cruciale utilizzare autenticazioni robuste e evitare credenziali predefinite per ridurre il rischio di attacchi. Microsoft Defender for Cloud può essere una risorsa preziosa per rilevare attività sospette e proteggere i cluster Kubernetes.

Implicazioni e Protezioni

Questo tipo di attacco utilizzando OpenMetaData enfatizza l’importanza di una vigilanza continua e di una risposta rapida alle emergenti vulnerabilità software nei sistemi distribuiti come Kubernetes. La protezione dei container e la gestione delle configurazioni di sicurezza sono essenziali per prevenire perdite di dati e compromissioni del sistema.

L’attuale ondata di attacchi evidenzia la necessità per le organizzazioni di mantenere una difesa proattiva contro le minacce informatiche, specialmente quelle che sfruttano nuove vulnerabilità software. La collaborazione tra team di sicurezza e fornitori di tecnologia è vitale per rafforzare le difese contro tali minacce avanzate.