Cybereason Security Services pubblica rapporti di analisi delle minacce per informare sui pericoli attuali e fornire raccomandazioni pratiche per la protezione contro di essi ed esamina HardBit Ransomware versione 4.0, una nuova versione osservata recentemente.

HardBit Ransomware è un gruppo emerso nell’ottobre 2022, noto per non avere siti di leak e non utilizzare metodi di doppia estorsione. La versione 4.0 di HardBit introduce diversi miglioramenti rispetto alle versioni precedenti, tra cui la protezione con passphrase e l’obfuscazione avanzata.

Miglioramenti della Versione 4.0

Offuscazione del Binario

A differenza delle versioni precedenti, HardBit 4.0 è protetto da una passphrase che deve essere fornita durante l’esecuzione. Questa misura rende più difficile l’analisi del malware da parte dei ricercatori di sicurezza.

Versioni del Binario

HardBit Ransomware è disponibile in due versioni: CLI e GUI. Questa flessibilità permette al gruppo di espandere il proprio mercato a diversi livelli di competenza degli operatori.

Metodo di Distribuzione

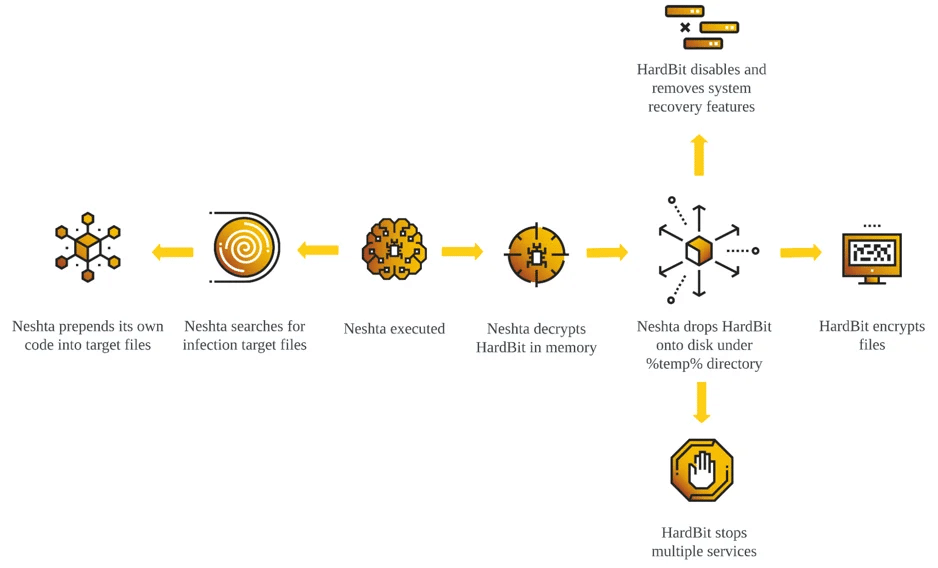

HardBit viene distribuito tramite il malware Neshta, noto per la sua capacità di infettare file legittimi e mantenere la persistenza. Neshta funge anche da dropper per HardBit, depositando il binario ransomware nella directory temporanea durante l’esecuzione.

Analisi Tecnica

Accesso Iniziale

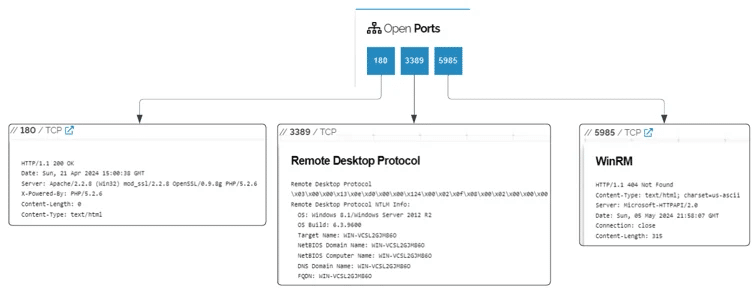

Il vettore di attacco iniziale di HardBit non è confermato, ma si ipotizza che gli attaccanti ottengano un punto d’appoggio nell’ambiente della vittima tramite brute force su servizi RDP e SMB aperti.

Accesso alle Credenziali

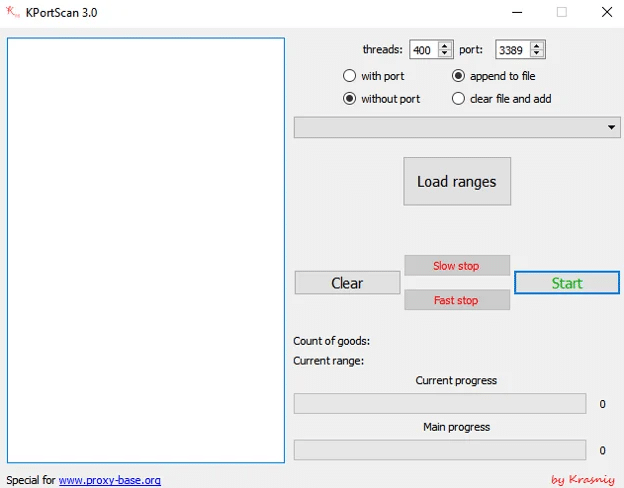

Gli attaccanti utilizzano strumenti come Mimikatz e NLBrute per il furto di credenziali e il brute force su RDP. Il loro script include anche strumenti come LaZagne e NirSoft per il recupero delle password.

Movimento Laterale

Gli attaccanti utilizzano RDP per spostarsi lateralmente nella rete aziendale della vittima, sfruttando le credenziali rubate.

Raccolta e Esfiltrazione Dati

I metodi precisi di raccolta ed esfiltrazione dei dati non sono stati identificati, ma HardBit deploya Neshta per criptare le macchine infette.

Esecuzione del Ransomware

HardBit necessita di un ID di autorizzazione decodificato per l’esecuzione. Questo ID viene decodificato utilizzando una chiave privata fornita dagli attaccanti.

Disabilitazione di Windows Defender

HardBit disabilita diverse funzionalità di Windows Defender per assicurare il successo dell’infezione, aggiornando chiavi di registro specifiche e utilizzando comandi PowerShell.

Inibizione del Recupero di Sistema

HardBit utilizza comandi come vssadmin delete shadows e wbadmin delete catalog per eliminare le copie shadow e i cataloghi di backup, impedendo il ripristino del sistema.

Criptazione dei Dati

Durante la criptazione, HardBit aggiorna le icone dei file infetti, l’etichetta del volume e crea file di messaggio contenenti le istruzioni per il riscatto.

Analisi Comparativa delle Versioni

| Tattiche | HardBit 2.0 | HardBit 3.0 | HardBit 4.0 |

|---|---|---|---|

| Disabilitazione di Windows Defender | ✔ | ✔ | ✔ |

| Inibizione del Recupero di Sistema | ✔ | ✔ | ✔ |

| Pacchetto Neshta | ✔ | ||

| Protezione con Passphrase | ✔ | ||

| Arresto dei Servizi | ✔ | ✔ | ✔ |

| Supporto GUI | ✔ | ✔ | |

| Modalità Wiper | ✔ | ✔ | |

| File di configurazione | ✔ | ✔ | |

| Obfuscazione con Ryan-_-Borland_Protector | ✔ | ✔ | ✔ |

Raccomandazioni per la Protezione

Cybereason raccomanda di abilitare il controllo delle applicazioni, la protezione predittiva contro i ransomware e la prevenzione dei payload varianti nel Cybereason Defense Platform per prevenire infezioni da HardBit Ransomware.