Nel novembre 2023, il team del Positive Technologies Expert Security Center (PT ESC) ha pubblicato il primo rapporto di ricerca sugli attacchi del gruppo Hellhounds alle infrastrutture delle aziende russe: Operazione Lahat. Il rapporto si è concentrato sugli attacchi del gruppo agli host Linux, utilizzando un nuovo backdoor noto come Decoy Dog. Gli Hellhounds hanno continuato ad attaccare organizzazioni situate in Russia, con almeno 48 vittime confermate nel secondo trimestre del 2024.

Nuovi Attacchi e Scoperte

Mentre il team PT ESC CSIRT rispondeva a un incidente in una società di trasporti, ha rilevato attacchi precedentemente non segnalati su infrastrutture basate su Windows, oltre alle tecniche e procedure già conosciute sugli host Linux. La nuova indagine ha anche rivelato che gli Hellhounds attaccavano con successo le aziende russe almeno dal 2021, con lo sviluppo del malware iniziato almeno dal 2019.

Il gruppo Hellhounds compromette le organizzazioni selezionate e ottiene un accesso persistente nelle loro reti, rimanendo non rilevato per anni. Utilizzano vettori di compromissione primaria, dai servizi web vulnerabili alle relazioni di fiducia. Si presume che il gruppo abbia penetrato le infrastrutture utilizzando attacchi alla supply chain, spesso mascherando i loro strumenti come processi software legittimi, inclusi i prodotti Positive Technologies.

Prima Fase: Decoy Dog per Windows

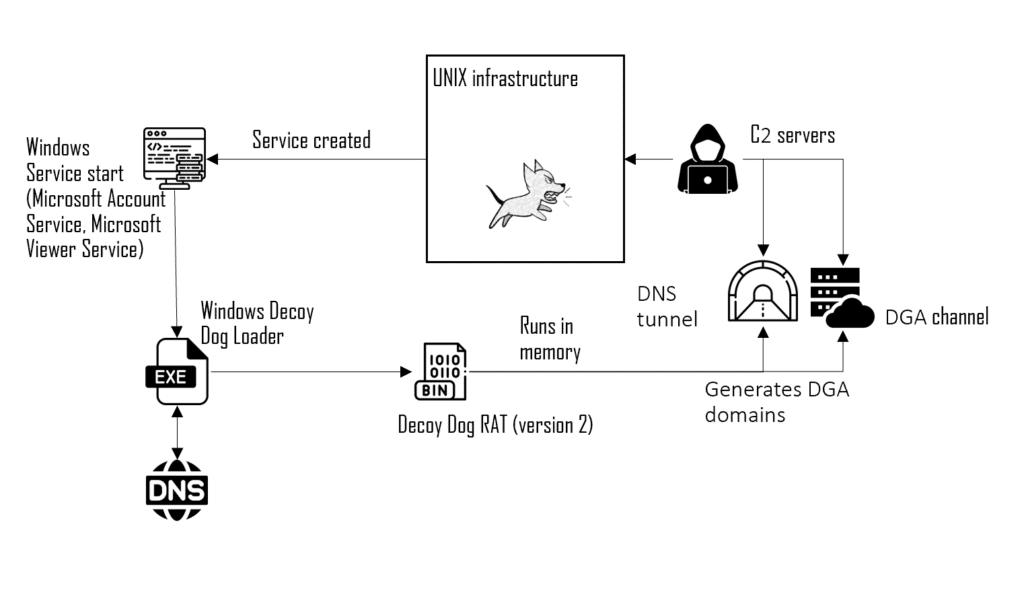

Dopo aver compromesso con successo un’infrastruttura Linux, come descritto nel rapporto precedente, l’attore malevolo ha tentato con successo di compromettere host critici che eseguono Windows. Gli attaccanti hanno installato un servizio denominato “Microsoft Account Service” o “Microsoft Viewer Service”, che eseguiva l’eseguibile AccSrvX64__STABLE__2016-11-10.exe o R_TARIF.VIEWS_X86.EXE.

Il campione decritta un elenco di domini all’interno della sezione .rdata e tenta di risolvere i nomi di dominio risultanti. Ogni dominio criptato inizia con un byte FF e l’algoritmo di cifratura utilizza operazioni xor e sottrazione. I domini sono utilizzati per generare una chiave per la decrittazione del payload e per generare traffico legittimo.

Seconda Fase: Decoy Dog per Windows

Il payload decriptato è praticamente identico alla versione Decoy Dog per Linux. La backdoor è basato sul progetto open-source Pupy RAT. Tutti i campioni scoperti utilizzavano il server C2 net-sensors[.]net e il dominio DGA dynamic-dns[.]net.

L’analisi dei campioni ha rivelato che gli attori malevoli utilizzavano utility open-source modificate, come 3snake, per ottenere credenziali sugli host Linux. Queste modifiche riducevano la funzionalità e aggiravano il rilevamento delle firme.

Accesso Iniziale

Gli attaccanti sono riusciti a penetrare le infrastrutture delle vittime tramite un contraente, compromettendo le credenziali di accesso SSH e installando la backdoor Decoy Dog. Inoltre, hanno mascherato Decoy Dog come immagini ISO per il servizio di videoconferenza iMind.

Vittime

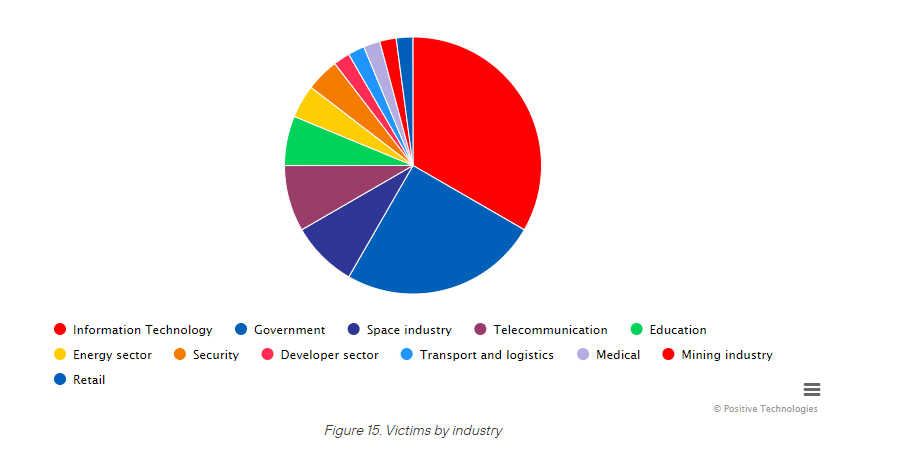

Le ricerche hanno rivelato numerosi attacchi non segnalati a organizzazioni russe, raddoppiando il numero di vittime confermate a 48. Gli attaccanti si concentrano sul settore pubblico e sulle aziende IT, spesso contractor per organizzazioni critiche, presumibilmente per attacchi basati su relazioni di fiducia.