HijackLoader torna sotto i riflettori con un aggiornamento che rafforza le sue capacità di evasione e persistenza, rendendolo uno dei loader più sofisticati attualmente in circolazione. Secondo l’ultima analisi tecnica di Zscaler ThreatLabz, il malware, distribuito in forma modulare, implementa nuove tecniche come spoofing dello stack di chiamata, sistemi anti-VM avanzati, e persistenza tramite attività pianificate, posizionandosi come una minaccia persistente e furtiva per le infrastrutture Windows.

Moduli aggiornati e nuove componenti per l’evasione

Il loader introduce diversi nuovi moduli tra cui ANTIVM, MUTEX, CUSTOMINJECT, modTask, SM e TinycallProxy. Questi si affiancano a meccanismi di attacco ben consolidati come l’uso di syscall diretti, il metodo Heaven’s Gate per il passaggio da codice a 32 bit a 64 bit e il caricamento di payload cifrati all’interno di file PNG.

Tra le principali modifiche si segnala l’aggiunta del processo avastsvc.exe alla lista dei processi da evitare all’avvio. Se rilevato in esecuzione, HijackLoader attende 5 secondi prima di procedere, rallentando potenziali analisi dinamiche.

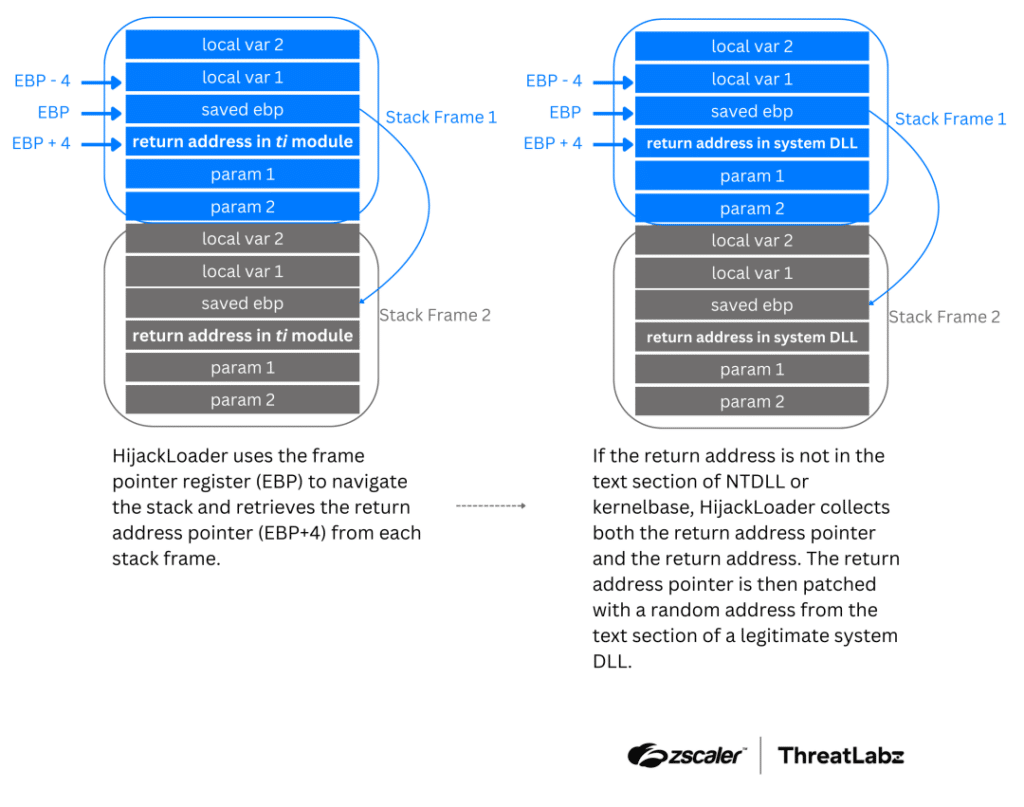

Spoofing dello stack: offuscamento delle origini delle chiamate

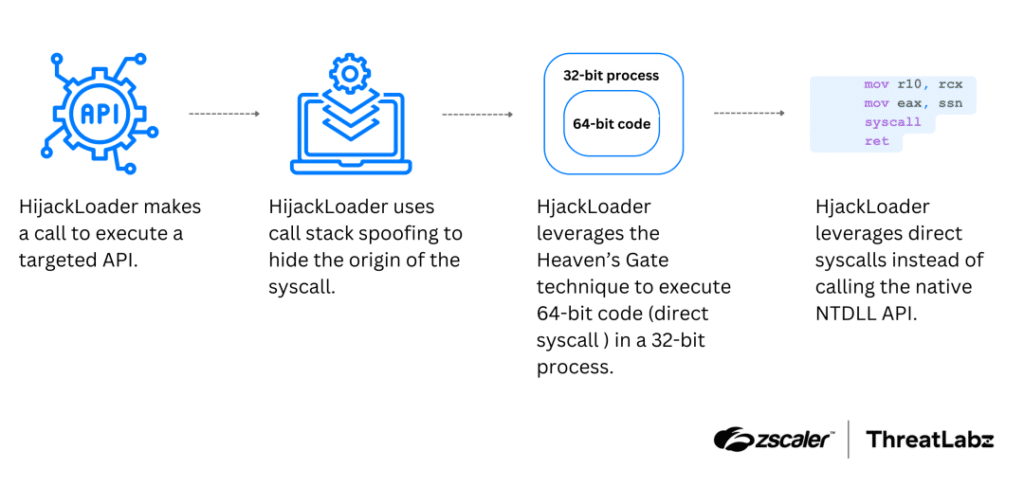

La nuova tecnica di call stack spoofing mira a nascondere la provenienza delle chiamate di sistema. Il malware modifica dinamicamente le strutture dello stack per far sembrare che le chiamate provengano da DLL di sistema legittime (es. ntdll.dll, kernelbase.dll, shdocvw.dll). In questo modo, i controlli di integrità dello stack falliscono nel rilevare attività sospette.

Il modulo ti è quello più avanzato, impiegando una combinazione di spoofing dello stack, syscall diretti e tecnica Heaven’s Gate per interagire con l’API nativa di Windows. Altri moduli come modTask, modCreateProcess e modUAC usano solo lo spoofing ma rimangono estremamente efficaci nell’occultare le operazioni.

Moduli anti-analisi: HijackLoader riconosce ambienti virtuali e sandbox

Il modulo ANTIVM contiene un insieme articolato di tecniche di rilevamento di ambienti virtualizzati e sandbox, basandosi su:

- tempo di esecuzione delle istruzioni

CPUIDconfrontato con soglie predefinite - rilevamento del bit hypervisor nei registri

- dimensione minima della memoria fisica e del numero di CPU

- controlli personalizzati come il nome utente hardcoded (es. “george”) o l’esecuzione da cartelle Desktop

Il malware può terminare autonomamente la propria esecuzione se rileva condizioni anomale, evitando così ambienti di analisi.

Persistenza garantita tramite attività pianificate

Il modulo modTask gestisce la creazione di task pianificati per garantire la persistenza del malware sul sistema. Questi vengono configurati tramite PERSDATA, un modulo che specifica quando e con quale frequenza il payload debba essere rieseguito. Le opzioni comprendono l’avvio al login utente o esecuzioni cicliche a intervalli predefiniti.

Durante questa fase, HijackLoader cancella il modulo ti dalla memoria e utilizza TinycallProxy per inoltrare chiamate API in modo anonimo, sfruttando librerie legittime per minimizzare la tracciabilità.

Iniezione in processi legittimi e mascheramento dei binari

Il modulo CUSTOMINJECT consente l’iniezione di codice in processi legittimi, mentre CUSTOMINJECTPATH fornisce i percorsi specifici. Questa tecnica serve a mascherare il comportamento del malware all’interno di eseguibili apparentemente innocui. Inoltre, HijackLoader è in grado di remappare la sezione .text di DLL critiche (ntdll.dll, wow64cpu.dll) in memoria, sostituendole con versioni legittime da disco, eliminando eventuali hook user-mode inseriti da software di sicurezza.

HijackLoader si conferma un toolkit modulare avanzato

Con queste nuove tecniche di evasione, HijackLoader dimostra un’evoluzione verso una struttura malware altamente modulare e resiliente. L’impiego di spoofing dello stack, persistence avanzata e protezioni contro l’analisi rende questo loader particolarmente insidioso per gli ambienti aziendali.

Ti è piaciuto questo contenuto? Iscriviti alla nostra newsletter settimanale

Seguici su Google News iscrivendoti al canale

Organizzazioni e amministratori di sistema sono invitati a implementare controlli su base comportamentale, monitorare task pianificati, e rafforzare l’analisi della memoria e del traffico per individuare questo tipo di minacce prima che riescano a compromettere in modo significativo i sistemi.