Sommario

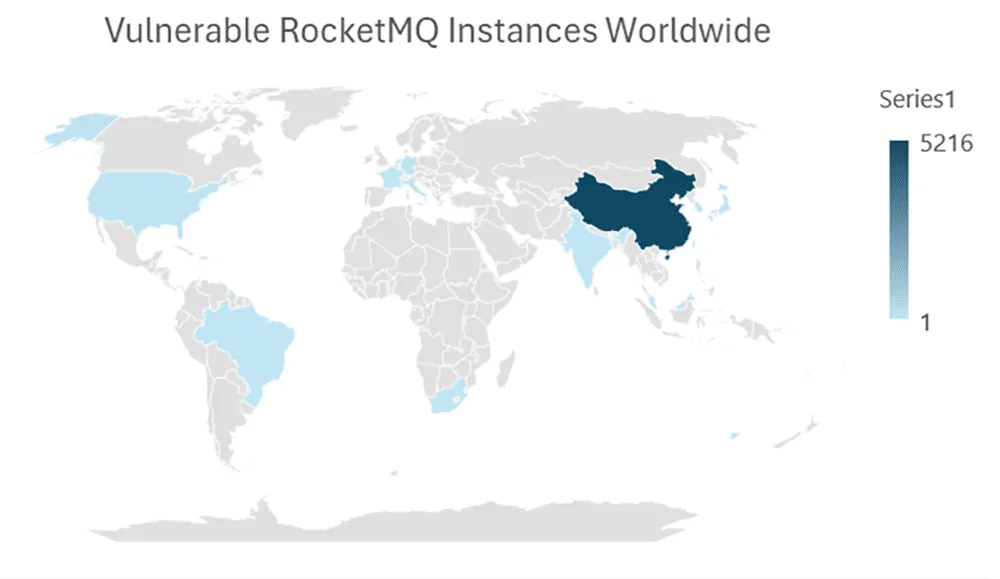

Aqua Nautilus ha scoperto una nuova campagna del malware Muhstik che prende di mira le applicazioni di servizi di message queuing, in particolare la piattaforma Apache RocketMQ. Questa campagna sfrutta una vulnerabilità nota nella piattaforma per scaricare il malware Muhstik sulle istanze compromesse.

Che cos’è RocketMQ?

RocketMQ è una piattaforma di messaggistica e streaming distribuita, caratterizzata da bassa latenza, alte prestazioni e affidabilità. Originariamente sviluppata da Alibaba, la piattaforma è stata donata alla Apache Software Foundation ed è diventata una soluzione cloud-native ampiamente adottata dagli sviluppatori aziendali e dai fornitori di servizi cloud.

Componenti Chiave di RocketMQ

RocketMQ include diversi componenti chiave:

- Producer: Fonte di dati che ottimizza, scrive e pubblica messaggi a uno o più topic.

- Consumer: Applicazioni client che consumano messaggi dai broker RocketMQ.

- NameServer: Registro di routing dei topic che supporta la registrazione e la scoperta dinamica dei topic e dei broker.

- Broker: Responsabile dello storage, della consegna e della query dei messaggi, garantendo l’alta disponibilità dei servizi.

La Vulnerabilità CVE-2023-33246

Nel 2023 è stata scoperta una vulnerabilità di esecuzione di codice remoto (CVE-2023-33246) per le versioni di RocketMQ 5.1.0 e inferiori. Questa vulnerabilità consente agli attaccanti di eseguire comandi all’interno del sistema sfruttando la funzione di aggiornamento della configurazione, operando con gli stessi privilegi dell’utente utilizzato da RocketMQ.

Dettagli dell’Attacco

Gli attaccanti hanno sfruttato questa vulnerabilità per caricare il malware Muhstik, noto per prendere di mira dispositivi IoT e server basati su Linux. Muhstik è noto per le sue capacità di mining di criptovalute e per l’esecuzione di attacchi Distributed Denial of Service (DDoS).

Fasi dell’Attacco

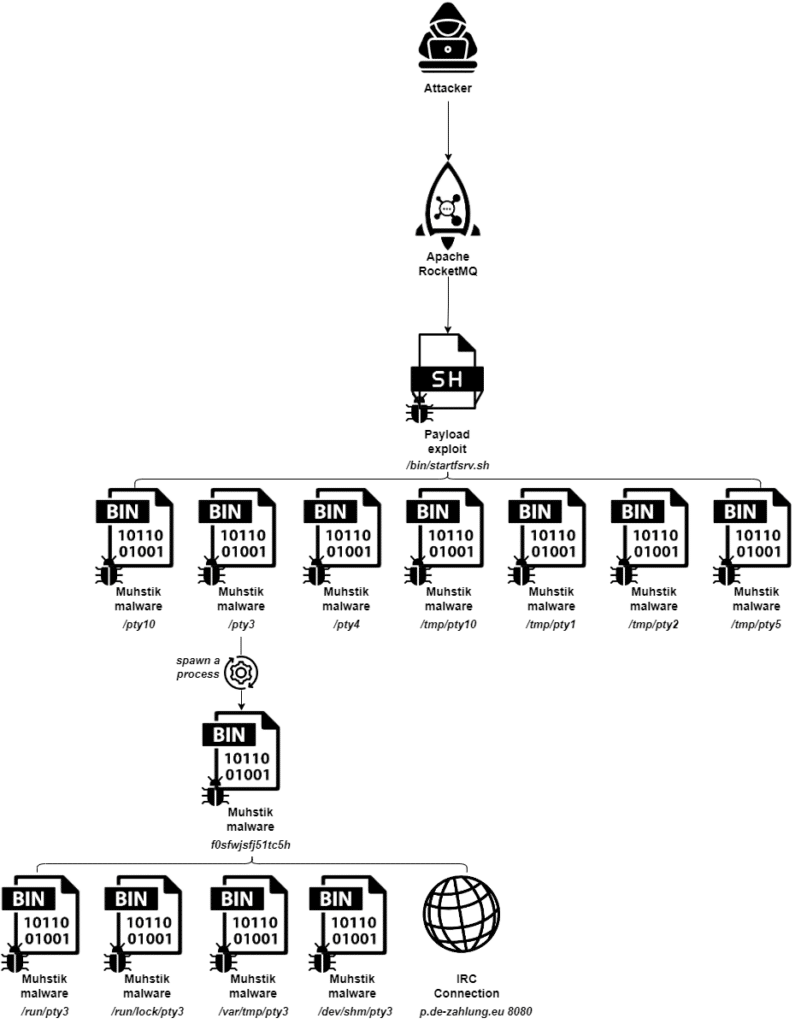

- Accesso Iniziale: Gli attaccanti hanno individuato e sfruttato la vulnerabilità su una piattaforma RocketMQ vulnerabile, esposta tramite la porta 10911/tcp.

- Esecuzione: Utilizzando il metodo

CallShell, il malware esegue un comando shell che scarica uno script dannoso e diversi binari, configurando ed eseguendo il malware Muhstik. - Persistenza: Il malware copia se stesso in diverse directory (ad esempio,

/dev/shm,/var/tmp) e modifica il fileinittabper garantire la ri-esecuzione automatica del malware. - Evasione della Difesa: Muhstik utilizza tecniche per evitare il rilevamento, come la modifica della firma del file e l’esecuzione direttamente dalla memoria.

- Scoperta e Movimento Laterale: Il malware esegue comandi per raccogliere informazioni sul sistema e tenta di autenticarsi su altri dispositivi tramite SSH.

- Comando e Controllo: Muhstik stabilisce una comunicazione con un server di comando e controllo, utilizzando il protocollo IRC per ricevere comandi.

Impatto

Il malware Muhstik cerca di evadere gli strumenti di sicurezza, rimanere nascosto e diffondersi attraverso la rete, sfruttando le risorse dei sistemi compromessi per attività di mining di criptovalute e attacchi DDoS.

Prevenzione e sicurezza

Per proteggere il proprio ambiente, Aqua consiglia di seguire queste linee guida:

- Sicurezza dell’Ambiente: Seguire le linee guida di sicurezza e mantenere aggiornati i sistemi con le ultime patch di sicurezza.

- Scansione dell’Ambiente: Utilizzare soluzioni di rilevamento e risposta in tempo reale per individuare comportamenti sospetti.

- Educazione dei Dipendenti: Educare i dipendenti sulle minacce esistenti e sull’importanza di mantenere le buone pratiche di sicurezza.

Aqua sviluppa la Cloud Native Application Platform (CNAPP) per proteggere gli ambienti cloud-native, rilevando vulnerabilità, malware nascosti, errori di configurazione e altri problemi di sicurezza.