Negli ultimi giorni, il panorama della sicurezza informatica ha registrato tre nuovi allarmi critici, riguardanti dispositivi e servizi essenziali per infrastrutture aziendali e digitali. Juniper Networks, uno dei principali fornitori di apparecchiature di rete, ha segnalato una grave vulnerabilità nei suoi Session Smart Router, che consentirebbe a un attaccante di bypassare il sistema di autenticazione ed ottenere il controllo amministrativo del dispositivo. Xerox, noto produttore di stampanti multifunzione, ha visto i suoi modelli VersaLink esposti ad attacchi di tipo pass-back, che potrebbero permettere il furto di credenziali aziendali. Nel frattempo, il mondo dell’e-commerce è stato colpito da una nuova variante di Magecart, un sofisticato malware che ruba dati di carte di credito dai siti basati su Magento, nascondendosi in codice apparentemente innocuo.

Questi attacchi dimostrano come i criminali informatici stiano sfruttando vulnerabilità sempre più raffinate, prendendo di mira componenti spesso trascurati nella sicurezza aziendale: infrastrutture di rete, periferiche di stampa e sistemi di pagamento online. Analizziamo in dettaglio le minacce emerse e le contromisure necessarie per mitigare i rischi.

Juniper: il pericolo di un bypass di autenticazione sui router aziendali

Juniper Networks ha reso noto di aver identificato una grave vulnerabilità di autenticazione nei suoi Session Smart Router, dispositivi ampiamente utilizzati per la gestione intelligente del traffico di rete in aziende e fornitori di servizi. Questa falla, catalogata come CVE-2025-21589, consente a un attaccante remoto di accedere ai privilegi amministrativi senza autenticazione, aggirando completamente i controlli di sicurezza previsti dal sistema.

Il problema risiede in un difetto del sistema di gestione delle credenziali, che consente l’accesso a funzionalità critiche del router senza richiedere un’autenticazione valida. Questo significa che un attaccante potrebbe prendere il controllo dell’intero dispositivo, modificando la configurazione, intercettando il traffico di rete o utilizzando il router come punto di partenza per ulteriori attacchi all’infrastruttura aziendale.

La vulnerabilità interessa anche i dispositivi Session Smart Conductor e WAN Assurance Managed Router, aumentando il rischio per numerose organizzazioni che si affidano a queste tecnologie per garantire la connettività e la sicurezza delle proprie reti.

Per mitigare il problema, Juniper ha rilasciato aggiornamenti software nelle versioni SSR-5.6.17, SSR-6.1.12-lts, SSR-6.2.8-lts e SSR-6.3.3-r2. I dispositivi gestiti tramite Mist Cloud sono stati aggiornati automaticamente, ma gli amministratori IT devono verificare e applicare manualmente gli aggiornamenti sui sistemi non gestiti da cloud.

L’allerta su questa vulnerabilità è particolarmente rilevante perché gli attacchi ai router aziendali sono tra i più pericolosi, in quanto permettono di compromettere la sicurezza di un’intera rete senza dover attaccare ogni dispositivo individualmente. Il consiglio è quello di aggiornare immediatamente il firmware e implementare misure di sicurezza aggiuntive, come l’uso di firewall e sistemi di monitoraggio del traffico.

Xerox VersaLink: stampanti multifunzione vulnerabili agli attacchi di pass-back

Mentre le infrastrutture di rete vengono prese di mira dagli hacker, anche le periferiche aziendali non sono esenti da vulnerabilità. Un recente studio condotto da Rapid7 ha rivelato che le stampanti multifunzione Xerox VersaLink C7025 presentano falle critiche di sicurezza che potrebbero essere sfruttate per rubare credenziali aziendali.

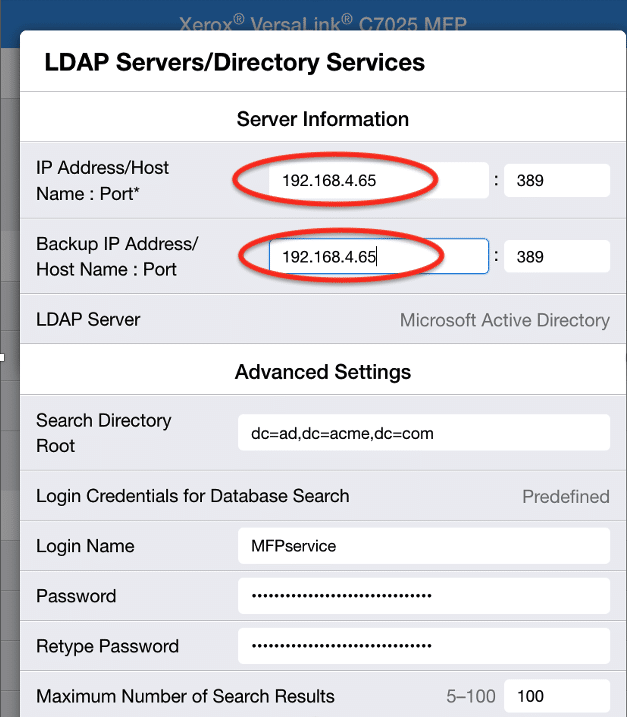

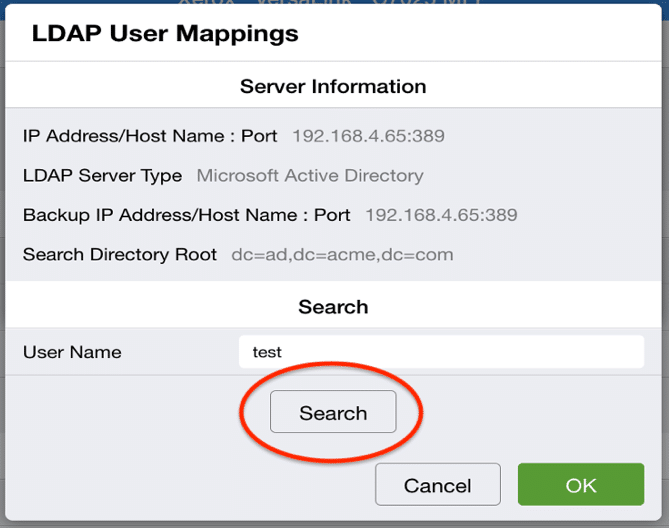

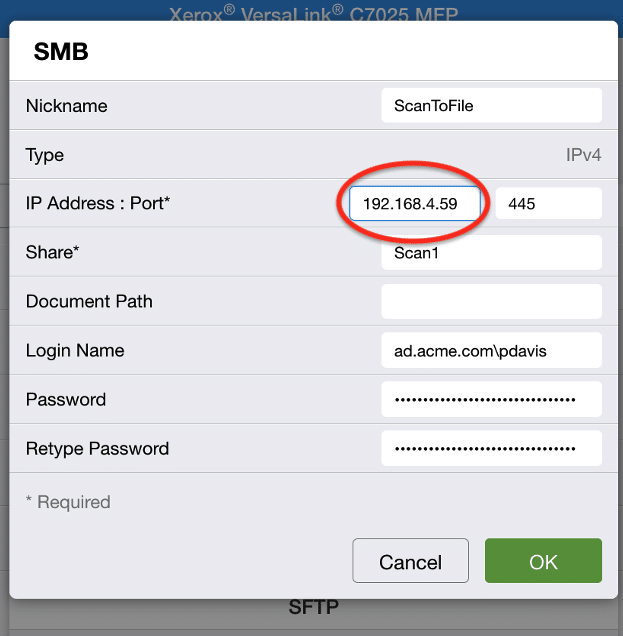

Due vulnerabilità, CVE-2024-12510 e CVE-2024-12511, consentono agli attaccanti di intercettare credenziali LDAP e SMB attraverso un attacco di tipo pass-back. Questo tipo di attacco si basa sulla capacità di modificare le impostazioni di autenticazione della stampante, dirottando le credenziali verso un server controllato dall’attaccante.

Il rischio maggiore di queste vulnerabilità è che le stampanti multifunzione, spesso trascurate nelle strategie di sicurezza aziendale, possono diventare un punto d’ingresso per attaccanti in grado di accedere alla rete interna, rubare dati o compromettere ulteriori dispositivi.

Per mitigare la minaccia, gli amministratori di rete devono aggiornare il firmware della stampante all’ultima versione disponibile, disabilitare l’accesso remoto non necessario e implementare protocolli di autenticazione sicuri. Inoltre, è fondamentale monitorare il traffico di rete delle stampanti per individuare eventuali attività sospette.

Magecart colpisce ancora: il nuovo malware nascosto nei tag <img> su Magento

Il mondo dell’e-commerce è stato scosso da una nuova variante di Magecart, un noto malware progettato per rubare i dati delle carte di credito dagli utenti durante le transazioni online. La tecnica impiegata in questa versione dell’attacco è particolarmente sofisticata: il codice malevolo viene nascosto all’interno di un innocuo tag <img>, rendendo difficile il rilevamento da parte di scanner di sicurezza e sistemi di monitoraggio.

Magecart è una delle minacce più pericolose per i siti di e-commerce, in quanto riesce a compromettere le pagine di pagamento senza che l’utente o il gestore del sito si accorgano della presenza del malware. In questa nuova iterazione dell’attacco, gli hacker hanno sfruttato una tecnica avanzata che prevede:

- L’iniezione di codice JavaScript malevolo all’interno di un tag

<img>codificato in Base64, rendendolo apparentemente innocuo. - L’attivazione del codice tramite un evento

onerror, che normalmente viene utilizzato per gestire errori nel caricamento delle immagini, ma che in questo caso viene sfruttato per eseguire il malware. - La raccolta dei dati della carta di credito degli utenti, trasmettendoli in tempo reale a un server remoto controllato dagli attaccanti.

Questa strategia consente agli hacker di operare in modo furtivo per lunghi periodi, evitando di essere individuati da strumenti di sicurezza tradizionali.

Per proteggersi da questa minaccia, i gestori di siti Magento devono aggiornare immediatamente la piattaforma e i relativi plugin, implementare un Web Application Firewall (WAF) e monitorare attentamente il codice sorgente delle pagine di checkout per individuare eventuali anomalie.

Sicurezza digitale sempre più sotto pressione

Gli attacchi a Juniper, Xerox e Magento evidenziano un trend sempre più preoccupante: gli hacker non colpiscono solo server e dispositivi endpoint, ma prendono di mira ogni elemento dell’infrastruttura IT aziendale, dai router alle stampanti, fino ai sistemi di pagamento online.

Di fronte a minacce sempre più sofisticate, le aziende devono adottare un approccio proattivo alla sicurezza, aggiornando costantemente i dispositivi, rafforzando i controlli di autenticazione e implementando strumenti avanzati di monitoraggio. Solo così sarà possibile difendersi da attacchi sempre più mirati e insidiosi.