Sommario

Il gruppo di ransomware noto come Kasseika ha iniziato a utilizzare una tecnica chiamata Bring Your Own Vulnerable Driver (BYOVD) per disattivare i processi di sicurezza su host Windows compromessi come rilevato da TrendMicro. Questa tattica consente ai “threat actors” di terminare i processi e i servizi antivirus prima del dispiegamento del ransomware. Kasseika si unisce ad altri gruppi come Akira, AvosLocker, BlackByte e RobbinHood nell’utilizzo di questa strategia.

Attività e Origine di Kasseika

Scoperto a metà dicembre 2023 da Trend Micro, Kasseika presenta somiglianze con il ransomware ormai defunto BlackMatter, emerso dopo la chiusura di DarkSide. Vi sono indicazioni che suggeriscono che Kasseika possa essere opera di un attore minaccioso esperto che ha acquisito o acquistato l’accesso a BlackMatter, dato che il codice sorgente di quest’ultimo non è mai stato divulgato pubblicamente dopo la sua scomparsa nel novembre 2021.

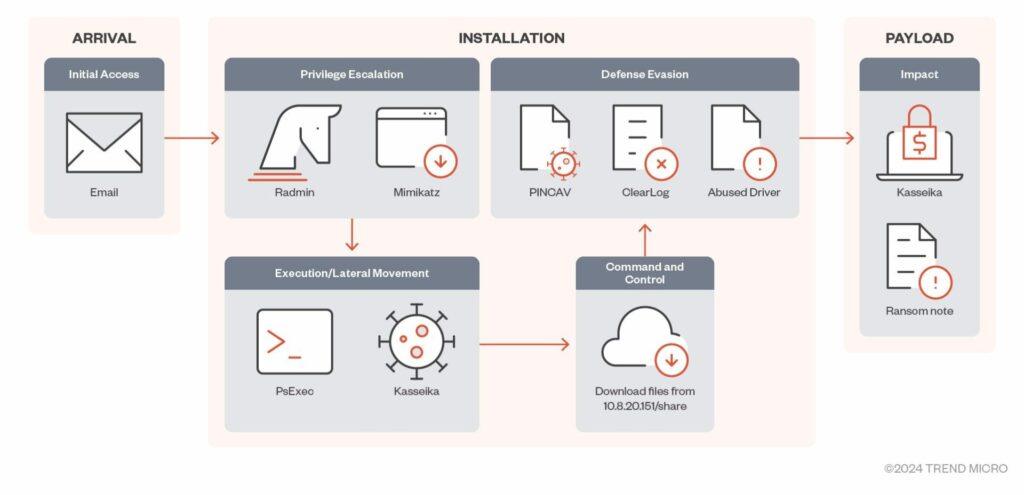

Catena di Attacco di Kasseika

Le catene di attacco che coinvolgono Kasseika iniziano con una email di phishing per l’accesso iniziale, per poi rilasciare strumenti di amministrazione remota (RAT) per ottenere accesso privilegiato e muoversi lateralmente all’interno della rete target. Gli attori di minaccia utilizzano lo strumento da riga di comando PsExec di Sysinternals Microsoft per eseguire uno script batch malevolo.

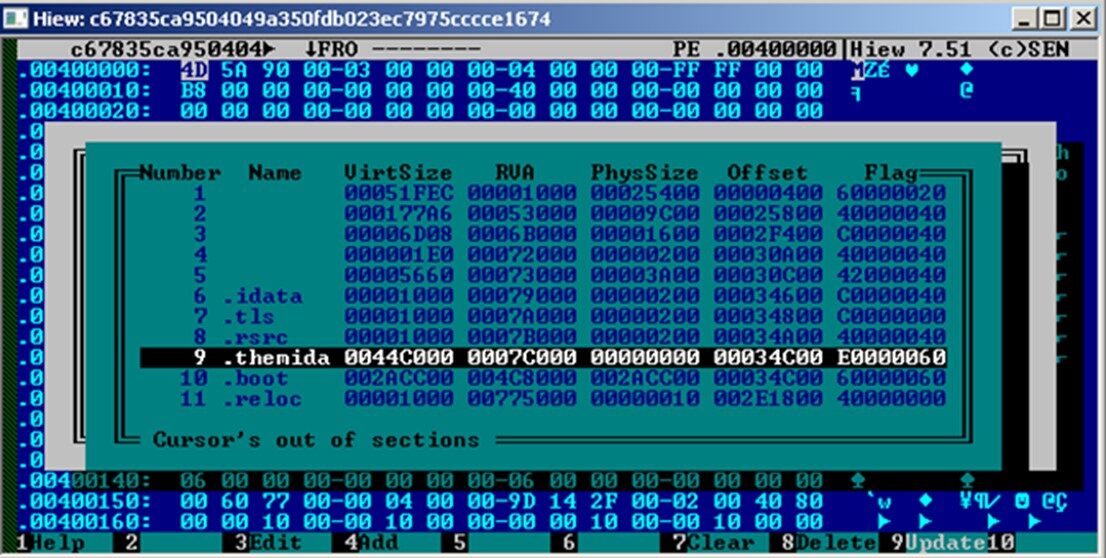

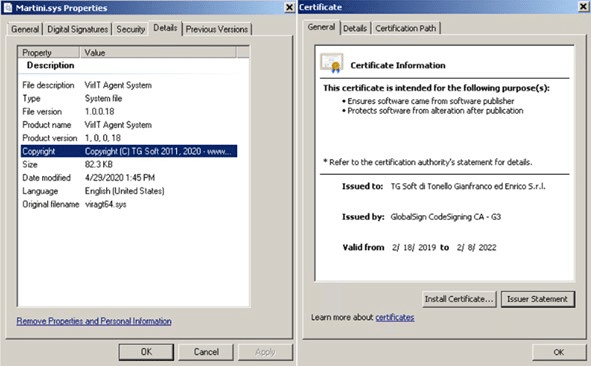

Ruolo del Driver “Martini.sys”

L’eseguibile principale, “Martini.exe”, scarica ed esegue il driver “Martini.sys” da un server remoto per disabilitare 991 strumenti di sicurezza. Nota: “Martini.sys” è un driver legittimo firmato denominato “viragt64.sys”, che è stato aggiunto alla lista di blocco dei driver vulnerabili di Microsoft.

Processo di Cifratura e Richiesta di Riscatto

Dopo questi passaggi, “Martini.exe” lancia il payload del ransomware, che si occupa del processo di cifratura utilizzando gli algoritmi ChaCha20 e RSA. Viene poi rilasciata una nota di riscatto in ogni directory cifrata e lo sfondo del computer viene modificato per visualizzare una richiesta di pagamento di 50 bitcoin entro 72 ore.

Altre Tecniche Utilizzate da Kasseika

Kasseika utilizza anche altre tecniche, come la cancellazione delle tracce di attività cancellando i log degli eventi di sistema con il binario wevtutil.exe. Questa tecnica è usata per operare in modo discreto, rendendo più difficile per gli strumenti di sicurezza identificare e rispondere alle attività malevole.

Il ransomware Kasseika e il suo uso della tecnica BYOVD mettono in evidenza la sofisticatezza e l’ingegnosità degli attacchi ransomware attuali, rendendo sempre più importante la necessità di robuste misure di sicurezza e vigilanza continua per proteggersi da tali minacce