Sommario

L’unità di ricerca di Palo Alto Networks, Unit 42, ha recentemente analizzato una nuova variante del keylogger e della backdoor sviluppati dal gruppo di minacce avanzate persistenti (APT) nordcoreano noto come Kimsuky. Questo gruppo è conosciuto per operazioni di spionaggio informatico a livello globale, principalmente contro enti governativi, organizzazioni di ricerca e altri obiettivi strategici. La nuova variante presenta miglioramenti significativi sia nelle sue capacità di raccolta dati che nei metodi di elusione dei sistemi di sicurezza. Vediamo più da vicino cosa rende questa nuova minaccia così pericolosa e come opera.

Chi è Kimsuky?

Kimsuky è un gruppo di cyber spionaggio nordcoreano che ha operato per anni contro una varietà di obiettivi, principalmente in Corea del Sud, Stati Uniti, Europa e Giappone. L’obiettivo principale di questo gruppo è lo spionaggio politico e militare, prendendo di mira enti governativi, istituzioni di ricerca, gruppi di analisi politica e diplomatici. Kimsuky è noto per l’utilizzo di malware personalizzati e tecniche di phishing mirato per ottenere accesso a dati sensibili.

Il gruppo ha una storia consolidata nell’uso di keylogger e backdoor per mantenere un accesso persistente alle reti compromesse. Le loro attività includono la raccolta di credenziali, lo spionaggio di comunicazioni email e il furto di documenti sensibili. La nuova variante di malware analizzata da Unit 42 presenta funzionalità avanzate che rendono il malware più efficace e difficile da rilevare.

Nuova variante del Keylogger e Backdoor

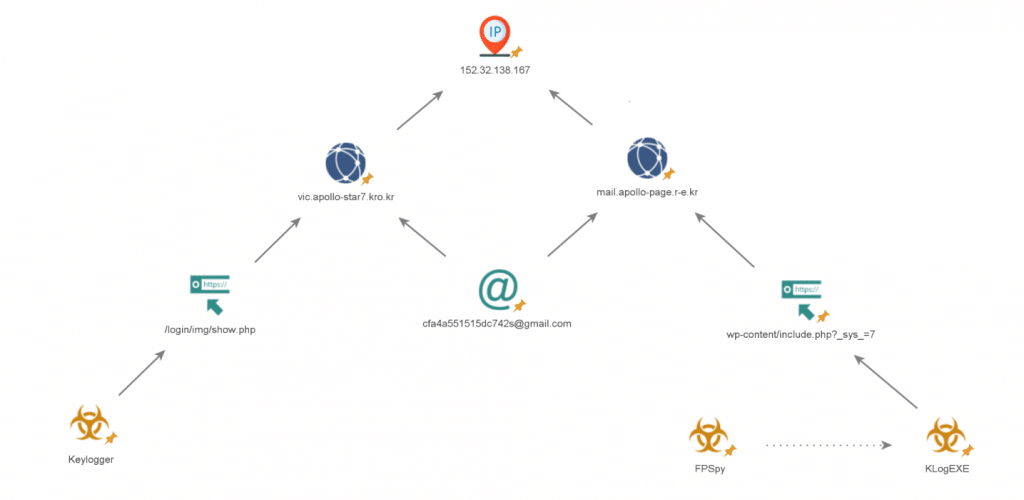

La variante appena scoperta è una combinazione di un keylogger (software progettato per registrare i tasti premuti sulla tastiera della vittima) e una backdoor (che permette all’attaccante di ottenere un accesso remoto al sistema compromesso). Questa combinazione rende la minaccia particolarmente efficace nel sottrarre informazioni sensibili come credenziali di accesso, dati personali e documenti riservati.

- Tecniche di Evasione dei Sistemi di Sicurezza: La nuova variante ha integrato tecniche di offuscamento più avanzate, rendendo il malware più difficile da individuare per i sistemi antivirus e gli strumenti di sicurezza. L’uso di metodi di offuscamento del codice e strumenti anti-analisi rende l’identificazione e la mitigazione della minaccia più complesse per i team di sicurezza.

- Capacità di Keylogging Migliorate: Il keylogger nella nuova variante è stato potenziato per essere in grado di registrare sequenze di tasti su una vasta gamma di applicazioni, inclusi i browser web e i client di posta elettronica. Questo permette agli attaccanti di sottrarre dati sensibili come credenziali di accesso, conversazioni e informazioni riservate senza che l’utente se ne accorga.

- Backdoor e Controllo Remoto: La backdoor consente agli attaccanti di controllare il sistema compromesso da remoto, raccogliendo informazioni, scaricando ulteriori malware o esfiltrando dati. La backdoor è progettata per essere persistente, quindi anche se il dispositivo viene riavviato, il malware rimane attivo e continua a funzionare.

Come viene distribuito questo malware?

La variante analizzata viene distribuita attraverso attacchi di spear-phishing, in cui email personalizzate e convincenti vengono inviate agli obiettivi mirati. Queste email spesso contengono documenti infetti o link che, una volta cliccati, installano il malware sul dispositivo della vittima. Una volta che il malware è installato, può iniziare a registrare i tasti premuti e a comunicare con il server di comando e controllo degli attaccanti, inviando i dati raccolti.

Tecniche di persuasione e Social Engineering

Kimsuky utilizza tecniche avanzate di social engineering per indurre le vittime ad aprire email e documenti infetti che insediano il keylogger. Le email di spear-phishing sono spesso progettate per sembrare provenienti da fonti legittime, come enti governativi, istituzioni accademiche o partner commerciali, aumentando la probabilità che la vittima interagisca con il contenuto dannoso.

Consigli per la sicurezza e la difesa

Per difendersi da minacce come questa variante del malware di Kimsuky, Palo Alto consiglia alle organizzazioni e agli individui di adottare misure di sicurezza informatica proattive. Ecco alcuni suggerimenti chiave:

- Formazione sulla Sicurezza Informatica: Educare il personale sulle minacce di phishing e sulle migliori pratiche per evitare email sospette.

- Implementazione di Sistemi di Sicurezza Avanzati: Utilizzare soluzioni antivirus aggiornate e sistemi di rilevamento delle minacce in grado di individuare e bloccare attività dannose.

- Aggiornamento Regolare del Software: Assicurarsi che tutti i software e i sistemi operativi siano aggiornati con le ultime patch di sicurezza per ridurre il rischio di exploit.

- Monitoraggio e Analisi delle Reti: Implementare sistemi di monitoraggio del traffico di rete per identificare attività anomale che potrebbero indicare la presenza di malware.

Minaccia in evoluzione e sempre più sofisticata

La nuova variante del keylogger e della backdoor di Kimsuky rappresenta una minaccia significativa per organizzazioni e individui. Le sue capacità avanzate e le tecniche di evasione rendono questo malware difficile da rilevare e da contrastare. Le organizzazioni che potrebbero essere obiettivi di attacchi simili devono adottare misure preventive di sicurezza informatica e mantenersi aggiornate sulle ultime minacce per difendere efficacemente i propri dati e sistemi.