Sommario

Il gruppo di hacker nordcoreano Kimsuky ha recentemente utilizzato una nuova estensione del browser Chrome chiamata TRANSLATEXT per prendere di mira il settore accademico sudcoreano. Secondo l’analisi condotta da Zscaler, questa campagna ha utilizzato metodi sofisticati per distribuire malware e raccogliere dati sensibili.

Dettagli tecnici dell’attacco

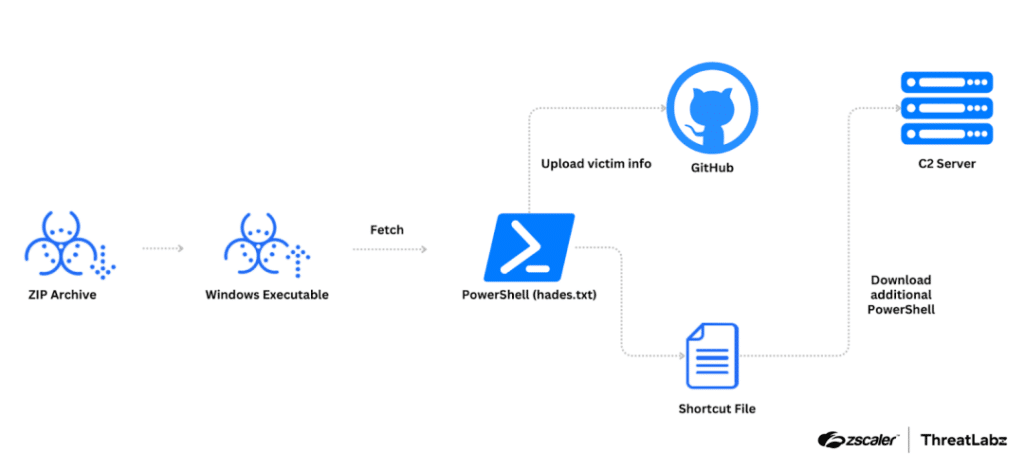

Kimsuky ha consegnato un file archivio denominato “한국군사학논집 심사평서 (1).zip”, che tradotto significa “Revisione di una Monografia sulla Storia Militare Coreana”. L’archivio conteneva due file esca: documenti HWP (un formato di file popolare in Corea del Sud) e un eseguibile Windows camuffato da documenti correlati. Quando l’utente lancia l’eseguibile, il malware recupera uno script PowerShell dal server del cyber-attore.

Questo script PowerShell carica informazioni generali sulla vittima e crea un collegamento Windows che recupera un ulteriore script PowerShell dallo stesso server. Durante le ricerche di Zscaler, è stato scoperto un altro script PowerShell e un account GitHub utilizzato dall’attore della minaccia per caricare i dati delle vittime e un’estensione Chrome precedentemente eliminata.

| Fase | Descrizione |

|---|---|

| File iniziale | “한국군사학논집 심사평서 (1).zip” con documenti esca e un eseguibile Windows |

| Script PowerShell | Recuperato dal server del cyber-attore, carica informazioni generali sulla vittima |

| Estensione Chrome TRANSLATEXT | Registrata nel registro di Windows per forzare l’installazione senza il permesso dell’utente |

Analisi di TRANSLATEXT

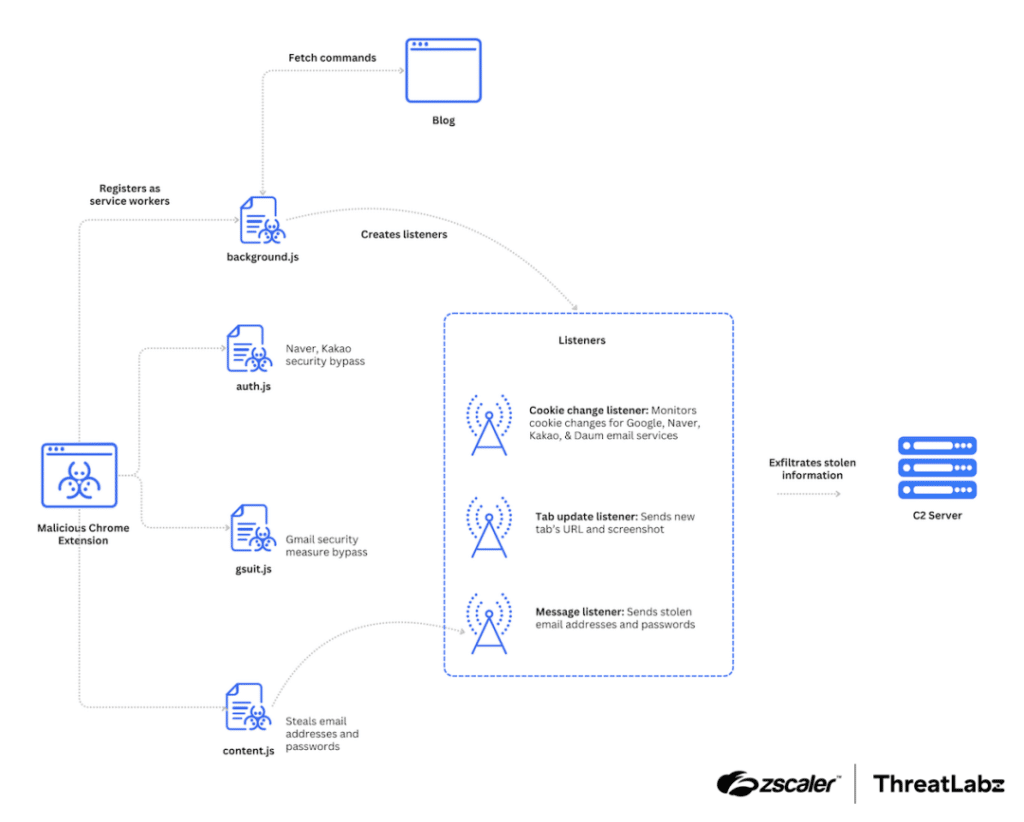

TRANSLATEXT è stata caricata su GitHub con il nome “GoogleTranslate.crx” e mascherata da estensione di Google Translate. In realtà, conteneva quattro file Javascript malevoli progettati per aggirare le misure di sicurezza, rubare indirizzi email, credenziali, cookie, catturare schermate del browser e esfiltrare dati rubati.

| File Javascript | Funzione |

|---|---|

auth.js | Iniettato nelle pagine di login di Naver e Kakao per aggirare le misure di sicurezza |

gsuit.js | Iniettato nella pagina di login di Gmail per aggirare le misure di sicurezza |

content.js | Iniettato in tutte le pagine web per monitorare e rubare informazioni |

background.js | Gestisce la comunicazione con il server di comando e controllo (C2) |

La presenza di vari file Javascript suggerisce che TRANSLATEXT sia stata progettata per colpire una vasta gamma di piattaforme di login, raccogliendo dati sensibili e inviandoli al server C2 attraverso richieste HTTP POST.

Misure di Sicurezza e Collaborazione

Durante l’analisi, Zscaler ha notificato i team di sicurezza di Google e Naver riguardo a queste vulnerabilità di sicurezza, collaborando strettamente per mitigare il problema. L’obiettivo principale dell’attacco era raccogliere dati sensibili dagli accademici sudcoreani, con l’estensione TRANSLATEXT che fungeva da strumento principale per la raccolta di queste informazioni.

L’utilizzo di TRANSLATEXT da parte di Kimsuky per prendere di mira l’accademia sudcoreana dimostra il livello di sofisticazione raggiunto dagli attacchi di questo gruppo. La collaborazione tra Zscaler, Google e Naver è essenziale per contrastare queste minacce e proteggere i dati degli utenti. È cruciale per gli utenti essere consapevoli delle minacce e adottare misure di sicurezza appropriate per proteggere i propri dati personali e professionali.