Sommario

Un recente rapporto di Lookout Threat Lab ha identificato un nuovo spyware per dispositivi Android, denominato KoSpy, utilizzato dal gruppo nordcoreano APT37 (ScarCruft) per operazioni di cyber spionaggio. L’attività di KoSpy è stata osservata fin dal marzo 2022, con nuove varianti del malware analizzate fino a marzo 2024. Il malware si nasconde all’interno di app apparentemente legittime, sfruttando Google Play Store e Firebase Firestore per la distribuzione e il controllo.

Tecniche di infezione e distribuzione

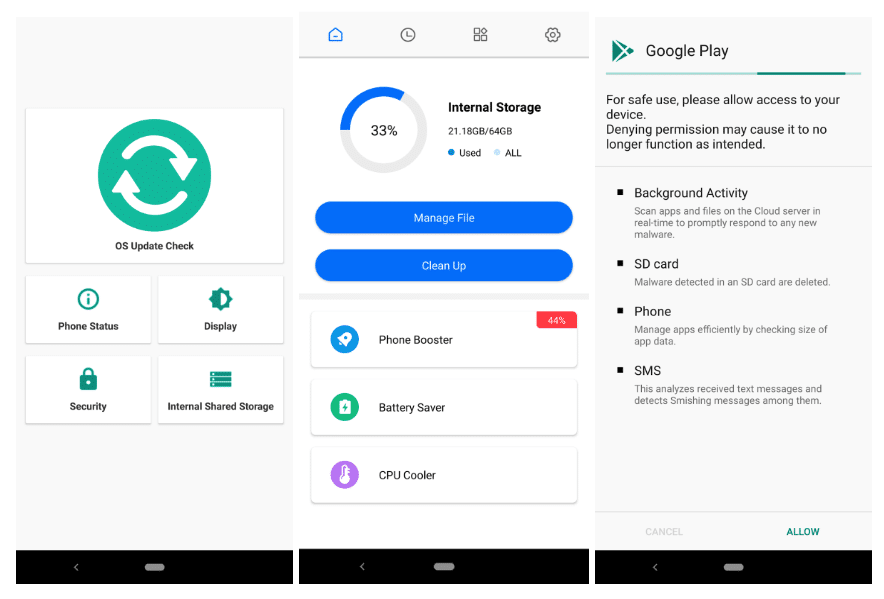

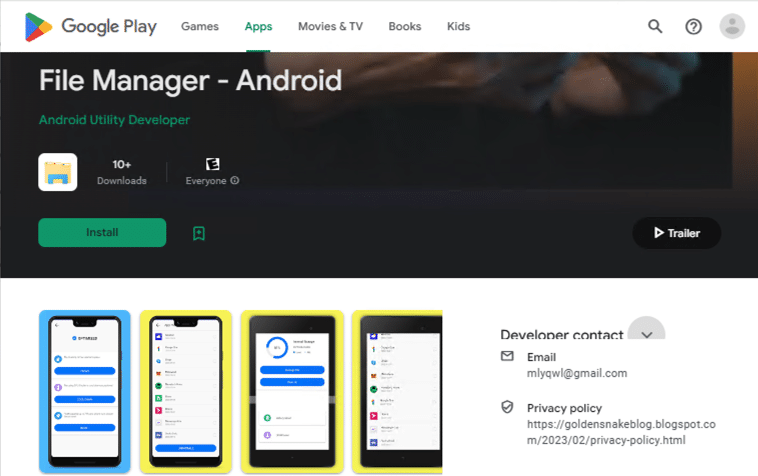

KoSpy è stato diffuso tramite app camuffate da strumenti di utilità come File Manager, Software Update Utility e Kakao Security. Le app, pur avendo interfacce basilari e alcune funzionalità, nascondono in realtà un potente spyware in grado di monitorare e raccogliere dati dal dispositivo della vittima.

Dopo l’installazione, il malware contatta Firebase Firestore per ricevere istruzioni e il dominio del Command and Control (C2) attivo. Questo approccio a due livelli consente agli attori delle minacce di aggiornare la configurazione del malware senza dover modificare l’app installata.

KoSpy adotta inoltre misure per evitare l’individuazione, come il controllo dell’ambiente in cui viene eseguito, per verificare che non sia un emulatore e che la data corrente superi un’attivazione preimpostata. Questa tecnica impedisce che il malware si riveli prematuramente a sistemi di analisi automatizzati.

Comunicazione con i server C2 e infrastruttura

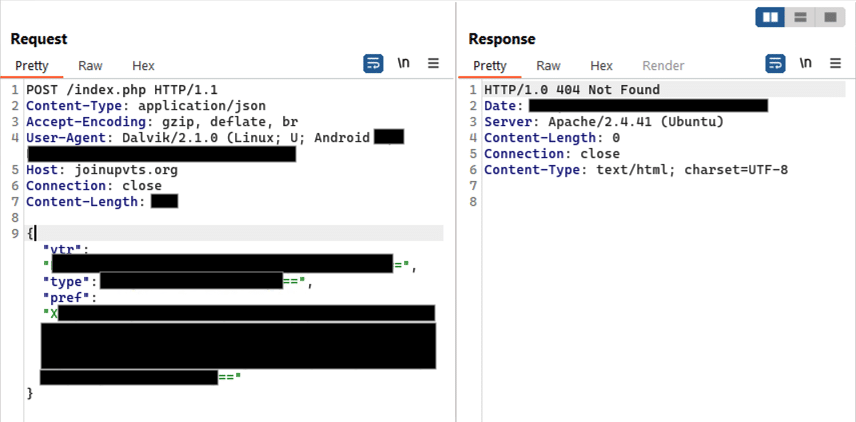

KoSpy invia due tipi di richieste ai server C2. La prima consente di scaricare plugin malevoli, mentre la seconda recupera configurazioni per l’attività di spionaggio. I plugin vengono distribuiti come file binari crittografati e compressi, aumentando la capacità del malware di adattarsi a diversi scenari di attacco.

Nonostante alcuni dei server C2 analizzati risultino ancora attivi, essi non rispondono direttamente alle richieste dei client, suggerendo che l’infrastruttura venga attivata solo in momenti specifici per evitare il rilevamento.

Capacità di raccolta dati e sorveglianza

KoSpy è in grado di raccogliere una vasta quantità di informazioni sensibili dai dispositivi infetti. Tra le sue principali capacità si trovano:

- Intercettazione di SMS e registrazione della cronologia delle chiamate.

- Geolocalizzazione del dispositivo in tempo reale.

- Accesso e manipolazione dei file archiviati nella memoria interna.

- Registrazione dell’audio ambientale e cattura di immagini con la fotocamera.

- Screenshot e registrazione dello schermo.

- Monitoraggio della digitazione tramite abuso dei servizi di accessibilità.

- Raccolta di dettagli sulle reti Wi-Fi a cui il dispositivo si connette.

- Creazione di un elenco delle applicazioni installate.

I dati raccolti vengono crittografati utilizzando una chiave AES preconfigurata prima di essere inviati ai server C2, garantendo un ulteriore livello di protezione contro analisi forensi.

Targeting e diffusione geografica

Le analisi di Lookout indicano che la campagna KoSpy ha preso di mira principalmente utenti coreani e anglofoni. Oltre metà delle app malevole individuate presentavano titoli in coreano e la loro interfaccia supportava entrambe le lingue.

Il malware è stato distribuito inizialmente tramite Google Play Store e Apkpure, sebbene attualmente nessuna delle app infette sia più disponibile sugli store ufficiali. Tuttavia, una cache della pagina di Google Play relativa a File Manager (com.file.exploer) mostra che l’app è stata scaricata più di dieci volte prima della rimozione.

L’analisi delle infrastrutture utilizzate ha rivelato che uno dei server C2, st0746[.]net, risolve all’indirizzo IP 27.255.79[.]225, situato in Corea del Sud. Questo IP è stato precedentemente associato ad attività malevole e attacchi mirati contro utenti coreani.

Connessioni con APT37 e APT43

KoSpy presenta collegamenti con operazioni precedenti attribuite ai gruppi nordcoreani APT37 (ScarCruft) e APT43 (Kimsuky). Uno dei domini C2 utilizzati, naverfiles[.]com, è stato precedentemente implicato in attacchi basati su Konni RAT, un trojan per Windows utilizzato da APT37.

Un altro dominio, nidlogon[.]com, era parte dell’infrastruttura di Thallium, una campagna di cyber spionaggio condotta da APT43. Questi legami evidenziano la strategia di condivisione delle risorse e delle infrastrutture tra gruppi di attacco nordcoreani, rendendo più complessa l’attribuzione diretta delle operazioni a un singolo attore.

Strategie di difesa e mitigazione

Per proteggersi da minacce come KoSpy, Lookout consiglia di adottare misure proattive di sicurezza. L’installazione di app solo da fonti ufficiali riduce il rischio di infezione, così come l’abilitazione delle impostazioni di sicurezza avanzate per impedire l’installazione di software da fonti sconosciute.

Il monitoraggio delle autorizzazioni richieste dalle app può rivelare comportamenti sospetti. Nel caso di KoSpy, l’app Kakao Security mostrava una finestra di autorizzazione falsa, rimanendo bloccata in un loop continuo per forzare l’utente a concedere i permessi richiesti.

Le organizzazioni devono implementare strumenti di mobile threat defense (MTD) per rilevare spyware avanzati e bloccare comunicazioni con server C2 noti.

KoSpy rappresenta un’evoluzione significativa delle operazioni di cyber spionaggio condotte da APT37, sfruttando nuove tecniche per compromettere dispositivi Android con un’efficace strategia di evasione. L’utilizzo di Google Play Store e Firebase Firestore per la distribuzione e il controllo suggerisce che il gruppo sia in grado di adattarsi rapidamente ai meccanismi di rilevamento e blocco.

La collaborazione tra i gruppi APT37 e APT43 nell’utilizzo di infrastrutture condivise dimostra che le campagne di attacco nordcoreane stanno diventando sempre più complesse e coordinate. La sicurezza dei dispositivi mobili deve rimanere una priorità, con un’attenzione particolare agli spyware avanzati capaci di eludere i sistemi di protezione tradizionali.