Sommario

I ricercatori di ESET hanno scoperto una serie di attacchi contro un’organizzazione governativa in Europa condotti dall’APT di cyber-spionaggio GoldenJackal. Questo gruppo, attivo dal 2019, è specializzato nel colpire enti governativi e diplomatici in Europa, Medio Oriente e Asia del Sud. Gli attacchi di GoldenJackal sono particolarmente sofisticati, in quanto puntano a compromettere sistemi air-gapped, ossia isolati dalla rete per ridurre i rischi di compromissione.

Attacchi contro sistemi air-gapped: strategie di GoldenJackal

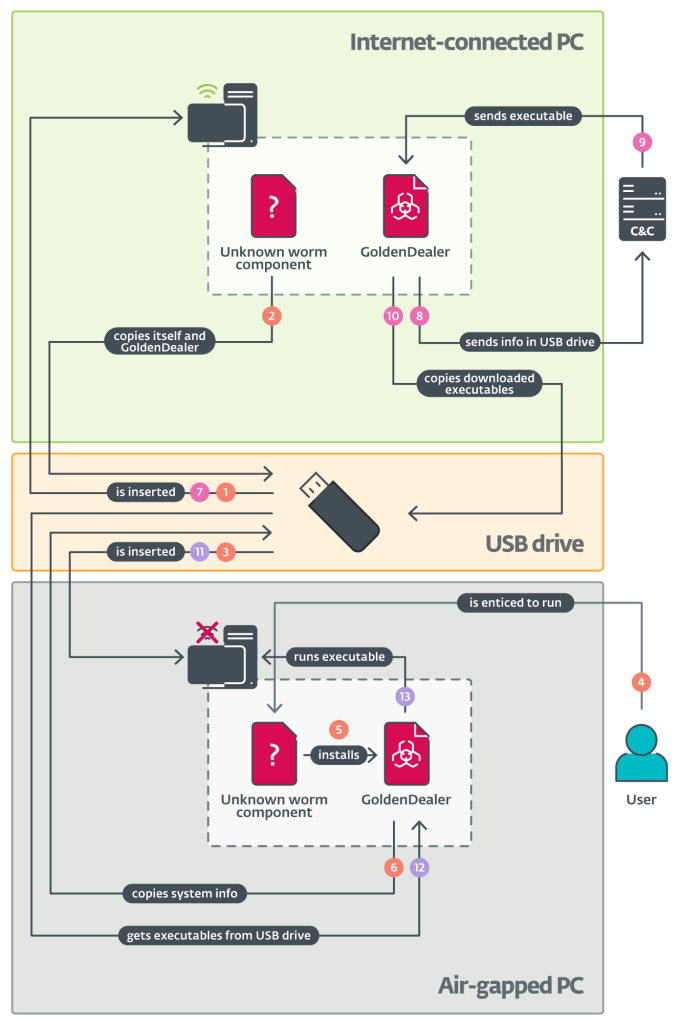

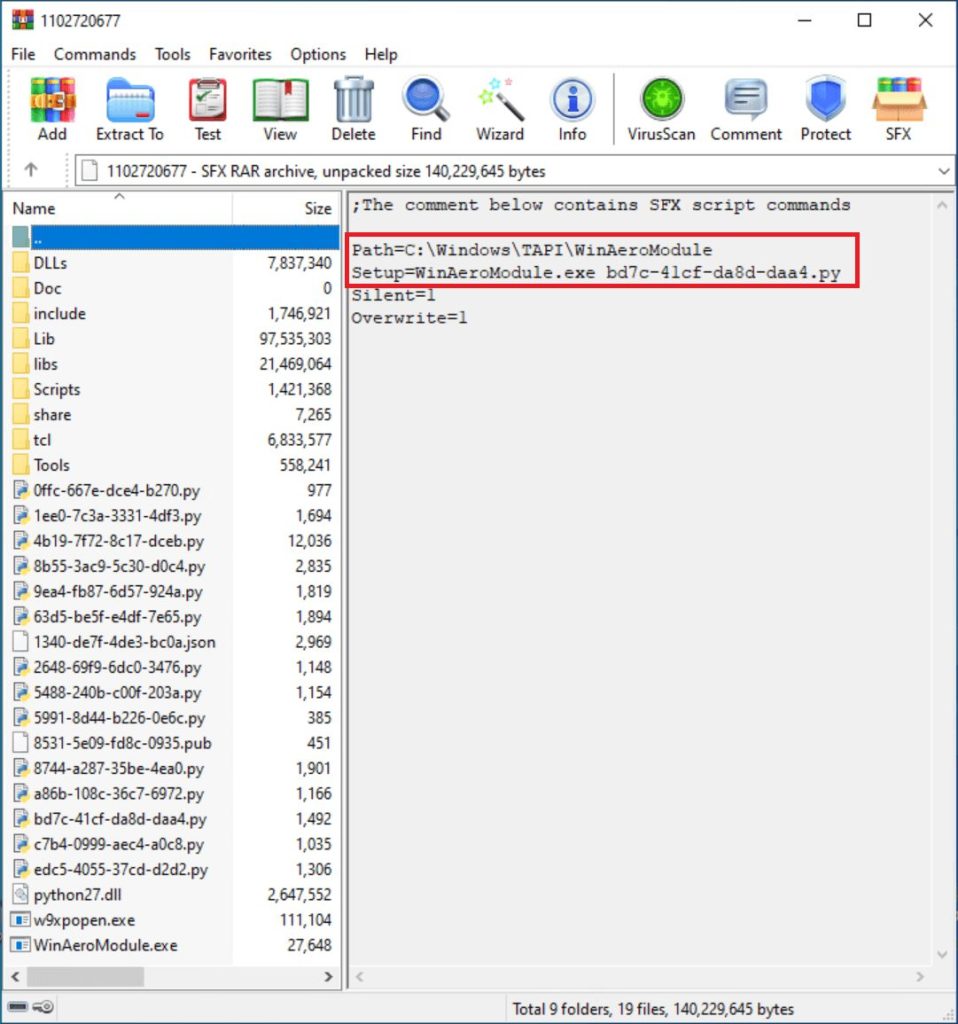

GoldenJackal ha dimostrato un’abilità unica nell’attaccare sistemi air-gapped, come dimostrato in un’operazione contro un’ambasciata dell’Asia del Sud in Bielorussia nel 2019, e più recentemente, contro un’organizzazione governativa nell’Unione Europea tra maggio 2022 e marzo 2024. Per queste campagne, il gruppo ha utilizzato strumenti non documentati, progettati per aggirare le misure di sicurezza e ottenere l’accesso a sistemi sensibili.

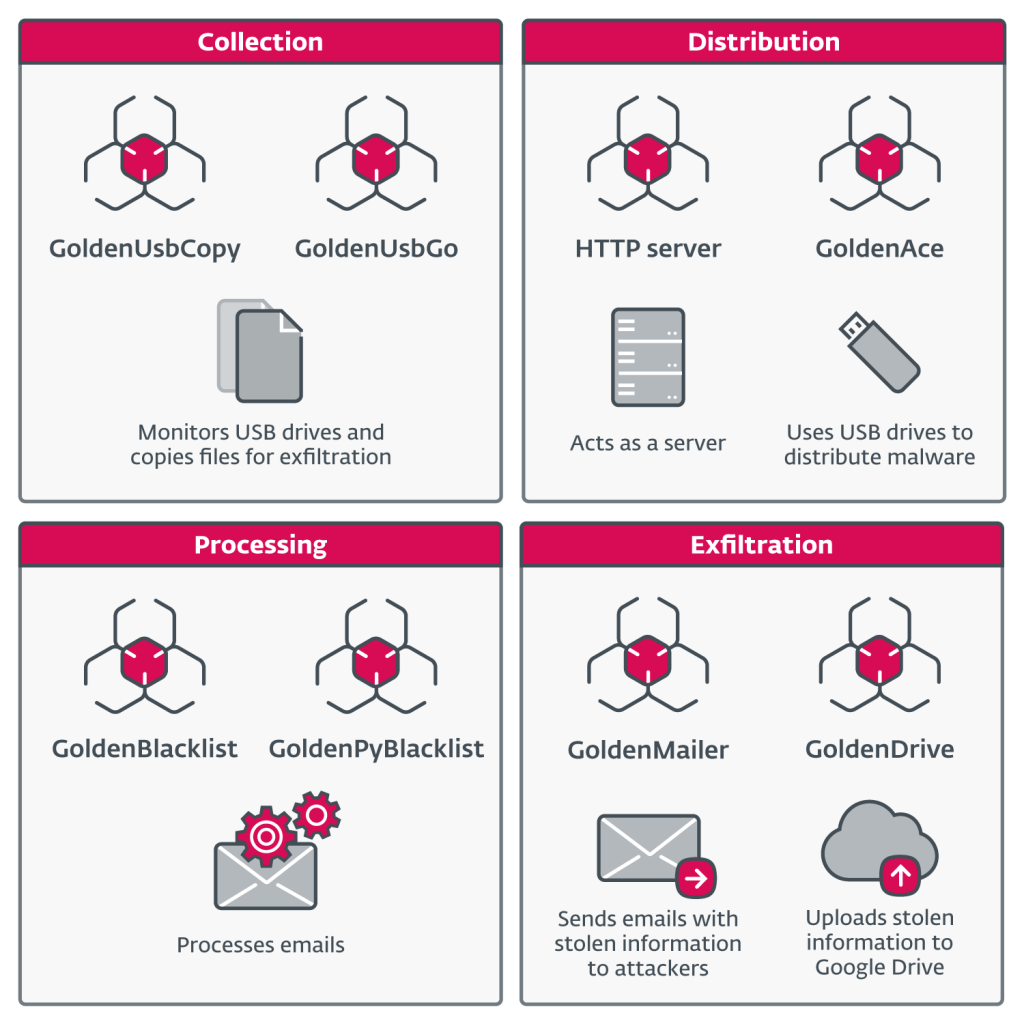

- Strumenti di attacco: GoldenJackal ha sviluppato una serie di strumenti personalizzati come GoldenDealer, un programma che monitora l’inserimento di dispositivi USB e può trasferire eseguibili verso i sistemi air-gapped. Un altro strumento, GoldenHowl, è un backdoor modulare che consente di eseguire comandi remoti, raccogliere dati sensibili e distribuirli tramite USB o connessioni internet quando disponibili.

- GoldenRobo, un altro componente, permette di copiare file specifici da sistemi air-gapped, come documenti PDF e file di configurazione, e di trasmetterli ai server di controllo e comando (C&C) gestiti dal gruppo.

Questi attacchi puntano a rubare informazioni riservate, come documenti diplomatici e dati sensibili di reti governative, con un’enfasi particolare sui sistemi che non sono collegati direttamente a internet, rendendo la compromissione più complessa e costosa.

Profilo di GoldenJackal e tecniche di intrusione

GoldenJackal è un gruppo APT (Advanced Persistent Threat) con capacità avanzate, poco noto fino a quando non è stato descritto pubblicamente nel 2023 da Kaspersky. Il gruppo utilizza un set di strumenti modulare che permette di adattarsi a diversi scenari di attacco. I suoi strumenti principali sono scritti in C# e comprendono JackalControl, JackalSteal, JackalWorm, JackalPerInfo e JackalScreenWatcher, tutti progettati per scopi di spionaggio.

- Modularità e adattabilità: La strategia di GoldenJackal si basa sull’uso di strumenti flessibili che possono essere facilmente aggiornati o sostituiti durante un’operazione. Ciò rende più difficile per le vittime identificare e bloccare i loro attacchi.

- Attacchi mirati: Le campagne di GoldenJackal sono altamente mirate, indirizzate a specifiche organizzazioni con valore strategico. In particolare, le reti air-gapped rappresentano un obiettivo di alto valore, in quanto spesso custodiscono informazioni critiche.

Implicazioni per la sicurezza informatica

Gli attacchi di GoldenJackal evidenziano l’importanza di una protezione avanzata per le reti sensibili, soprattutto per quelle isolate da internet. L’uso di dispositivi fisici come i drive USB per trasferire malware sottolinea la necessità di controlli rigorosi anche sui supporti removibili. Organizzazioni governative e diplomatiche devono implementare strategie di sicurezza multilivello e aggiornare costantemente le loro difese per prevenire intrusioni di gruppi sofisticati come GoldenJackal.