Sicurezza Informatica

Lazarus: il 2021 è stato l’anno dell’ingegneria sociale e del reverse engineering

Il 2021 è stato un altro anno che ha visto il gruppo apt Lazarus attivo sotto molti fronti. Nel primo mese dell’anno, gennaio, Threat Analysis Group di Google ha identificato una campagna in corso che prendeva di mira i ricercatori di sicurezza che lavoravano sulla ricerca e lo sviluppo di vulnerabilità in diverse aziende e organizzazioni.

Al fine di costruire credibilità e connettersi con i ricercatori di sicurezza, gli attori hanno stabilito un blog di ricerca e più profili Twitter per interagire con potenziali obiettivi. Hanno usato Twitter per pubblicare link al loro blog, pubblicando video dei loro presunti exploit e per amplificare e retwittare i post di altri account che controllano.

Il loro blog contiene scritture e analisi di vulnerabilità che sono state divulgate pubblicamente, compresi i post “ospiti” di inconsapevoli ricercatori di sicurezza legittimi, probabilmente nel tentativo di costruire ulteriore credibilità con altri ricercatori di sicurezza.

Mentre non si è stati in grado di verificare l’autenticità o lo stato di funzionamento di tutti gli exploit di cui hanno pubblicato i video, in almeno un caso, gli attori hanno falsificato il successo del loro presunto exploit funzionante. Il 14 gennaio 2021, gli attori della Corea del Nord hanno condiviso via Twitter un video di YouTube che annunciava di sfruttare CVE-2021-1647, una vulnerabilità di Windows Defender. Nel video, si mostrava un exploit di successo che generava una shell cmd.exe, ma un attento esame del video mostrava che l’exploit era falso. Più commenti su YouTube hanno identificato che il video era falso e che non c’era un exploit funzionante dimostrato. Dopo che questi commenti sono stati fatti, gli attori hanno usato un secondo account Twitter (che controllano) per ritwittare il post originale e sostenere che non era “un video falso“.

Gli attori hanno predi mira specifici ricercatori di sicurezza con un nuovo metodo di ingegneria sociale. Dopo aver stabilito le comunicazioni iniziali, gli attori chiedevano al ricercatore preso di mira se volevano collaborare insieme alla ricerca sulle vulnerabilità, e poi fornivano al ricercatore un progetto Visual Studio. All’interno del progetto Visual Studio ci sarebbe stato il codice sorgente per sfruttare la vulnerabilità, così come una DLL aggiuntiva che verrebbe eseguita attraverso Visual Studio Build Events. La DLL è un malware personalizzato che avrebbe iniziato immediatamente a comunicare con i domini C2 controllati dall’attore.

Oltre a prendere di mira gli utenti tramite ingegneria sociale, abbiamo anche osservato diversi casi in cui i ricercatori sono stati compromessi dopo aver visitato il blog degli attori. In ognuno di questi casi, i ricercatori hanno seguito un link su Twitter a uno scritto ospitato su blog.br0vvnn[.]io, e poco dopo, un servizio dannoso è stato installato sul sistema del ricercatore e una backdoor in-memory avrebbe iniziato a segnalare un server di comando e controllo dell’attore. Al momento di queste visite, i sistemi delle vittime stavano eseguendo Windows 10 completamente patchato e aggiornato e le versioni del browser Chrome.

Lazarus avrebbe utilizzato più piattaforme per comunicare con potenziali obiettivi, tra cui Twitter, LinkedIn, Telegram, Discord, Keybase ed e-mail.

Il Threat Analysis Group ha documentato una campagna di hacking, che siamo stati in grado di attribuire a un’entità sostenuta dal governo nordcoreano, rivolta ai ricercatori di sicurezza. Il 17 marzo, gli stessi attori dietro quegli attacchi hanno creato un nuovo sito web con associati profili di social media per una società falsa chiamata “SecuriElite”.

Il nuovo sito web affermava che l’azienda era una società di sicurezza offensiva situata in Turchia che offriva pentest, valutazioni di sicurezza del software ed exploit. Come i precedenti siti web allestiti da questo attore nord coreano, questo sito aveva un link alla loro chiave pubblica PGP in fondo alla pagina. Nel mese di gennaio, i ricercatori mirati hanno riferito che la chiave PGP ospitata sul blog dell’attaccante ha agito come esca per visitare il sito dove un exploit del browser era in attesa di essere attivato.

L’ultima serie di profili di social media messi in piedi dall’aggressore continuavano a spacciarsi per colleghi ricercatori di sicurezza interessati allo sfruttamento e alla sicurezza offensiva. Su LinkedIn, sono stati identificati due account che si spacciano per reclutatori di aziende di antivirus e sicurezza. Abbiamo segnalato tutti i profili di social media identificati alle piattaforme per consentire loro di prendere provvedimenti adeguati.

I ricercatori di sicurezza sono arrivate alle conclusioni che Lazarus utilizzavano un Internet Explorer 0-day. Sulla base della loro attività, continuiamo a credere che questi attori siano pericolosi, e probabilmente hanno più 0-days. Incoraggiamo chiunque scopra una vulnerabilità di Chrome a segnalare tale attività attraverso il processo di presentazione del Chrome Vulnerabilities Rewards Program.

Falso sito web della società di sicurezza:

www.securielite[.]com

Profili Twitter:

Profili LinkedIn:

- SecuriElite – https://www.linkedin.com/company/securielite/

- Carter Edwards, direttore delle risorse umane @ Trend Macro – https://www.linkedin.com/in/carter-edwards-a99138204/

- Colton Perry, ricercatore di sicurezza – https://www.linkedin.com/in/colton-perry-6a8059204/

- Evely Burton, reclutatore tecnico @ Malwarebytes – https://www.linkedin.com/in/evely-burton-204b29207/

- Osman Demir, CEO @ SecuriElite – https://www.linkedin.com/in/osman-demir-307520209/

- Piper Webster, Ricercatore di sicurezza – https://www.linkedin.com/in/piper-webster-192676203/

- Sebastian Lazarescue, Ricercatore di sicurezza @ SecuriElite – https://www.linkedin.com/in/sebastian-lazarescue-456840209/

Email:

- contact@securielite.com

- osman@securielite.com

- submit@securielite.com

Domini di proprietà dell’attaccante:

- bestwing[.]org

- codebiogblog[.]com

- coldpacific[.]com

- cutesaucepuppy[.]com

- devguardmap[.]org

- hireproplus[.]com

- hotelboard[.]org

- mediterraneanroom[.]org

- redeastbay[.]com

- regclassboard[.]com

- securielite[.]com

- spotchannel02[.]com

- wileprefgurad[.]net

Nel giugno 2021, i ricercatori di Kaspersky hanno osservato il gruppo Lazarus attaccare l’industria della difesa utilizzando il framework del malware MATA, che può colpire tre sistemi operativi Windows, Linux e macOS. Storicamente, Lazarus ha usato MATA per attaccare varie industrie per scopi criminali, come il furto di database di clienti e la diffusione di ransomware. Tuttavia, Lazarus ha usato MATA per lo spionaggio informatico ed ha consegnato una versione troianizzata di un’applicazione nota per essere utilizzata dalla vittima scelta una nota caratteristica di Lazarus. In particolare, questa non è la prima volta che il gruppo Lazarus ha attaccato l’industria della difesa. La loro precedente campagna ThreatNeedle è stata condotta in modo simile a metà del 2020.

Lazarus è stato anche visto concentrare un attacco alla catena di approvvigionamento con un cluster DeathNote aggiornato, che consiste in una variante leggermente aggiornata di BLINDINGCAN, malware precedentemente segnalato dalla US Cybersecurity and Infrastructure Security Agency (CISA). I ricercatori di Kaspersky hanno scoperto campagne che prendevano di mira un think tank sudcoreano e un fornitore di soluzioni di monitoraggio delle risorse IT.

- Nel primo caso scoperto dai ricercatori Kaspersky, Lazarus ha sviluppato una catena di infezione che derivava da un software di sicurezza sudcoreano legittimo che distribuiva un carico utile dannoso.

- Nel secondo caso, l’obiettivo era una società che sviluppava soluzioni di monitoraggio delle risorse in Lettonia, una vittima atipica per Lazarus. Come parte della catena di infezione, Lazarus ha utilizzato un downloader chiamato “Racket“, che ha firmato utilizzando un certificato rubato. L’attore ha compromesso i server web vulnerabili e ha caricato diversi script per filtrare e controllare gli impianti dannosi sulle macchine violate con successo.

Nel novembre 2021 Lazarus, ha provato nuovamente ad hackerare i ricercatori di sicurezza con una versione pirata troianizzata della popolare applicazione di reverse engineering IDA Pro:

un’applicazione che converte un eseguibile in linguaggio assembly, permettendo ai ricercatori di sicurezza e ai programmatori di analizzare come funziona un programma e scoprire potenziali bug.

I ricercatori di sicurezza usano comunemente IDA per analizzare il software legittimo per le vulnerabilità e il malware per determinare quale comportamento dannoso esegue.

Tuttavia, poiché IDA Pro è un’applicazione costosa, alcuni ricercatori spesso scaricano una versione piratata invece di acquistarla e come con qualsiasi software pirata, c’è sempre il rischio che venga manomesso per includere eseguibili dannosi, che è esattamente ciò che il ricercatore di ESET Anton Cherepanov ha scoperto in una versione pirata di IDA Pro distribuita dal gruppo di hacker Lazarus.

L’installer IDA è stato modificato per includere due DLL dannose chiamate idahelp.dll e win_fw.dll che erano eseguite quando il programma veniva installato.

Il file win_fw.dll creava un nuovo “compito” nel Task Scheduler di Windows che lanciava il programma idahelper.dll.

Il programma idahelper.dll si connetteva quindi al sito devguardmap[.]org e scaricava i payload ritenuti essere il trojan di accesso remoto NukeSped. Il RAT installato permetteva poi agli attori della minaccia di ottenere l’accesso al dispositivo del ricercatore di sicurezza per rubare file, prendere screenshot, registrare le sequenze di tasti o eseguire ulteriori comandi.

Sicurezza Informatica

Salt Thypoon e APT29: a rischio Signal e RDP

Tempo di lettura: 4 minuti. Da smishing a malware come Raccoon Stealer e attacchi MITM di APT29, scopri le minacce attuali e le raccomandazioni per proteggerti.

Recentemente, diverse campagne di cybercriminalità hanno messo in evidenza la necessità di rafforzare le difese informatiche. Tra le minacce, si segnalano campagne di smishing mirate agli utenti di Poste Italiane, malware Raccoon Stealer, attacchi MITM tramite RDP orchestrati da APT29 e la raccomandazione di CISA di adottare app di messaggistica cifrata come Signal.

CISA: utilizzo di app cifrate dopo violazioni nelle telecomunicazioni

Dopo una serie di violazioni ai danni di otto operatori statunitensi, incluse T-Mobile e AT&T, la CISA ha raccomandato l’adozione di app di messaggistica cifrata, come Signal, per proteggere le comunicazioni da intercettazioni. Le violazioni, attribuite al gruppo Salt Typhoon, hanno consentito l’accesso prolungato ai sistemi di telecomunicazioni, esponendo dati sensibili.

Le raccomandazioni di CISA includono:

- Uso di autenticazione multi-fattore basata su hardware, come Yubico o Google Titan.

- Abbandono delle VPN commerciali con scarse politiche di sicurezza.

- Adozione di funzioni di sicurezza avanzate come Apple Lockdown Mode o il programma di protezione avanzata (APP) di Google.

Questi suggerimenti mirano a proteggere le comunicazioni personali e aziendali in un contesto di minacce crescenti.

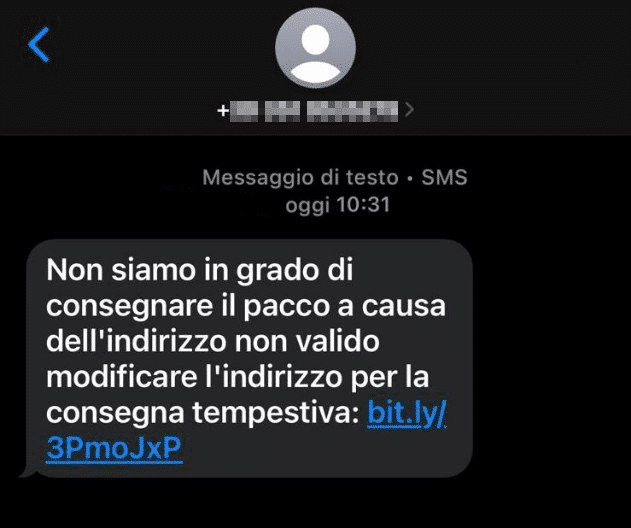

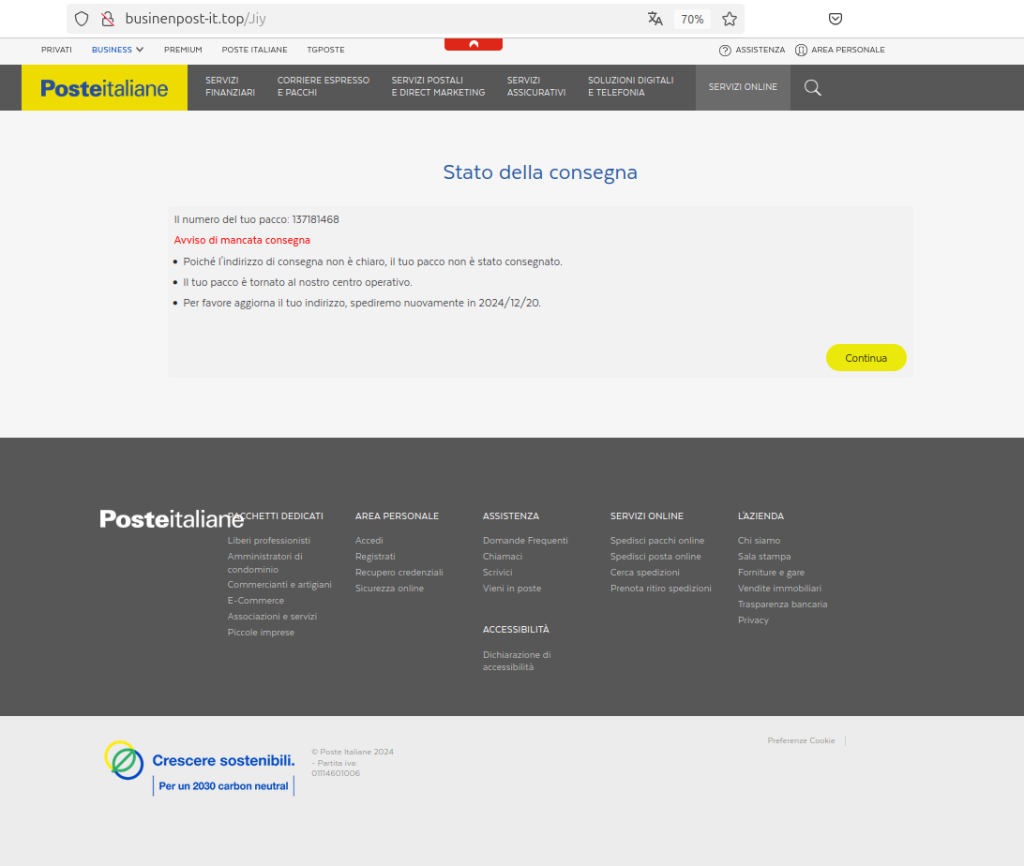

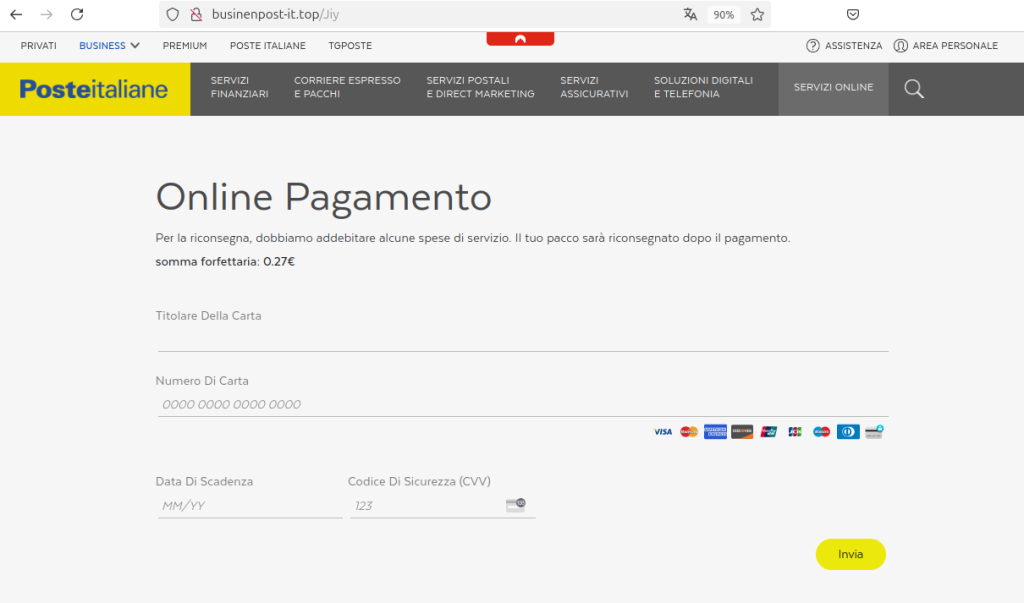

Smishing contro utenti Poste Italiane: attenzione ai falsi avvisi di consegna

Il CERT-AGID ha identificato una nuova campagna di smishing che sfrutta falsi messaggi SMS inviati agli utenti di Poste Italiane. L’SMS invita le vittime a cliccare su un link fraudolento per risolvere problemi di consegna.

Il link reindirizza a un sito che imita quello ufficiale di Poste Italiane, richiedendo dati personali e delle carte di credito. Dopo aver inserito le informazioni, gli utenti possono subire furti finanziari e compromissioni di identità.

Si consiglia di:

- Verificare sempre i link prima di cliccarvi.

- Utilizzare i canali ufficiali delle organizzazioni per chiarire eventuali dubbi.

- Segnalare messaggi sospetti a malware@cert-agid.gov.it.

Raccoon Stealer: operatore condannato e implicazioni per la sicurezza

L’operatore dietro al noto malware Raccoon Stealer è stato condannato a cinque anni di prigione negli Stati Uniti dopo essersi dichiarato colpevole. Questo malware è stato responsabile di numerosi attacchi globali, con furti di credenziali, dati bancari e criptovalute, colpendo milioni di utenti dal 2019 al 2022.

Raccoon Stealer funzionava come Malware-as-a-Service (MaaS), con gli sviluppatori che vendevano abbonamenti agli attori malevoli. Una volta attivato, il malware raccoglieva informazioni sensibili dalle macchine infette, inviandole a server di comando e controllo.

La condanna dell’operatore rappresenta un passo importante nella lotta contro il cybercrimine. Tuttavia, gli esperti avvertono che varianti del malware potrebbero continuare a circolare, con la necessità di implementare difese più robuste, come software anti-malware aggiornati e una maggiore consapevolezza tra gli utenti.

APT29: attacchi MITM tramite RDP proxy

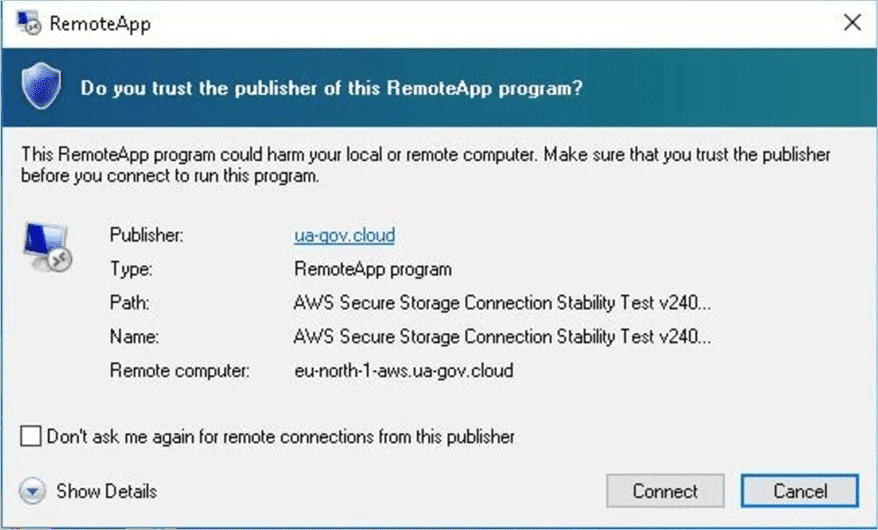

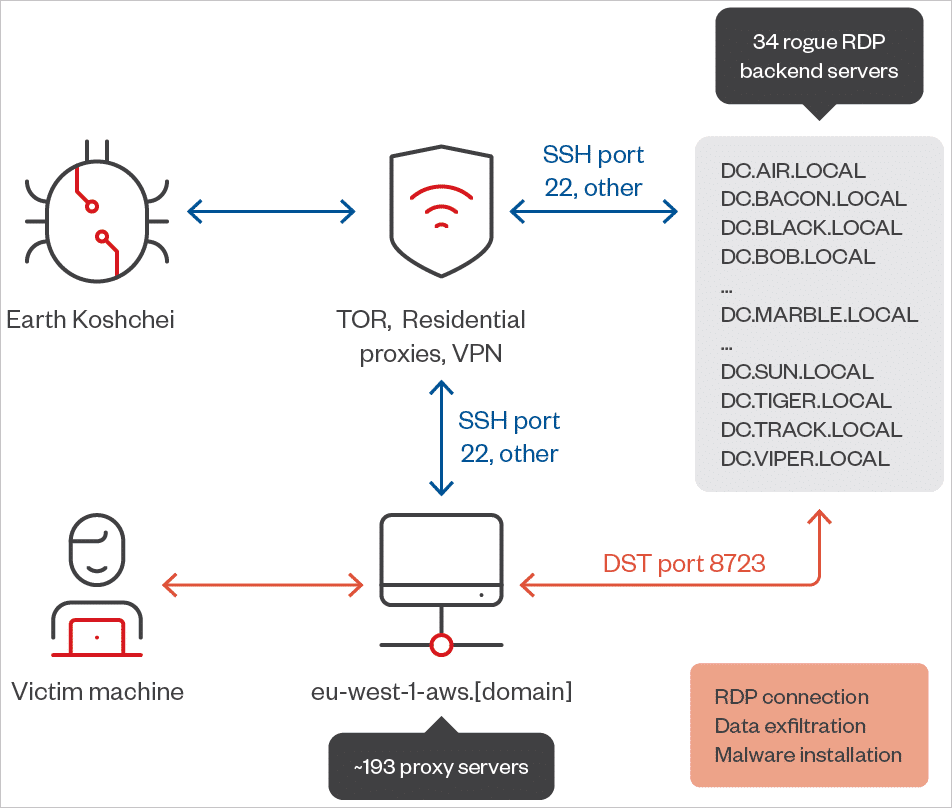

Il gruppo di cybercriminali APT29 (conosciuto anche come Midnight Blizzard o Earth Koshchei), associato alla Russia, sta utilizzando una rete di proxy RDP (Remote Desktop Protocol) per attacchi di tipo man-in-the-middle (MITM).

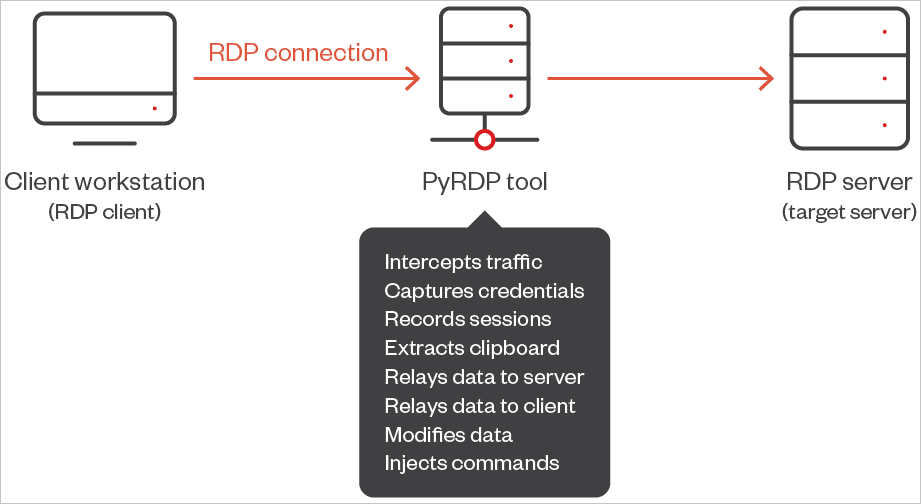

In questa campagna, gli aggressori inducono le vittime a connettersi a server RDP compromessi, consentendo loro di:

- Intercettare credenziali e sessioni di lavoro.

- Accedere a dati sensibili.

- Installare payload malevoli sui sistemi compromessi.

Il gruppo utilizza strumenti come PyRDP, una soluzione open-source originariamente pensata per scopi legittimi di simulazione red team, per sfruttare le connessioni RDP in modo illecito.

Gli attacchi sono stati mirati contro organizzazioni governative, militari e aziende tecnologiche in paesi come Stati Uniti, Francia, Germania e Australia. Per mitigare i rischi, si raccomanda di:

- Limitare l’uso dell’RDP solo a connessioni fidate.

- Applicare restrizioni di rete per impedire connessioni esterne non autorizzate.

- Monitorare le attività di rete per rilevare comportamenti anomali.

Le minacce descritte sottolineano la necessità di un approccio proattivo alla sicurezza informatica. Da campagne di smishing a malware avanzati come Raccoon Stealer, fino agli attacchi sofisticati di APT29, il panorama della sicurezza continua a evolversi. L’adozione di app cifrate, unita a pratiche di sicurezza solide, rappresenta una difesa fondamentale contro i rischi moderni.

Sicurezza Informatica

Windows, rischi Visual Studio Code, file MSC e kernel

Tempo di lettura: 3 minuti. Attacchi a Visual Studio Code e kernel di Windows: scopri come nuove minacce sfruttano estensioni malevole, file MSC e vulnerabilità critiche per colpire utenti globali.

Negli ultimi giorni, esperti di sicurezza hanno individuato nuove minacce che sfruttano estensioni malevole di Visual Studio Code, file MSC di Microsoft e una vulnerabilità critica nel kernel di Windows. Questi attacchi, sempre più sofisticati, rappresentano rischi significativi per sviluppatori, organizzazioni e utenti globali.

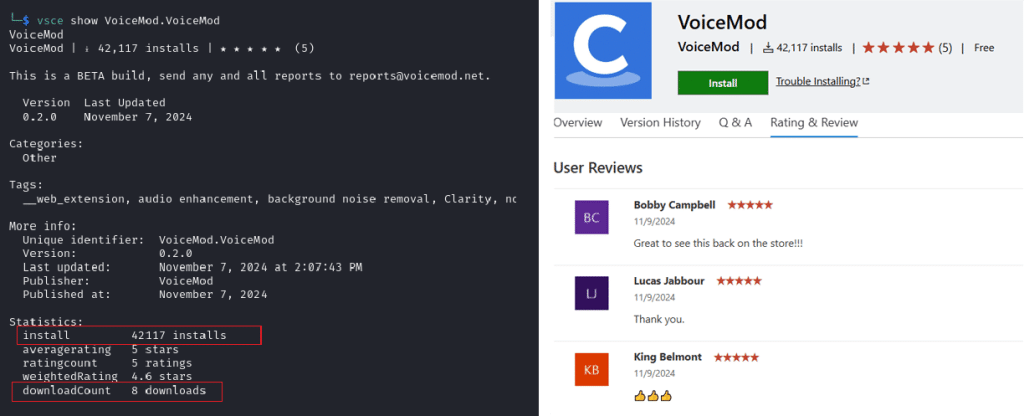

Visual Studio Code: estensioni malevole nel marketplace

Un’ampia campagna di attacchi è stata individuata su Visual Studio Code (VSCode), con oltre 18 estensioni malevole progettate per colpire sviluppatori e comunità legate alle criptovalute. Le estensioni, tra cui “Ethereum.SoliditySupport” e “ZoomWorkspace.Zoom,” mascherano funzioni dannose attraverso falsi numeri di installazioni e recensioni positive.

Le estensioni scaricano payload offuscati da domini fasulli come “microsoft-visualstudiocode[.]com”. Una volta installate, attivano comandi PowerShell che decriptano stringhe AES per eseguire codice dannoso. I rischi principali includono il furto di credenziali e movimenti laterali verso risorse cloud, specialmente su piattaforme come Microsoft Azure.

Gli esperti raccomandano di validare sempre le estensioni prima di installarle e di controllare i loro codici sorgente per evitare compromissioni della supply chain.

Attacchi tramite file MSC: una minaccia emergente

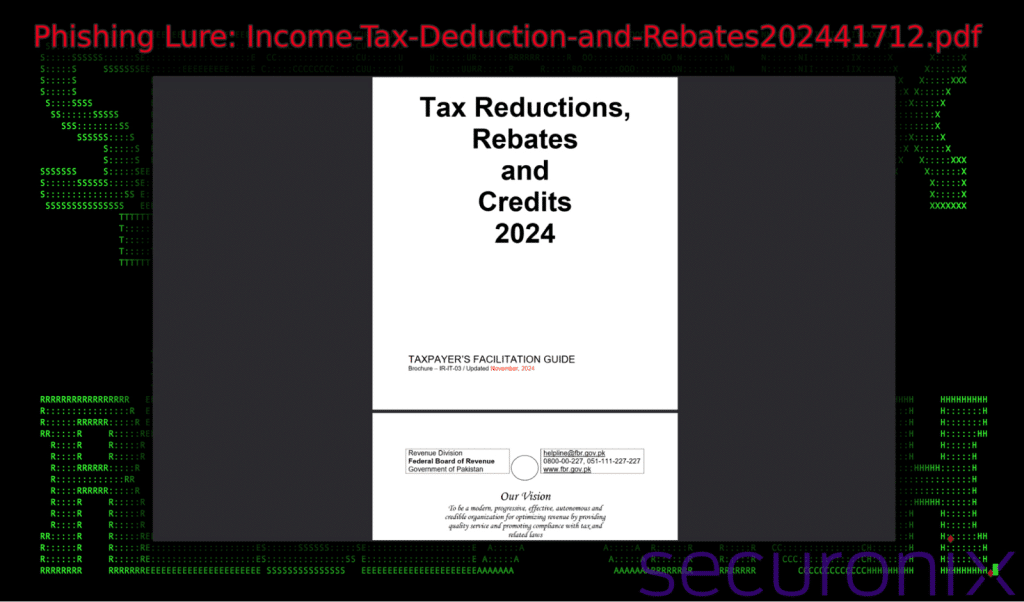

Un’altra campagna, denominata FLUX#CONSOLE, sfrutta file MSC (Microsoft Common Console Document) per distribuire backdoor mirate. Questi file, mascherati da documenti PDF (“Tax Reductions, Rebates and Credits 2024”), eseguono JavaScript integrato per caricare DLL dannose come “DismCore.dll.”

Gli attacchi sono stati osservati principalmente in Pakistan, dove gli aggressori utilizzano documenti a tema fiscale come esca. Questi file MSC rappresentano un’evoluzione dei tradizionali file LNK, offrendo agli attori malevoli un metodo stealth per infiltrarsi nei sistemi.

Le analisi suggeriscono che il malware installato tramite questi attacchi consente la raccolta di dati sensibili e l’esecuzione di comandi remoti, rendendo necessario un monitoraggio continuo e la segmentazione delle reti aziendali.

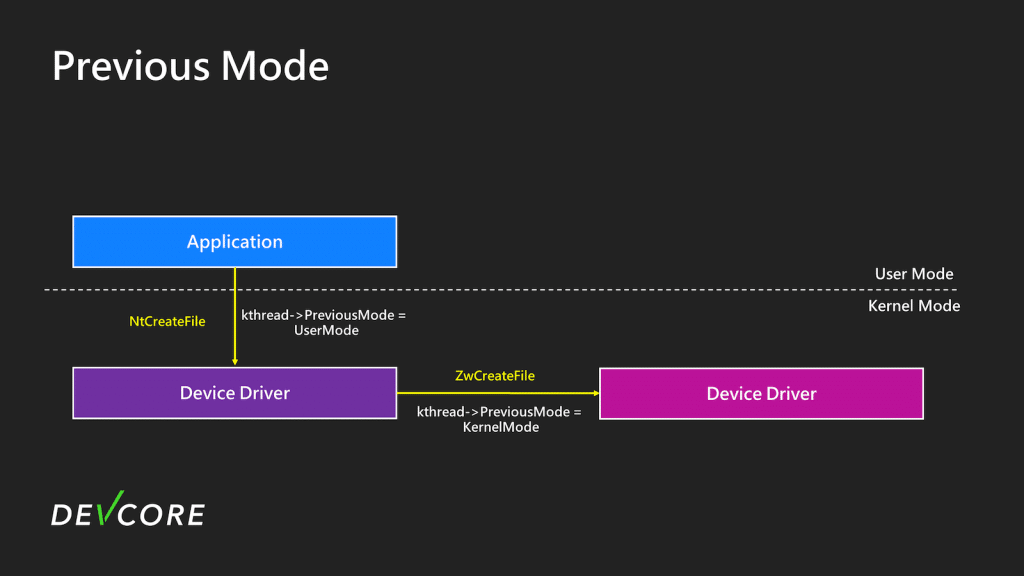

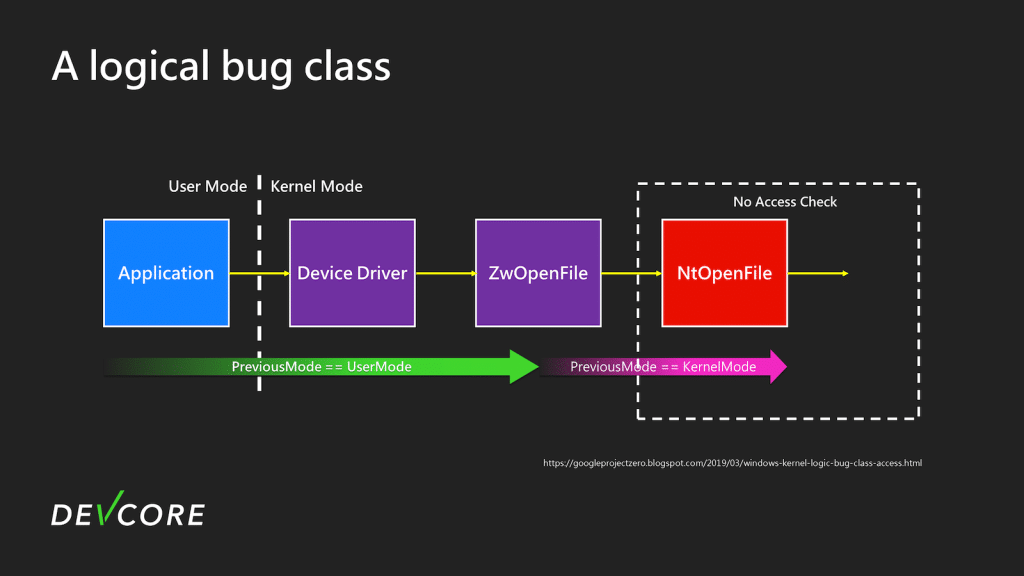

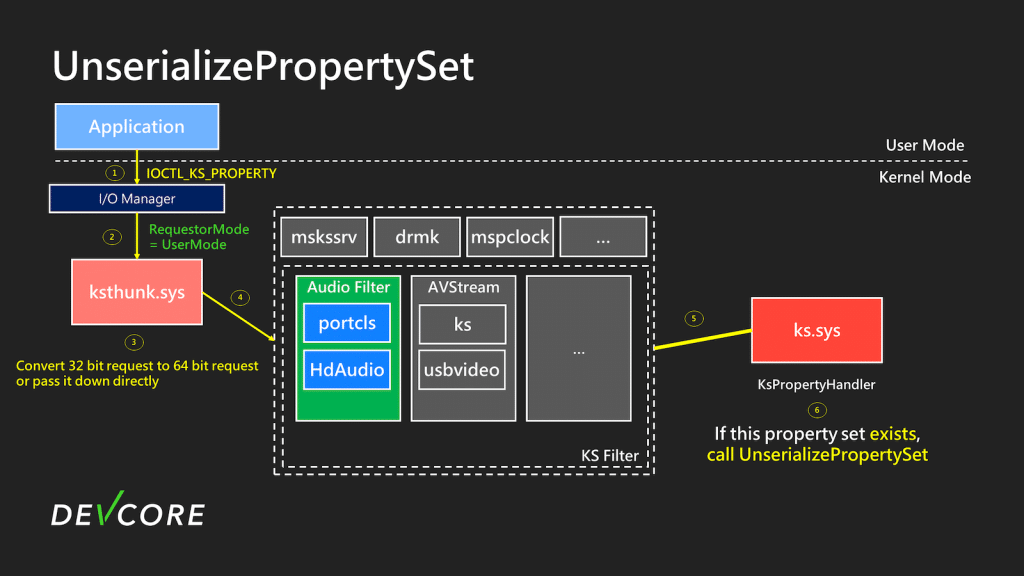

Kernel di Windows: vulnerabilità sfruttata per ottenere privilegi SYSTEM

Una vulnerabilità critica del kernel di Windows, identificata come CVE-2024-35250, è attivamente sfruttata per ottenere privilegi SYSTEM. Questa falla, presente nel componente Microsoft Kernel Streaming Service (MSKSSRV.SYS), permette a un attore locale di eseguire attacchi a bassa complessità senza richiedere l’interazione dell’utente.

Originariamente scoperta dal team di ricerca DEVCORE e dimostrata durante il Pwn2Own Vancouver 2024, la vulnerabilità è stata corretta da Microsoft nel Patch Tuesday di giugno 2024. Tuttavia, con la recente pubblicazione di exploit Proof-of-Concept (PoC) su GitHub, gli attacchi sono aumentati in frequenza, rendendo necessario un intervento urgente per mitigare i rischi.

Meccanismo dell’attacco e conseguenze

Gli aggressori sfruttano un untrusted pointer dereference, un tipo di debolezza che consente loro di manipolare la memoria del kernel e di ottenere un controllo completo sul sistema. Durante i test, questa tecnica è stata utilizzata per compromettere dispositivi con Windows 11 versione 23H2, eseguendo comandi con i massimi privilegi.

CISA ha classificato questa vulnerabilità come prioritaria, aggiungendola al suo catalogo Known Exploited Vulnerabilities (KEV) e imponendo alle agenzie federali di aggiornare i propri sistemi entro il 6 gennaio 2025. L’agenzia raccomanda anche alle organizzazioni private di applicare immediatamente le patch e di implementare controlli di accesso rigorosi.

Queste campagne, che spaziano dall’abuso di estensioni di Visual Studio Code alle vulnerabilità nel kernel di Windows, dimostrano la crescente sofisticazione degli attacchi informatici. Proteggersi richiede un approccio proattivo, che includa l’aggiornamento regolare dei software, il monitoraggio delle attività di rete e la segmentazione delle risorse sensibili.

Sicurezza Informatica

HubPhish, targeting politico e vulnerabilità critiche

Tempo di lettura: 3 minuti. HubPhish, targeting politico e vulnerabilità critiche: analisi delle minacce e linee guida di sicurezza di CISA per dispositivi mobili e reti.

Le recenti analisi di esperti di sicurezza mettono in evidenza campagne sofisticate come HubPhish, che sfrutta strumenti di HubSpot per attacchi di phishing su larga scala, e azioni legali contro pratiche di targeting politico illecito in Europa. Parallelamente, CISA introduce linee guida per comunicazioni mobili sicure e aggiunge nuove vulnerabilità critiche al suo catalogo.

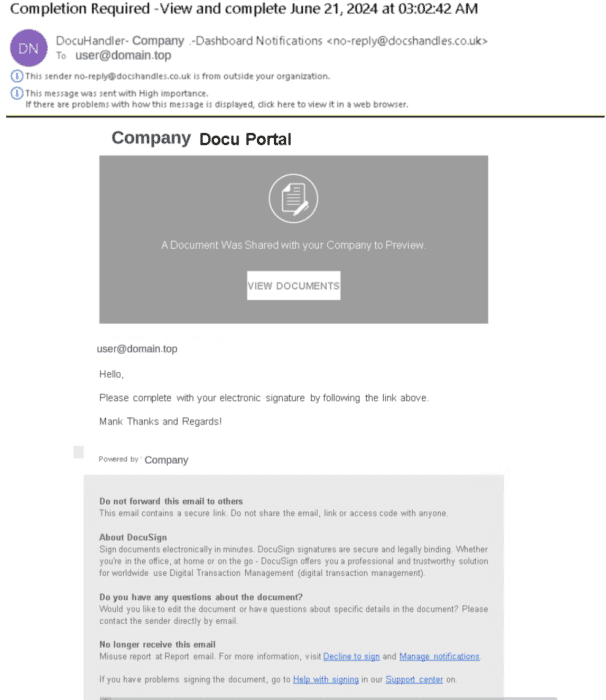

HubPhish: campagne di phishing sofisticate tramite HubSpot

Il gruppo responsabile della campagna HubPhish, individuato da Palo Alto Networks Unit 42, ha preso di mira oltre 20.000 utenti aziendali in Europa, utilizzando i servizi di HubSpot Free Form Builder per ingannare le vittime. I cybercriminali inviavano email di phishing a tema DocuSign che reindirizzavano a falsi login di Office 365, mirati a sottrarre credenziali.

La campagna sfrutta domini ospitati su TLD .buzz e infrastrutture come Bulletproof VPS per garantire persistenza nei sistemi compromessi. Gli attori aggiungono nuovi dispositivi sotto il loro controllo negli account compromessi, continuando con movimenti laterali verso infrastrutture Microsoft Azure per accedere a risorse cloud.

Questo esempio di phishing avanzato dimostra come i servizi legittimi possano essere abusati per campagne malevole, evidenziando la necessità di rigide misure di sicurezza, come il controllo di domini sconosciuti e l’uso di autenticazione a più fattori.

Targeting politico illecito e violazione del GDPR nell’UE

L’European Data Protection Supervisor (EDPS) ha dichiarato illegale il targeting politico dei cittadini basato sulle loro opinioni personali. La decisione segue una denuncia contro la Commissione Europea, accusata di utilizzare dati sensibili per una campagna a favore della regolamentazione CSAR (Child Sexual Abuse Regulation).

Le campagne di micro-targeting hanno sfruttato proxy data come parole chiave di interesse politico per segmentare il pubblico. La violazione del GDPR dimostra il rischio che pratiche simili possano influenzare la democrazia, spingendo i legislatori a considerare regolamenti più rigidi.

CISA: nuove linee guida per comunicazioni mobili sicure

La Cybersecurity and Infrastructure Security Agency (CISA) ha pubblicato un nuovo documento di riferimento con linee guida per migliorare la sicurezza delle comunicazioni mobili. Questo strumento è pensato per aiutare le organizzazioni a proteggere i dispositivi mobili aziendali e le reti wireless da minacce crescenti.

Le raccomandazioni principali includono:

- Segmentazione delle reti mobili per separare dispositivi aziendali da quelli personali.

- Autenticazione multi-fattore (MFA) per ridurre il rischio di compromissione delle credenziali.

- Aggiornamenti regolari del firmware per mitigare vulnerabilità nei sistemi operativi mobili.

- Monitoraggio continuo per identificare comportamenti anomali e attività sospette.

Le linee guida sottolineano anche l’importanza di educare i dipendenti sui rischi associati all’uso di dispositivi mobili per attività aziendali, enfatizzando il ruolo della consapevolezza nella protezione delle infrastrutture digitali.

Nuove vulnerabilità aggiunte al catalogo CISA

CISA ha aggiornato il proprio Known Exploited Vulnerabilities Catalog, aggiungendo quattro vulnerabilità critiche che sono già state sfruttate attivamente in attacchi mirati. Tra queste spiccano:

- CVE-2018-14933 NUUO NVRmini Devices OS Command Injection Vulnerability

- CVE-2022-23227 NUUO NVRmini 2 Devices Missing Authentication Vulnerability

- CVE-2019-11001 Reolink Multiple IP Cameras OS Command Injection Vulnerability

- CVE-2021-40407 Reolink RLC-410W IP Camera OS Command Injection Vulnerability

Queste vulnerabilità rappresentano rischi significativi per reti aziendali e infrastrutture governative. BOD 22-01, il Binding Operational Directive emesso da CISA, obbliga le agenzie federali a risolvere queste vulnerabilità entro scadenze specifiche. Tuttavia, CISA raccomanda a tutte le organizzazioni, pubbliche e private, di adottare lo stesso approccio per mitigare le minacce.

Le campagne di phishing come HubPhish, i rischi legati al targeting politico illecito e le vulnerabilità sfruttate attivamente evidenziano l’importanza di misure proattive di sicurezza. Con le nuove linee guida di CISA per le comunicazioni mobili e l’aggiornamento del catalogo di vulnerabilità, le organizzazioni possono rafforzare la propria difesa contro attacchi complessi e persistenti.

-

Smartphone1 settimana ago

Smartphone1 settimana agoRealme GT 7 Pro vs Motorola Edge 50 Ultra: quale scegliere?

-

Smartphone1 settimana ago

Smartphone1 settimana agoOnePlus 13 vs Google Pixel 9 Pro XL: scegliere o aspettare?

-

Smartphone1 settimana ago

Smartphone1 settimana agoSamsung Galaxy Z Flip 7: il debutto dell’Exynos 2500

-

Smartphone1 settimana ago

Smartphone1 settimana agoRedmi Note 14 Pro+ vs 13 Pro+: quale scegliere?

-

Sicurezza Informatica22 ore ago

Sicurezza Informatica22 ore agoNvidia, SonicWall e Apache Struts: vulnerabilità critiche e soluzioni

-

Sicurezza Informatica5 giorni ago

Sicurezza Informatica5 giorni agoBadBox su IoT, Telegram e Viber: Germania e Russia rischiano

-

Economia1 settimana ago

Economia1 settimana agoControversie e investimenti globali: Apple, Google e TikTok

-

Sicurezza Informatica1 settimana ago

Sicurezza Informatica1 settimana agoMicrosoft Patch Tuesday dicembre 2024: sicurezza e funzionalità