Sommario

Lazarus, APT della Corea del Nord, noto per i suoi attacchi mirati contro le supply chain software, ha lanciato una nuova campagna che prende di mira gli sviluppatori attraverso pacchetti npm infetti. Questa strategia, già osservata in precedenti operazioni, mira a compromettere ambienti di sviluppo e rubare credenziali, dati sulle criptovalute e informazioni sensibili.

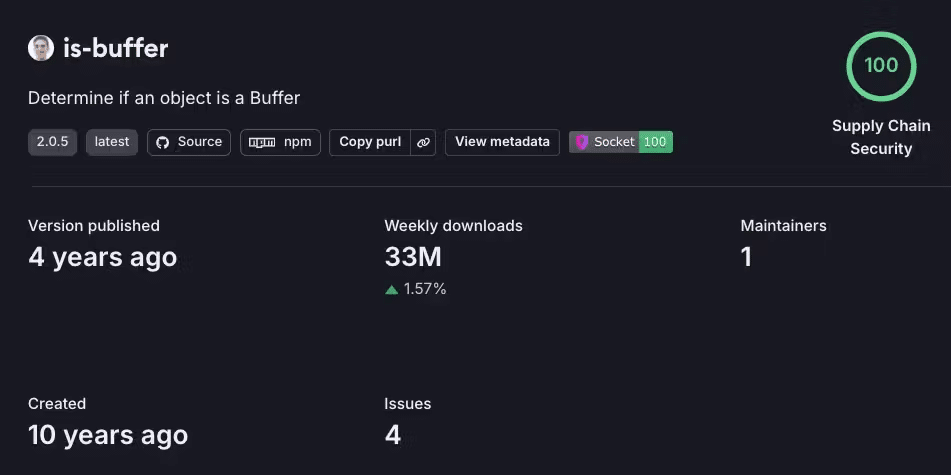

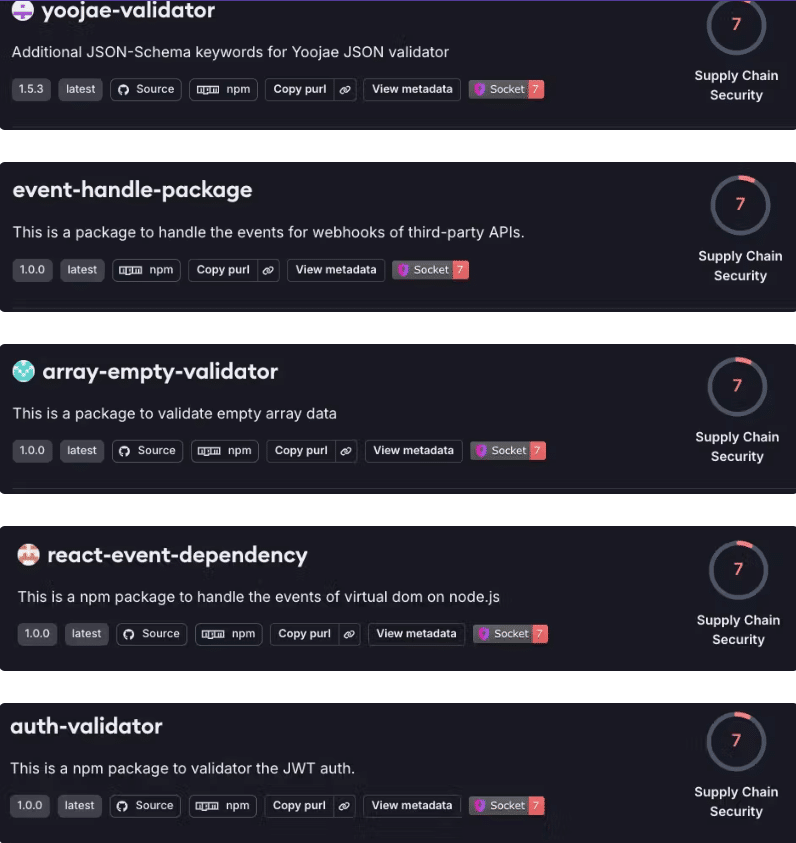

Gli attaccanti hanno distribuito codice malevolo mascherato all’interno di pacchetti con nomi simili a librerie legittime, sfruttando una tecnica di typosquatting per ingannare gli utenti. Questi pacchetti, caricati su npm e associati a repository GitHub falsi, hanno accumulato centinaia di download prima di essere segnalati come dannosi.

La strategia di attacco e il malware utilizzato

L’operazione segue il metodo consolidato di Lazarus per l’infiltrazione di codice dannoso nelle supply chain software. Ogni pacchetto contiene script progettati per raccogliere informazioni sul sistema, accedere ai browser e ai wallet di criptovalute, e trasmettere i dati a server controllati dagli attaccanti. Il codice, fortemente offuscato, utilizza funzioni auto-invocanti e tecniche di camuffamento per eludere i controlli di sicurezza.

Tra i payload identificati, emerge l’uso di BeaverTail e InvisibleFerret, due malware avanzati che garantiscono accesso persistente ai dispositivi infetti. L’obiettivo finale sembra essere il controllo remoto degli ambienti di sviluppo e la sottrazione di credenziali critiche per futuri attacchi mirati.

La persistenza di Lazarus negli attacchi alla supply chain

Lazarus ha dimostrato nel tempo un interesse costante per le infrastrutture software, con attacchi documentati su repository come PyPI, GitHub e npm. La somiglianza tra questa campagna e le precedenti rende evidente una continuità nelle tattiche utilizzate. Gli autori hanno creato account GitHub e npm con email e alias appositamente studiati per sembrare legittimi, aumentando così la credibilità dei pacchetti infetti.

La loro capacità di mimetizzarsi all’interno della comunità open-source e di distribuire codice dannoso attraverso piattaforme ufficiali rende questi attacchi particolarmente insidiosi. Anche dopo la rimozione dei pacchetti, il rischio di infezione rimane elevato per chiunque abbia già installato il codice compromesso.

La necessità di maggiore attenzione nella gestione delle dipendenze

Il successo di attacchi come questo evidenzia la necessità di un maggiore controllo sulle dipendenze software. Verificare l’origine dei pacchetti prima dell’installazione, monitorare le modifiche nelle librerie utilizzate e adottare strumenti di analisi statica possono ridurre il rischio di infezioni. Il blocco degli endpoint malevoli e l’implementazione di misure di sicurezza avanzate sono ulteriori passi fondamentali per proteggere i sistemi da compromissioni future.

Questa nuova offensiva dimostra che le supply chain software restano un bersaglio critico per gruppi di attacco sofisticati. La difesa contro questo tipo di minacce passa attraverso una maggiore consapevolezza e l’adozione di pratiche di sicurezza più rigorose.