Sommario

Il gruppo di hacking Lazarus ha intensificato le sue operazioni con due distinte campagne malevole, dimostrando una volta di più la sua abilità e versatilità nel panorama delle minacce cyber. Da un lato, ha sfruttato una vulnerabilità di escalation dei privilegi nel kernel di Windows, identificata come CVE-2024-21338, per ottenere accesso a livello kernel e disabilitare il software di sicurezza sui sistemi compromessi. Dall’altro, ha caricato deliberatamente pacchetti malevoli nel repository Python Package Index (PyPI), mirando a infettare i sistemi degli sviluppatori attraverso errori di digitazione (typos) nelle installazioni dei pacchetti.

CVE-2024-21338: minaccia al cuore di Windows

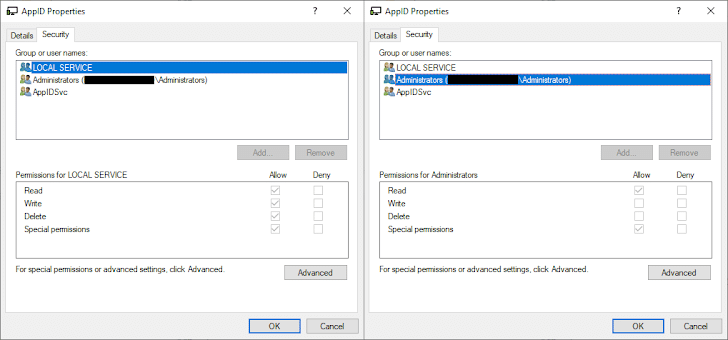

La vulnerabilità CVE-2024-21338, con un punteggio CVSS di 7.8, è stata corretta da Microsoft all’inizio del mese, ma non prima che Lazarus la sfruttasse come zero-day. Questo difetto consentiva di eseguire codice arbitrario bypassando tutti i controlli di sicurezza e di eseguire il rootkit FudModule, progettato per disattivare specifici software di sicurezza come AhnLab V3 Endpoint Security, CrowdStrike Falcon, HitmanPro e Microsoft Defender Antivirus. Il rootkit FudModule è parte integrante dell’arsenale di Lazarus, impiegato con cautela e solo in circostanze particolari.

Typos nel repository PyPI: ingresso subdolo

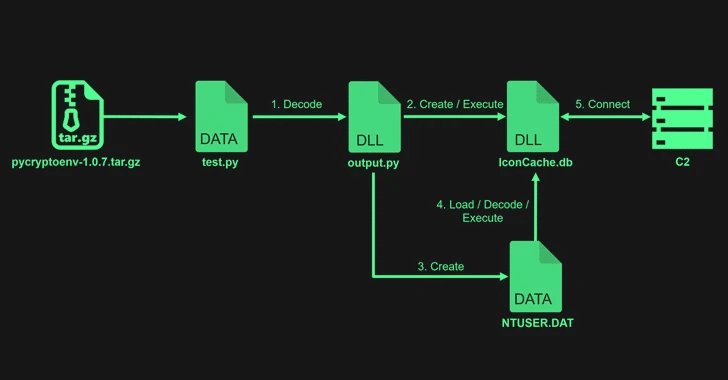

Parallelamente, Lazarus ha adottato un approccio più insidioso inserendo pacchetti malevoli come pycryptoenv, pycryptoconf, quasarlib e swapmempool nel repository PyPI, sfruttando la somiglianza con nomi di pacchetti legittimi per ingannare gli sviluppatori. Questa strategia mira a capitalizzare sugli errori di digitazione durante l’installazione dei pacchetti, con un totale di 3.269 download prima della rimozione dei pacchetti.

Implicazioni e raccomandazioni

Queste campagne evidenziano l’evoluzione continua e la sofisticazione tecnica dei gruppi di hacking nordcoreani, nonché le tecniche elaborate impiegate per eludere la rilevazione e complicare il tracciamento delle loro attività. La comunità degli sviluppatori e le organizzazioni sono invitate a esercitare la massima cautela nell’installazione di moduli e software, verificando attentamente i nomi dei pacchetti e adottando strumenti di sicurezza software per identificare e neutralizzare potenziali minacce.