Sommario

Un nuovo attacco di esecuzione speculativa chiamato TIKTAG e un malware Linux controllato tramite Discord utilizzando emoji, soprannominato DISGOMOJI, stanno creando preoccupazioni nel campo della sicurezza informatica. Questi due sviluppi mettono in evidenza le vulnerabilità dei sistemi Linux e dei browser come Google Chrome, rendendo ancora più urgente l’adozione di misure di sicurezza avanzate.

Nuovo attacco TIKTAG colpisce Google Chrome e sistemi Linux

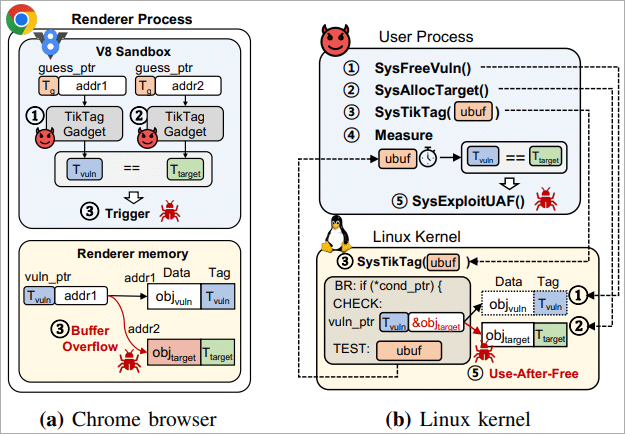

Un nuovo attacco di esecuzione speculativa chiamato “TIKTAG” prende di mira l’estensione Memory Tagging Extension (MTE) di ARM, consentendo agli hacker di aggirare questa funzione di sicurezza con una probabilità di successo superiore al 95%. Questo attacco, dimostrato da un team di ricercatori coreani di Samsung, Seoul National University e Georgia Institute of Technology, ha mostrato la sua efficacia contro Google Chrome e il kernel Linux.

MTE è una funzione introdotta nell’architettura ARM v8.5-A e successive, progettata per rilevare e prevenire la corruzione della memoria. Utilizza etichette a basso overhead, assegnando tag a blocchi di memoria da 16 byte, per garantire che il tag nel puntatore corrisponda alla regione di memoria accessibile.

Modalità Operative di MTE e Vulnerabilità

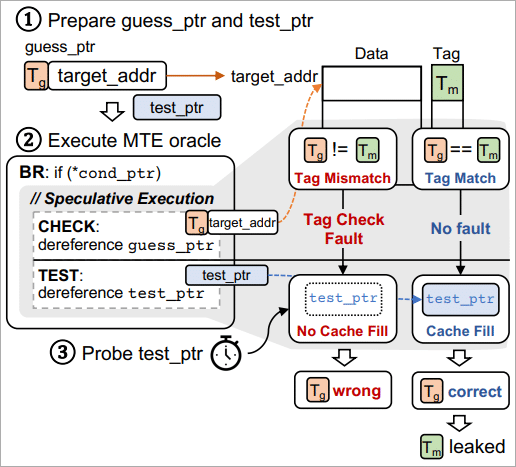

MTE ha tre modalità operative: sincrona, asincrona e asimmetrica, bilanciando sicurezza e prestazioni. I ricercatori hanno scoperto che utilizzando due gadget, TIKTAG-v1 e TIKTAG-v2, possono sfruttare l’esecuzione speculativa per far trapelare i tag di memoria MTE con un alto tasso di successo e in breve tempo.

L’attacco TIKTAG-v1 sfrutta il restringimento della speculazione nella predizione dei rami e nei comportamenti di prefetching dei dati della CPU per far trapelare i tag MTE. TIKTAG-v2, invece, sfrutta il comportamento di forwarding store-to-load nell’esecuzione speculativa.

Impatto e mitigazioni

Le aziende coinvolte sono state informate delle scoperte tra novembre e dicembre 2023. Le mitigazioni proposte includono la modifica del design hardware per impedire all’esecuzione speculativa di modificare gli stati della cache basati sui risultati del controllo dei tag, l’inserimento di barriere di speculazione e il miglioramento dei meccanismi di sandboxing.

ARM ha riconosciuto la gravità della situazione, ma non considera questo un compromesso della funzionalità. Anche il team di sicurezza di Chrome ha riconosciuto i problemi ma ha deciso di non risolvere le vulnerabilità immediatamente.

Nuovo Malware Linux Controllato Tramite Emoji su Discord

Un nuovo malware per Linux, soprannominato ‘DISGOMOJI’, utilizza un approccio innovativo sfruttando le emoji per eseguire comandi sui dispositivi infetti in attacchi contro le agenzie governative in India. Scoperto dalla società di cybersecurity Volexity, il malware è attribuito a un attore di minacce con base in Pakistan noto come ‘UTA0137’.

DISGOMOJI utilizza Discord e le emoji come piattaforma di comando e controllo (C2), consentendo di bypassare i software di sicurezza che cercano comandi basati su testo. Il malware è stato scoperto in un eseguibile ELF impacchettato in un archivio ZIP, probabilmente distribuito tramite email di phishing.

Funzionamento del Malware DISGOMOJI

Quando eseguito, il malware scarica e visualizza un PDF esca mentre scarica ulteriori payload in background. Utilizza un progetto open-source di comando e controllo chiamato discord-c2 per comunicare con i dispositivi infetti e eseguire comandi utilizzando emoji.

Gli attori della minaccia inviano comandi tramite emoji su un server Discord controllato. DISGOMOJI ascolta i nuovi messaggi nel canale di comando e utilizza un protocollo basato su emoji per eseguire i comandi, confermando l’esecuzione con una serie di reazioni emoji.

Il malware mantiene la persistenza sul dispositivo Linux utilizzando il comando cron @reboot per eseguirsi all’avvio.

Le recenti scoperte riguardanti il malware Linux DISGOMOJI, controllato tramite Discord con l’uso di emoji, e l’attacco TIKTAG che colpisce Google Chrome e sistemi Linux, sottolineano la necessità di rafforzare la sicurezza informatica. È cruciale che sviluppatori e utenti rimangano vigili e adottino pratiche di sicurezza per proteggere i propri sistemi da queste minacce emergenti.