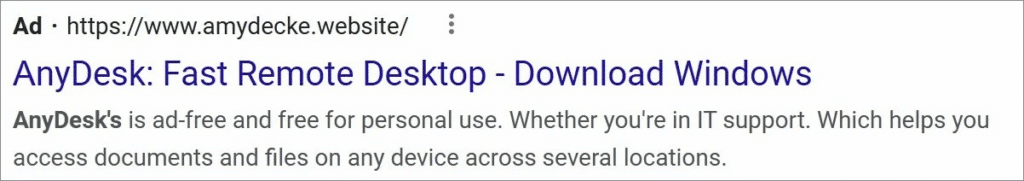

Nell’ultimo rapporto i ricercatori di Elastic Security Labs, hanno rivelato un nuovo trojan RAT chiamato LOBSHOT e distribuito tramite Google Ads promuovendo come legittimo un link al software di gestione remota AnyDesk che in realtà porta per il download ad un falso sito amydeecke[.]website.

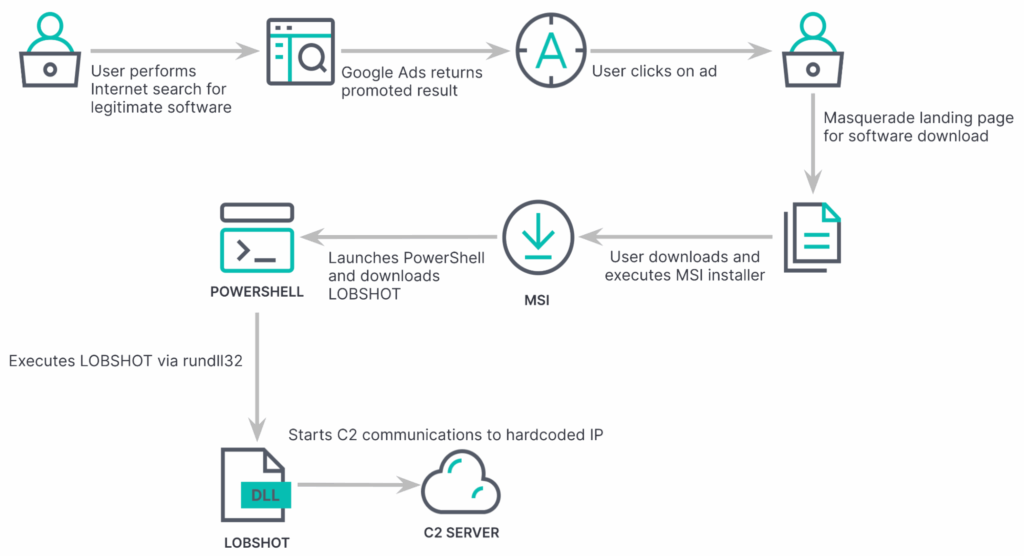

La catena d’infezione

Secondo la ricostruzione, il falso sito proporrebbe un installer MSI malevolo che esegue un comando PowerShell per scaricare una DLL dal dominio “download-cdn[.]com” (storicamente associato al gruppo TA505, un collettivo criminale motivato finanziariamente).

La DLL scaricata sarebbe il RAT LOBSHOT salvato nella cartella “C:\ProgramData” e quindi eseguito tramite il comando “RunDLL32.exe“.

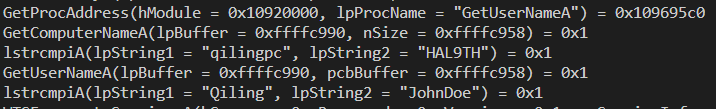

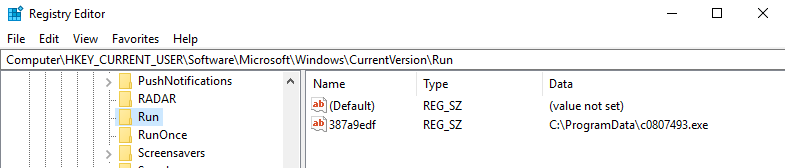

Il malware dopo aver eseguito un controllo preventivo anti-emulazione di Windows Defender, interrompendone l’eventuale esecuzione, e configurato le voci di Registro di sistema per la persistenza, trasmette le informazioni carpite dal dispositivo infetto, inclusi i processi in esecuzione ad un server C2 con indirizzo IP hardcoded. Viene impiegato anche l’offuscamento delle stringhe per eludere il rilevamento da parte dei software di sicurezza.

Inoltre il malware è capace di prelevare dati dalle estensioni wallet presenti nei browser più comuni, rispettivamente 31 per Chrome, 9 per Edge e 11 per Firefox.

La peculiarità

Sebbene la funzionalità principale di LOBSHOT sia il furto di criptovalute, i ricercatori di Elastic Security Labs avrebbero scoperto una ulteriore peculiarità del malware. La presenza al suo interno di un modulo hVNC, consentirebbe agli attaccanti anche di accedere indisturbati a un dispositivo infetto da remoto.

hVNC (hidden Virtual Network Computing) lo ricordiamo è un software di accesso remoto VNC capace di creare e far controllare da remoto un desktop Windows nascosto sul dispositivo in cui viene eseguito, senza disturbare l’attività dell’utente che può continuare a utilizzare il proprio computer.

“A questo punto, la macchina vittima inizierà a inviare schermate che rappresentano il desktop nascosto che viene inviato a un client in ascolto controllato dall’aggressore. L’aggressore interagisce con il client controllando la tastiera, facendo clic sui pulsanti e spostando il mouse, queste funzionalità forniscono all’aggressore il controllo remoto completo del dispositivo.”, commenta il ricercatore di Elastic Daniel Stepanic.

Il modulo hVNC, inoltre, presenterebbe un menu GUI integrato che consente all’attaccante di eseguire rapidamente alcuni comandi tra cui:

- un nuovo processo explorer.exe

- il comando Esegui di Windows

- Avvio browser (Internet Explorer, Edge, Firefox)

- Manomissione delle impostazioni audio di Windows

- Impostazione/recupero testo Appunti

- Avvio menu Start Windows

Possibili conseguenze

Questa scoperta è segno che il gruppo TA505 solitamente associato al trojan bancario Dridex, ha aggiunto un’altra freccia al proprio arco per perpetrare furti di dati, frodi finanziarie ed estorsioni. In particolare con l’utilizzo di hVNC, gli attori delle minacce hanno il controllo completo sul dispositivo, consentendo loro di eseguire comandi e distribuire ulteriori malware come i temutissimi ransomware. Poiché AnyDesk è comunemente utilizzato negli ambienti business, è plausibile pensare che il malware venga utilizzato per l’accesso iniziale e diffusione laterale in reti aziendali.