Il malvertising (dall’inglese malicious advertising) indica la diffusione di codice malevolo attraverso annunci pubblicitari online. In pratica, i criminali informatici sfruttano spazi pubblicitari apparentemente legittimi per infettare gli utenti con malware, spesso senza alcuna azione da parte della vittima. Di seguito esploreremo in dettaglio cos’è il malvertising, come si è sviluppato, i meccanismi con cui opera, le diverse forme di attacco, i rischi associati e le strategie efficaci per proteggersi da questa insidiosa minaccia informatica.

Definizione e origini del malvertising

Significato del termine: Malvertising è una parola macedonia formata da “malicious” (dannoso) e “advertising” (pubblicità) e si riferisce a pubblicità online usata per diffondere malware. In sostanza, un annuncio pubblicitario viene compromesso o creato ad hoc dai cybercriminali per veicolare codice dannoso. A differenza di altre tecniche di attacco, il malvertising sfrutta i normali circuiti pubblicitari del web: gli utenti si imbattono in banner o pop-up all’apparenza comuni, che in realtà nascondono minacce informatiche.

Evoluzione storica: I primi casi documentati di malvertising risalgono alla fine degli anni 2000. Il primo attacco noto avvenne tra il 2007 e il 2008, quando un malware sfruttò una vulnerabilità di Adobe Flash per infettare siti popolari come MySpace ed Excite tramite i loro annunci pubblicitari. Nel 2009, la versione online del New York Times subì un’intrusione nei banner pubblicitari: gli aggressori mostrarono falsi avvisi antivirus convincendo gli utenti a scaricare malware mascherato da software di sicurezza. Il fenomeno crebbe rapidamente negli anni successivi: nel 2010 una task force dell’Online Trust Alliance segnalò miliardi di inserzioni malevole diffuse su migliaia di siti, mentre nel 2011 la piattaforma musicale Spotify fu vittima di un attacco che introdusse una nuova tecnica di infezione senza click dell’utente, sfruttando l’exploit kit “Blackhole”. Da allora, il malvertising si è affermato come una minaccia costante, colpendo anche portali di prim’ordine (nel 2013 una campagna su Yahoo! distribuì il ransomware Cryptowall a milioni di utenti e diversificando le sue modalità di azione.

Primi casi e origini: Oltre agli episodi citati, vale la pena ricordare che il termine malvertising ha guadagnato attenzione man mano che venivano scoperti attacchi su piattaforme insospettabili. Ad esempio, già nel 2007 alcune pubblicità infette apparvero su siti web rispettabili senza che questi fossero stati direttamente compromessi. Questo approccio – utilizzare circuiti pubblicitari esistenti per colpire utenti ignari – ha reso il malvertising una tecnica efficace e difficile da contrastare fin dalle sue origini.

Come funziona il malvertising

Il malvertising sfrutta i normali meccanismi della pubblicità online per scopi maligni. In genere, i criminali inseriscono annunci infetti nelle reti pubblicitarie legittime, approfittando del fatto che queste spesso non riescono a distinguere immediatamente un annuncio dannoso da uno legittimo. L’annuncio malevolo può assumere l’aspetto di un normale banner o pop-up, talvolta pubblicizzando falsi aggiornamenti di software, fantomatici antivirus gratuiti o altre offerte allettanti, così da non destare sospetti.

Una volta che un sito web affidabile ospita inconsapevolmente uno di questi annunci, l’infezione può avvenire in due modi principali:

- Malvertising “diretto” (con interazione dell’utente): l’annuncio infetto contiene messaggi o esche che inducono l’utente a cliccare. Ad esempio, potrebbe comparire un falso avviso di virus (“Il tuo PC è infetto, clicca qui per risolvere”) o un’offerta troppo bella per essere vera. Se l’utente cade nell’inganno e clicca sull’ad, viene reindirizzato verso un sito maligno o avvia il download di malware sul proprio dispositivo. In questo scenario il clic funge da innesco diretto per l’infezione, spesso sfruttando leve di ingegneria sociale (paura, urgenza, curiosità) per ottenere la collaborazione involontaria della vittima.

- Malvertising “indiretto” (senza intervento dell’utente): in molti casi più recenti non è necessario alcun clic. Questa forma subdola, nota come drive-by download, permette al malware di attivarsi semplicemente caricando la pagina che contiene l’annuncio infetto. Il codice malevolo integrato nell’ad, ad esempio tramite uno script invisibile o contenuti multimediali compromessi, può automaticamente reindirizzare l’utente a una pagina di exploit o eseguire codice nel browser sfruttando vulnerabilità (anche senza che l’utente faccia nulla). Questo significa che navigare su un sito legittimo ma con banner infetti è sufficiente a innescare l’attacco. Già nel 2011 si osservò questa tecnica: l’attacco a Spotify tramite exploit kit infettava i computer senza bisogno di alcun click sull’annuncio. Oggi il malvertising indiretto è particolarmente insidioso perché può colpire in modo silenzioso e massivo.

Il ruolo delle reti pubblicitarie: le reti di advertising online (ad exchange, ad network) giocano involontariamente un ruolo chiave nella diffusione del malvertising. I criminali presentano inserzioni all’apparenza normali alle piattaforme pubblicitarie, le quali le distribuiscono poi su una miriade di siti web e app. Se la rete non rileva il codice malevolo nascosto nell’annuncio, questo raggiunge potenzialmente milioni di utenti in breve tempo. In un ecosistema pubblicitario complesso, con molti passaggi e redirect tra server, i malintenzionati sfruttano ogni anello debole per inserire il proprio payload nel punto in cui è meno evidente. Il risultato è che un annuncio infetto può comparire su siti di grande traffico (news, portali, servizi online) senza che l’editore del sito se ne accorga, propagando il contagio su larga scala.

In sintesi, il malvertising funziona come un cavallo di Troia pubblicitario: utilizza la fiducia riposta dagli utenti nelle pagine e negli annunci legittimi per veicolare malware in modo subdolo. Che avvenga tramite un clic incauto su un banner o in maniera automatica appena il banner viene caricato, l’obiettivo finale è sempre quello di eseguire codice non autorizzato sul dispositivo della vittima.

Tipologie di attacchi malvertising

Non tutti gli attacchi malvertising sono uguali. I cybercriminali hanno sviluppato diverse tecniche per sfruttare gli annunci pubblicitari a scopo illecito. Di seguito alcune delle principali tipologie di malvertising osservate:

- Drive-by download (download automatico): è la forma più pericolosa, in cui basta visitare una pagina con un annuncio compromesso per essere infettati, senza bisogno di cliccare nulla. L’annuncio malevolo contiene script o elementi nascosti che reindirizzano l’utente a una landing page infetta (es. un kit di exploit) oppure avviano direttamente il download di malware sfruttando vulnerabilità del browser o di plugin come Flash, Java, etc. . Questo attacco è spesso veicolato tramite exploit kit che identificano la configurazione del sistema e lanciano exploit appropriati in background. Esempio: l’exploit kit Angler (usato in campagne malvertising su siti come Yahoo) era in grado di installare ransomware semplicemente caricando il banner pubblicitario maligno, senza intervento dell’utente.

- Reindirizzamenti fraudolenti: in questo scenario l’utente viene dirottato improvvisamente verso un sito maligno o truffaldino a causa di un annuncio compromesso. Spesso ciò avviene attraverso pop-up o nuovi tab che si aprono da soli. I contenuti di destinazione possono essere truffe di supporto tecnico (finte schermate che avvisano di problemi al PC e invitano a chiamare un numero a pagamento), pagine di phishing o finti concorsi a premi. Questi reindirizzamenti avvengono senza un click volontario: il codice dell’ad li attiva automaticamente. Ad esempio, una recente campagna ha colpito utenti Windows aprendo a raffica nel browser finestre di allarme per fantomatici problemi tecnici e siti di scam, generando un’“avalanche” di popup ingannevoli. L’utente si ritrova lontano dal sito legittimo che stava visitando, intrappolato in un giro di pagine malevole.

- Exploit kit e attacchi zero-day: molte campagne di malvertising si basano su exploit kit, cioè pacchetti preconfigurati di exploit che cercano falle note nel sistema dell’utente. Quando un annuncio infetto reindirizza a un exploit kit, questo analizza il browser, il sistema operativo e i plugin per poi tentare exploit (es. buffer overflow, esecuzione codice remoto) contro vulnerabilità non patchate. Spesso l’obiettivo finale è installare malware come trojan bancari o ransomware. Attacchi zero-day possono verificarsi quando i malvertiser sfruttano vulnerabilità sconosciute (non ancora risolte dai produttori software) nei componenti web. In questi casi gli antivirus tradizionali e i filtri basati su firme risultano inefficaci, poiché il codice malevolo è nuovo o muta continuamente (tecniche polimorfiche). Secondo ricercatori di sicurezza, la maggior parte degli incidenti di malvertising utilizza exploit kit sofisticati per reindirizzare le vittime verso siti con malware – spesso installando ransomware che cifrano i dati e chiedono un riscatto per sbloccarli.

- Annunci con codice offuscato: per eludere i controlli di sicurezza automatici, gli attaccanti spesso offuscano il codice malevolo all’interno degli annunci. Ciò significa che lo script maligno è scritto in forma “nascosta” o cifrata, in modo da non essere facilmente riconosciuto dai software di scansione. Solo quando l’annuncio viene caricato nel browser, il codice si deoffusca ed esegue la sua funzione nociva. Un esempio reale è la campagna GhostCat-3PC, individuata nel 2019, in cui il malware pubblicitario utilizzava codice JavaScript offuscato e metodi di consegna complessi per evitare il rilevamento basato su firme. Grazie a queste tecniche, gli annunci infetti possono passare i controlli superficiali delle piattaforme pubblicitarie e infettare centinaia di siti web famosi prima di essere scoperti. L’offuscamento complica anche l’analisi forense, rendendo più difficile risalire all’origine del codice malevolo.

Oltre a queste categorie, esistono varianti combinate e in continua evoluzione. Ad esempio, alcune campagne malvertising hanno distribuito cryptominer (codici per il mining illecito di criptovalute) attraverso annunci, oppure utilizzato video ads e contenuti multimediali interattivi come veicolo di infezione. La creatività degli attaccanti in questo campo è elevata: ogni componente di un annuncio online (immagine, script, URL di destinazione, pixel di tracking) può essere sfruttato per insinuare un comportamento malevolo.

Danni e implicazioni del Malvertising

Gli attacchi malvertising possono causare danni ingenti sia agli utenti individuali che alle aziende e ai gestori dei siti web. Vediamo le principali implicazioni:

Rischi per gli utenti: Il malvertising espone gli utenti a una vasta gamma di malware e truffe, con conseguenze potenzialmente gravi. Una volta infettato il dispositivo tramite un annuncio maligno, i cybercriminali possono rubare dati personali e finanziari (credenziali, numeri di carta, informazioni sensibili), installare ransomware che cifrano i file e chiedono un riscatto, introdurre trojan per controllare il sistema da remoto, o spyware per spiare l’attività dell’utente . In pratica, qualsiasi payload malevolo può essere distribuito: i criminali sfruttano il malvertising per fare soldi illeciti, sia mediante furto e rivendita di informazioni, sia tramite estorsione (ransomware) o frodi (ad esempio dirottando il browser in campagne di click fraud). I computer infetti possono diventare parte di botnet, inviare spam, o essere utilizzati per ulteriori attacchi. Considerando che spesso l’utente non si accorge subito dell’infezione (poiché avvenuta durante la normale navigazione), il malware può agire indisturbato per lungo tempo, aggravando i danni.

Impatto su aziende e siti web: Il malvertising non risparmia le organizzazioni. Se un dipendente di un’azienda viene infettato visitando un sito con annunci compromessi, l’infezione iniziale può diventare un punto di ingresso nella rete aziendale. Basta un singolo PC aziendale infettato da un banner malevolo perché un ransomware si diffonda nell’intera rete interna, cifrando dati cruciali e paralizzando le operazioni. Ciò comporta costi enormi per il ripristino, riscatti da pagare, perdita di produttività e potenziali violazioni di dati. Dal lato dei publisher (siti che ospitano le pubblicità), i danni sono soprattutto reputazionali ed economici: un sito affidabile che veicola malware tramite i propri spazi pubblicitari rischia di perdere la fiducia degli utenti, subire un calo di traffico e dover affrontare problemi legali o di compliance. Purtroppo, questi siti spesso sono vittime inconsapevoli – non hanno fatto nulla di intrinsecamente sbagliato, se non affidarsi a un circuito pubblicitario compromesso. Eppure, quando si verifica un incidente, gli utenti tendono a incolpare il sito ospitante e la rete pubblicitaria coinvolta. Sono noti titoli di giornale allarmanti come “Il sito XYZ diffonde malware tramite annunci pubblicitari avvelenati”, anche se il portale in questione era ignaro dell’attacco.

Siti affidabili sotto attacco: Un aspetto cruciale del malvertising è che neanche i siti web più autorevoli sono immuni. A differenza degli attacchi tradizionali in cui un hacker deve violare direttamente il sito bersaglio, nel malvertising i criminali possono colpire tramite terze parti (le ad network) senza toccare i server del sito. Ciò significa che anche visitando esclusivamente siti legittimi e noti si può incappare in malware, perché l’attacco arriva via banner. Questa tecnica permette ai malware di diffondersi su molti siti web senza comprometterli direttamente. Numerosi portali famosi sono stati negli anni vittime di malvertising, ospitando inconsapevolmente annunci infetti sulle proprie pagine. Esempi reali: The New York Times, la piattaforma di streaming Spotify, il London Stock Exchange, Yahoo!, e persino siti governativi o di news altamente affidabili hanno veicolato malware tramite pubblicità malevole inserite da criminali. Questi episodi dimostrano che la fiducia nel “brand” di un sito non basta a garantire che i suoi contenuti sponsorizzati siano sicuri. È un problema di ecosistema: finché c’è uno spiraglio nelle reti pubblicitarie, il malvertising può colpire chiunque, ovunque.

In conclusione, il malvertising crea un effetto domino di conseguenze negative: gli utenti possono subire furti di dati, attacchi al proprio conto bancario, perdita di file personali o richieste di riscatto; le aziende possono ritrovarsi con sistemi bloccati o informazioni sensibili esfiltrate; i siti web possono perdere credibilità e introiti. E a livello più ampio, questi incidenti minano la fiducia nell’economia digitale basata sulla pubblicità. Combattere il malvertising è dunque fondamentale non solo per proteggere i singoli utenti, ma anche per preservare l’integrità del web come luogo di scambio e business sicuro.

Strategie di protezione dal malvertising

Difendersi dal malvertising richiede un approccio multilivello, che combina strumenti tecnologici, buone pratiche e consapevolezza. Ecco alcune strategie di protezione efficaci per utenti e organizzazioni:

- Mantieni software e browser aggiornati: Installare sempre le ultime patch di sicurezza per il sistema operativo, il browser e i plugin. Molti attacchi malvertising sfruttano vulnerabilità note di software non aggiornati (soprattutto plugin come Flash o Java); assicurati di rimuovere o disabilitare componenti obsoleti che non usi. Un computer aggiornato riduce drasticamente la superficie d’attacco a disposizione dei malware.

- Usa estensioni di blocco degli annunci (ad blocker): L’utilizzo di un buon ad blocker può prevenire alla radice gran parte dei malvertising, impedendo il caricamento degli script pubblicitari pericolosi. Bloccando le pubblicità, elimini la possibilità di visualizzare o cliccare su un annuncio infetto. Oltre alla sicurezza, i blocker offrono benefici collaterali (meno tracciamento, pagine più veloci, risparmio di banda e batteria). Tieni presente però che alcuni siti basati sulla pubblicità potrebbero chiederti di disabilitare il blocco per accedere ai contenuti.

- Configura il browser in modo sicuro: Abilita funzionalità come il click-to-play per i plugin (Flash, Java, etc.), in modo che contenuti potenzialmente pericolosi non vengano eseguiti automaticamente. Questa impostazione fa sì che eventuali exploit presenti in annunci multimediali non possano attivarsi senza il tuo consenso. Inoltre, considera di utilizzare estensioni anti-script o anti-tracking per limitare l’esecuzione di codice non necessario durante la navigazione.

- Adotta un approccio prudente durante la navigazione: La prima linea di difesa sei tu. Evita di cliccare impulsivamente su popup o banner dall’aspetto sospetto, specialmente quelli che ti avvisano di infezioni inesistenti o promesse esagerate (guadagni facili, premi improbabili). Sii scettico verso messaggi allarmanti che cercano di farti agire d’istinto. Anche se il solo essere prudenti non può proteggerti dal drive-by download su siti affidabili, ridurrà comunque le tue probabilità di cadere vittima di molte campagne malvertising che richiedono un tuo click o input.

- Utilizza antivirus, antimalware e firewall con funzioni avanzate: Un buon software di sicurezza aggiornato può intercettare molti malware anche se dovessero infiltrarsi tramite un annuncio. Soluzioni con protezione web bloccheranno l’accesso a siti noti per malware o exploit. Alcuni antivirus offrono estensioni specifiche per il browser che filtrano i contenuti attivi della pagina. Assicurati di attivare anche il firewall (di sistema o perimetrale) per impedire che malware eventualmente scaricati comunichino liberamente con l’esterno. Esegui scansioni periodiche del sistema alla ricerca di infezioni, così da individuare e rimuovere tempestivamente qualsiasi minaccia sfuggita ai controlli in tempo reale.

- Formazione e consapevolezza: Per utenti privati, ma soprattutto in ambito aziendale, è importante fare formazione sui rischi del malvertising. Il personale dovrebbe riconoscere i segnali di possibili annunci malevoli (es. messaggi troppo allarmistici o offerte improbabili) e sapere come comportarsi. Simulazioni di phishing e aggiornamenti regolari sulla sicurezza possono aiutare a creare una “cultura” attenta alle minacce. Sapere che anche un sito legittimo può ospitare malware aiuta a mantenere alta la guardia durante la navigazione.

- Monitoraggio delle reti pubblicitarie (per gestori di siti): Le aziende che pubblicano annunci sui propri siti dovrebbero scegliere partner pubblicitari affidabili e dotati di rigorosi controlli antimalware. Strumenti di malvertising detection dedicati (offerti da società di sicurezza specializzate) possono analizzare le creatività pubblicitarie in tempo reale per individuare codice sospetto o comportamenti anomali. Ad esempio, ispezionare regolarmente gli annunci serviti sul proprio dominio o utilizzare sandbox automatiche per verificare che non effettuino redirect non autorizzati può prevenire danni ai visitatori e al brand. Il settore sta investendo in questo: sono sempre più diffusi accordi tra grandi publisher e società di cybersecurity per il filtraggio proattivo degli ad malevoli.

In definitiva, una protezione efficace dal malvertising deriva dalla combinazione di queste misure. Non esiste una singola soluzione miracolosa: un ad blocker senza aggiornamenti di sicurezza lascia aperto lo spiraglio degli exploit; un sistema patchato ma senza filtro pubblicitario potrebbe comunque caricare un annuncio infetto. Implementando più livelli di difesa, si crea un ambiente molto più difficile da penetrare per i malvertiser. Vale la regola d’oro della sicurezza informatica: difesa in profondità e sana cautela.

Tendenze attuali e minacce emergenti

Il panorama del malvertising è in continua evoluzione. I cybercriminali affinano costantemente le loro tattiche per aumentare l’efficacia degli attacchi e colpire nuove piattaforme, mentre difensori e aziende corrono ai ripari con contromisure innovative. Ecco alcune tendenze attuali e future:

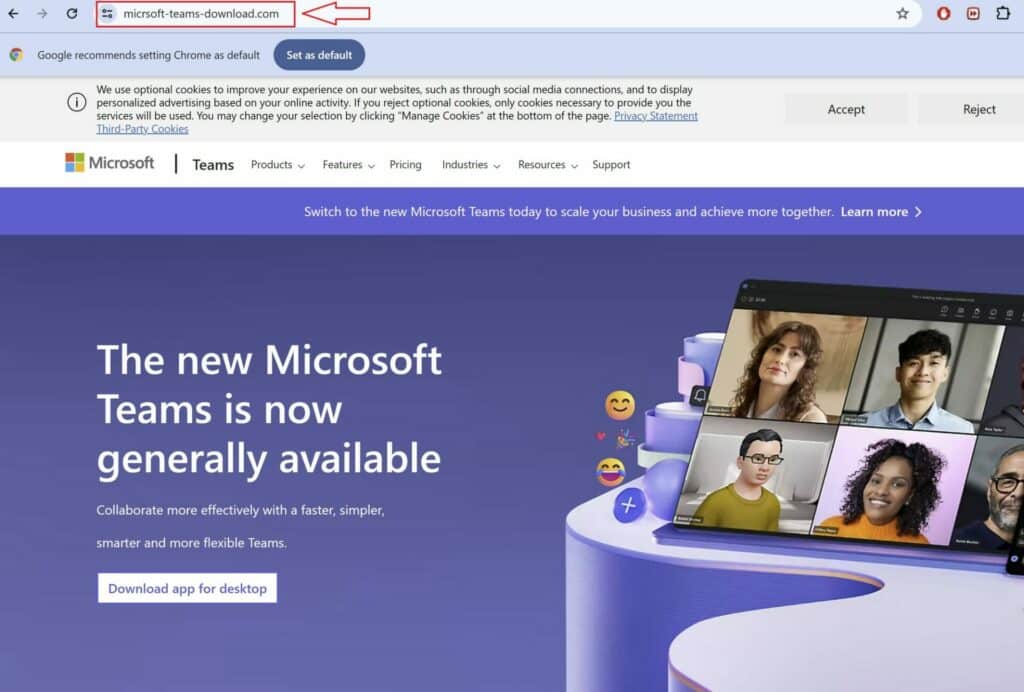

Tecniche sempre più sofisticate: L’evoluzione del malvertising negli ultimi anni ne ha reso più difficile il rilevamento: gli autori degli attacchi adattano di continuo le loro tecniche per aggirare le misure di sicurezza. Abbiamo visto campagne che utilizzano codice fortemente offuscato, payload fileless (che risiedono solo in memoria per non lasciare tracce su disco) e modalità di attacco multi-stadio. Ad esempio, la campagna eGobbler nel 2019 sfruttò una vulnerabilità di Chrome e iOS Safari per bypassare le protezioni anti-popup, esponendo oltre un miliardo di utenti a redirect malevoli. Un trend preoccupante è l’espansione del malvertising verso canali non tradizionali: non solo banner display, ma anche annunci nei motori di ricerca, nei social media e nelle app mobile. In particolare, gli annunci sponsorizzati sui motori di ricerca sono diventati un veicolo di attacco: i criminali acquistano spazi pubblicitari su parole chiave popolari (inclusi errori di digitazione voluti su nomi di brand famosi) per far apparire il proprio link maligno in cima ai risultati. Molti utenti cliccano sul primo risultato sponsorizzato credendo sia legittimo, finendo invece su siti infetti che installano malware o phishing. Questa tattica sfrutta l’abitudine degli utenti di fidarsi dei risultati di ricerca e può colpire anche i più prudenti.

Target in espansione (mobile e oltre): Se inizialmente il malvertising prendeva di mira soprattutto utenti PC via browser desktop, oggi anche il mobile è bersaglio crescente. Già nel 2015 si registrarono campagne mirate a dispositivi mobili, segnalandoli come obiettivo in rapida crescita. Oggi gli smartphone vengono colpiti con annunci in-app o nelle versioni mobile dei siti, spesso reindirizzando a pagine di phishing mobile-friendly o inducendo l’utente a installare app dannose spacciate per utili. La diffusione di annunci nelle app (attraverso SDK pubblicitari talvolta vulnerabili) apre un ulteriore fronte: un malvertiser potrebbe inserire un ad infetto in un gioco mobile popolare, infettando migliaia di telefoni prima che la minaccia venga scoperta. Inoltre, con l’aumento della pubblicità su piattaforme come smart TV, dispositivi IoT e realtà aumentata, c’è il potenziale per vedere il malvertising spingersi anche lì in futuro, man mano che tali canali diventano più remunerativi.

Uso dell’Intelligenza Artificiale: L’AI sta avendo un impatto duplice sulla sicurezza delle pubblicità online. Da un lato, i criminali informatici stessi sfruttano l’AI per rendere i loro attacchi più efficaci. Ad esempio, l’uso di algoritmi generativi consente di creare siti web fasulli e annunci ingannevoli estremamente credibili, simulando perfettamente lo stile di comunicazione di aziende note. Come ha evidenziato un ricercatore di Malwarebytes, gli attori del malvertising stanno investendo risorse e utilizzando strumenti di intelligenza artificiale per generare siti fake di alta qualità (es. finti e-commerce o pagine di login identiche a quelle originali) e annunci dall’aspetto autentico, rendendo le truffe ancora più convincenti. Questa automazione permette di lanciare campagne fraudolente su larga scala con relativa facilità, e persino di adattarle dinamicamente in base alle vittime (es. cambiando lingua, marchio o messaggio in tempo reale grazie all’AI).

Dall’altro lato della medaglia, l’AI è diventata un alleato fondamentale per i difensori. Le grandi piattaforme pubblicitarie e le società di sicurezza impiegano da anni algoritmi di machine learning per individuare comportamenti anomali negli annunci e bloccare quelli malevoli prima che vengano pubblicati. Ad esempio, Google ha dichiarato di aver bloccato in modo proattivo miliardi di “bad ads” grazie a sistemi automatizzati di detection basati sull’AI. L’ultima generazione di modelli AI (come i Large Language Model, GPT ecc.) promette di migliorare ulteriormente queste capacità, riuscendo a cogliere sfumature e nuovi schemi di attacco senza aver bisogno di migliaia di esempi di training. Ciò è cruciale perché i malvertiser innovano di continuo: poter riconoscere tempestivamente un pattern malevolo in un annuncio mai visto prima dà un vantaggio significativo ai team di sicurezza. In pratica, si assiste a una corsa agli armamenti digitale: AI contro AI, dove gli attaccanti la usano per eludere i controlli e i difensori per stanarli. Il 2023 ha visto un’accelerazione in questo senso, con colossi tech che integrano modelli linguistici avanzati nei loro sistemi anti-malvertising, e contemporaneamente esempi di malware generati tramite AI che sfuggono ai filtri tradizionali.

Minaccia in crescita e futuro del malvertising: Tutti gli indicatori suggeriscono che il malvertising sia una minaccia destinata a perdurare e crescere finché l’online advertising rimarrà un canale proficuo. Nell’ultimo anno si è osservato un netto incremento di queste attività illecite: nell’autunno 2023, ad esempio, Malwarebytes ha registrato un aumento del 42% mese su mese delle campagne di malvertising negli USA, seguito da un ulteriore +41% tra luglio e settembre 2024. Questo trend si correla anche a periodi di intenso traffico web, come le festività dello shopping online, quando i criminali intensificano gli attacchi sapendo di avere più potenziali vittime online. Guardando al futuro prossimo, possiamo aspettarci attacchi malvertising più mirati e personalizzati (ad esempio pubblicità nocive che compaiono solo a determinati utenti geolocalizzati o profilati), grazie all’uso combinato di dati rubati e AI. Inoltre, la continua scoperta di nuove vulnerabilità (sia nei browser sia nelle piattaforme pubblicitarie stesse) fornirà ulteriori opportunità ai malintenzionati.

Dal lato difensivo, si va verso un approccio di Zero Trust applicato alla navigazione web: considerare qualsiasi contenuto esterno come potenzialmente pericoloso finché non verificato. Soluzioni come il browser isolation (navigazione isolata in sandbox cloud) potrebbero diventare più comuni per aziende ad alto rischio, così che anche se un annuncio esegue codice malevolo, questo rimane confinato lontano dai dispositivi reali. Le reti pubblicitarie, dal canto loro, dovranno collaborare più strettamente con i ricercatori di sicurezza e forse adottare standard più rigidi di verifica degli inserzionisti (ad esempio periodi di prova limitata per nuovi advertiser, come alcune piattaforme stanno iniziando a fare per “conoscerli” prima di fidarsi del tutto).

In sintesi, il malvertising rappresenta il lato oscuro della pubblicità online, e la lotta è in corso su più fronti. Nuove tecniche di attacco emergono, ma anche nuove difese; l’auspicio è che tramite consapevolezza, tecnologia e cooperazione tra industria pubblicitaria e cybersecurity, si riesca a mitigare sempre più questa minaccia senza dover rinunciare ai benefici di un web aperto e gratuito supportato dalla pubblicità.

Il malvertising è una minaccia informatica subdola e in costante evoluzione, che sfrutta un veicolo insospettabile – la pubblicità online – per colpire utenti e organizzazioni. Abbiamo visto come funziona e quanto possa essere pericoloso: dagli exploit invisibili che infettano senza clic, ai falsi banner che ingannano con l’ingegneria sociale, fino alle campagne su larga scala che hanno colpito anche siti rinomati. I danni potenziali spaziano dal furto di dati personali al ransomware che mette in ginocchio intere reti aziendali.

La difesa dal malvertising richiede un mix di tecnologia e comportamento consapevole. Strumenti come ad blocker, browser aggiornati e soluzioni di sicurezza riducono drasticamente il rischio, mentre una sana dose di cautela nell’interazione con gli annunci online può fare la differenza. Allo stesso tempo, l’industria pubblicitaria e gli attori della sicurezza informatica devono lavorare insieme per individuare e bloccare sul nascere le campagne malevole, sfruttando anche l’intelligenza artificiale come arma difensiva.

In un mondo digitale dove la pubblicità rimane motore economico, la sicurezza degli annunci è fondamentale per garantire un’esperienza web affidabile. Gli utenti non dovrebbero vivere nel timore di essere infettati navigando su siti legittimi, e i siti affidabili non dovrebbero trasformarsi in vettori involontari di malware. La strada da percorrere include maggiore controllo sugli inserzionisti, tecnologie di sandboxing, approcci zero trust e soprattutto una divulgazione costante per mantenere alta l’attenzione sul problema.

In conclusione, conoscere il malvertising è il primo passo per difendersi. Riconoscere che un banner apparentemente innocuo può nascondere una minaccia ci rende utenti più prudenti e difficili da colpire. Allo stesso tempo, pretendere piattaforme pubblicitarie più sicure e adottare gli strumenti giusti ci permette di continuare a godere dei contenuti online minimizzando i rischi. Navigare informati e protetti è possibile: il malvertising è insidioso, ma con consapevolezza e precauzioni adeguate possiamo evitarne le trappole e navigare con serenità anche nell’oceano della pubblicità digitale.

Domande frequenti sul Malvertising (FAQ)

- Cos’è il malvertising in parole semplici?

Il malvertising è una tecnica in cui i criminali informatici usano gli annunci pubblicitari online per diffondere malware. Invece di hackerare direttamente un sito, inseriscono un annuncio infetto su pagine web legittime: chi visita la pagina e visualizza/clicca l’annuncio può ritrovarsi con un virus nel computer. In breve, è pubblicità usata come veicolo di infezione. - Visitare solo siti affidabili mi protegge dal malvertising?

Purtroppo no. Anche siti molto famosi e rispettabili possono ospitare, a loro insaputa, annunci pubblicitari maligni. Il malvertising sfrutta le reti di annunci di terze parti, per cui un sito può mostrare un banner infetto senza esserne responsabile diretto. Ciò significa che anche navigando su siti legittimi si può essere esposti a malware tramite annunci. È sempre bene mantenere alta la guardia e le difese, indipendentemente dal sito che si visita. - Un ad blocker basta a eliminare il rischio?

Utilizzare un ad blocker è una delle difese più efficaci contro il malvertising, perché blocca sul nascere gran parte delle pubblicità potenzialmente pericolose. Tuttavia, non è una soluzione infallibile al 100%. Alcuni attacchi molto sofisticati potrebbero aggirare i blocchi, e comunque il blocker deve essere sempre aggiornato per riconoscere nuovi domini malevoli. Inoltre, se disabiliti il blocker su un sito (magari per accedere a contenuti che lo richiedono), torni esposto. In generale un ad blocker riduce enormemente il rischio, ma l’ideale è usarlo assieme ad altre misure di sicurezza (browser aggiornato, antivirus attivo, prudenza nei clic). - Come posso accorgermi se un annuncio è pericoloso?

Non sempre è facile distinguerlo, perché i malvertiser cercano di camuffare bene le loro inserzioni. Alcuni segnali sospetti possono essere: messaggi allarmisti del tipo “il tuo computer è infetto, clicca qui”, annunci che promettono guadagni impossibili o offerte troppo vantaggiose, oppure banner che si aprono da soli reindirizzandoti su siti estranei alla pagina che stavi visitando. In generale, se un annuncio ti sembra strano o fuori contesto, meglio evitarlo. Tieni presente però che nei drive-by download non c’è interazione visibile – l’attacco avviene in silenzio. Per questo è importante avere difese tecniche attive (antivirus, estensioni) oltre al proprio occhio critico. - Cosa devo fare se sospetto di essere stato colpito da malvertising?

Se mentre navighi vieni improvvisamente sommerso da avvisi strani, reindirizzato su siti di supporto tecnico sospetti o noti comportamenti insoliti del tuo dispositivo subito dopo aver visto un annuncio, potresti essere vittima di malvertising. In tal caso, isola il dispositivo dalla rete (scollega internet), ed esegui immediatamente una scansione completa con un buon antimalware aggiornato. Cambia le password dei servizi sensibili se pensi possano essere state intercettate (da un keylogger ad esempio). Assicurati poi di aggiornare il sistema e le applicazioni. Se hai scaricato file sospetti, eliminali. In ambiente aziendale, informa subito il reparto IT per evitare propagazioni nella rete interna. Prevenire è meglio che curare, ma se accade un’infezione da malvertising, agire tempestivamente può limitare i danni.

Malvertising in sintesi: è fondamentale restare informati su queste minacce emergenti. Con le giuste precauzioni – tecniche e comportamentali – possiamo continuare a navigare e usufruire dei contenuti online minimizzando i rischi. La sicurezza sul web passa anche dalla conoscenza delle tattiche dei cybercriminali: ora che sai cos’è il malvertising e come funziona, sei più preparato a riconoscerlo e difenderti adeguatamente. Buona navigazione in sicurezza!

Il termine malvertising indica una pratica malevola che si diffonde tramite gli annunci pubblicitari caricati sui siti web. Gli aggressori inseriscono codice dannoso in spazi promozionali apparentemente legittimi e, senza che l’utente se ne accorga, distribuiscono virus, trojan o altri tipi di malware. Questo stratagemma rappresenta un rischio serio sia per i semplici navigatori sia per le aziende, perché consente ai criminali informatici di penetrare nei dispositivi senza necessità di clic espliciti.