Sommario

Cofense ha recentemente identificato un nuovo malware chiamato Poco RAT, un Trojan di Accesso Remoto (RAT) che prende di mira le vittime di lingua spagnola. Osservato per la prima volta all’inizio del 2024, questo malware ha inizialmente colpito principalmente le aziende del settore minerario ed è stato distribuito tramite link incorporati in archivi 7zip contenenti eseguibili ospitati su Google Drive. La campagna è ancora in corso e continua a mostrare gli stessi modelli di tattiche, tecniche e procedure (TTP).

Identificazione e Classificazione

Poco RAT è stato identificato e assegnato a una famiglia di malware il 7 febbraio 2024. Le stringhe utilizzate per etichettare il malware come “Poco RAT” mostrano tutte le caratteristiche delle campagne descritte in questo rapporto.

Settori presi di mira

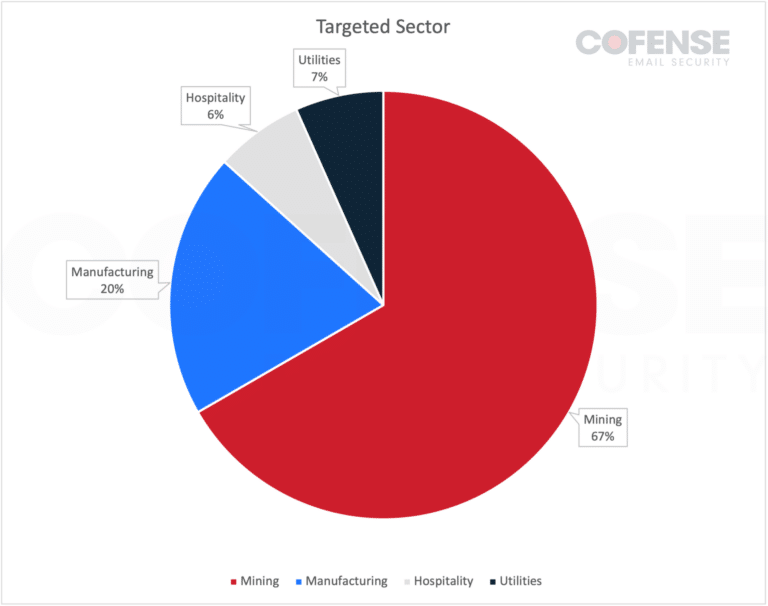

Mentre Poco RAT ha inizialmente preso di mira clienti nel settore minerario, nel tempo si è diffuso a quattro settori in totale fino al secondo trimestre del 2024. Nonostante l’espansione, il settore minerario rimane il principale obiettivo, rappresentando il 67% del volume totale di queste campagne.

Caratteristiche delle Email

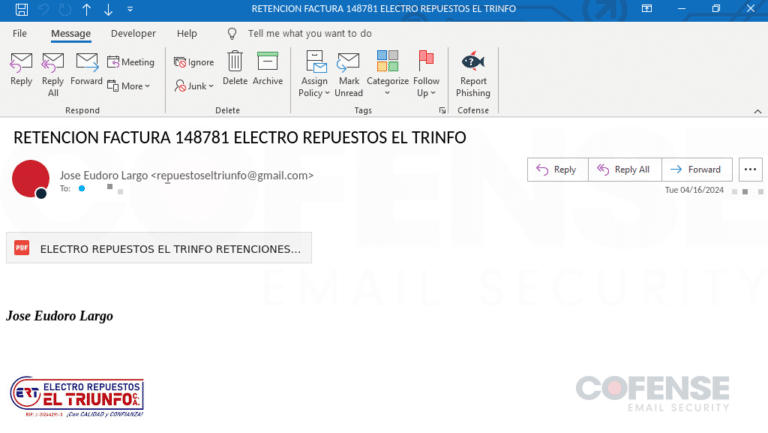

Le campagne email presentano diverse caratteristiche coerenti che facilitano l’identificazione:

- Le email hanno un tema finanziario, con un oggetto e un corpo del messaggio che lo indicano.

- La lingua dell’oggetto e del corpo del messaggio è lo spagnolo.

- Le email contengono un link a un archivio 7zip ospitato su Google Drive o consegnano un file con un link incorporato per scaricare l’archivio 7zip.

Metodi di consegna

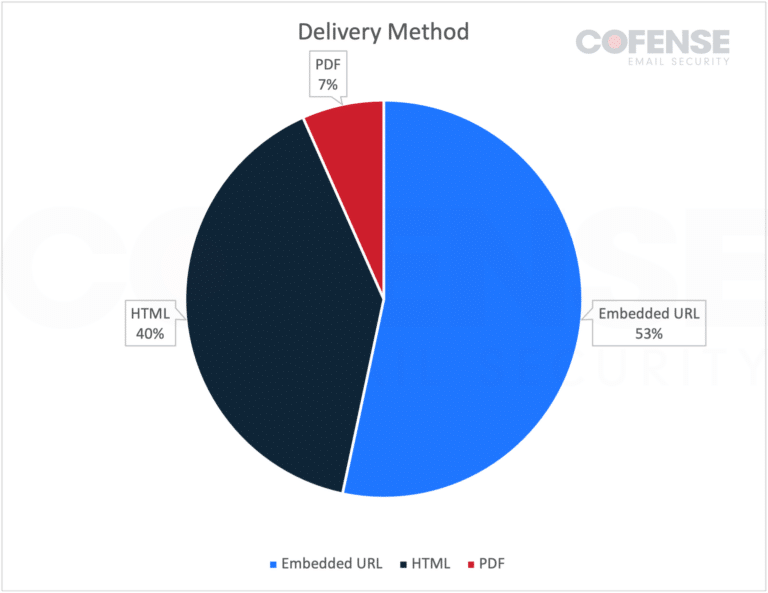

L’archivio 7zip contenente un eseguibile può essere consegnato in tre modi:

URL incorporato nel corpo dell’email: Questo metodo rappresenta il 53% delle email, con un link diretto a Google Drive.

HTML scaricato: Con una quota del 40%, le email contengono un link che porta al download di un file HTML, che a sua volta fornisce un link per scaricare l’archivio 7zip.

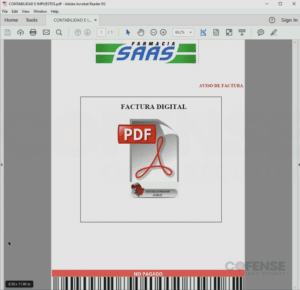

PDF allegato: Il metodo meno comune, utilizzato nel 7% delle email, coinvolge un PDF allegato con un link incorporato a Google Drive.

Funzionalità del Malware

Tassi di Rilevamento

Il malware utilizza metadati estesi nel tentativo di bypassare i software antivirus (AV), ma con un tasso di rilevamento medio del 38% per gli eseguibili e del 29% per gli archivi. Nessuno dei metodi di consegna è stato inizialmente rilevato dagli AV quando sono stati inviati a VirusTotal.

Librerie POCO C++

Poco RAT utilizza le librerie POCO C++, popolari librerie open-source multipiattaforma, che rendono il malware meno rilevabile rispetto all’uso di codice personalizzato o librerie meno diffuse.

Specifiche degli Eseguibili

Gli eseguibili di Poco RAT sono scritti in Delphi, talvolta impacchettati con UPX, e contengono una quantità insolita di metadati Exif, inclusi nomi di società, nomi interni, nomi di file originali e vari numeri di versione.

Comportamento

Poco RAT stabilisce la persistenza tramite una chiave di registro, lancia il processo legittimo grpconv.exe e si inietta in esso, connettendosi poi al suo centro di comando e controllo (C2). Se il computer infetto si trova in America Latina, il C2 risponde e il malware può scaricare ed eseguire file, rendendolo capace di distribuire altri malware specializzati.

Link all’articolo completo su Cofense