Sommario

La Cybersecurity and Infrastructure Security Agency (CISA), in collaborazione con FBI e Multi-State Information Sharing and Analysis Center (MS-ISAC), ha pubblicato un’allerta dettagliata sulla pericolosa Medusa Ransomware, una minaccia in continua evoluzione che ha colpito oltre 300 vittime in settori critici, tra cui sanità, istruzione, tecnologia e manifattura.

Origini di Medusa ransomware

Identificata per la prima volta nel 2021, Medusa opera come ransomware-as-a-service (RaaS), un modello in cui il codice malevolo viene sviluppato da un team centrale e poi distribuito ad affiliati che eseguono attacchi in cambio di una percentuale dei riscatti pagati dalle vittime.

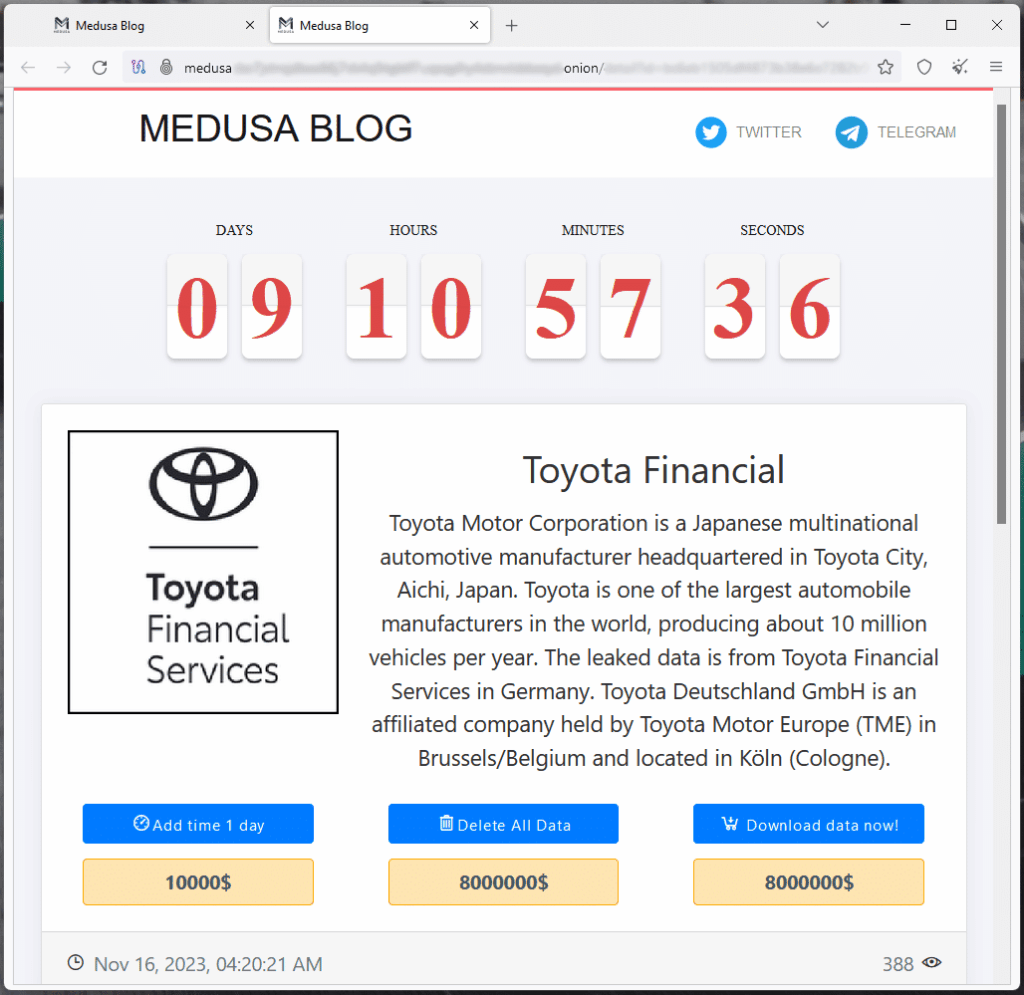

Medusa utilizza una strategia di doppia estorsione, criptando i dati dei bersagli e minacciando di pubblicarli se il pagamento non viene effettuato. Questo approccio è stato particolarmente efficace nel costringere molte aziende a pagare, temendo danni alla propria reputazione oltre alla perdita di dati.

Fasi dell’attacco e tecniche di compromissione

Gli attaccanti dietro Medusa sfruttano diverse tattiche per infiltrarsi nei sistemi, facendo spesso affidamento su Initial Access Brokers (IABs) per ottenere credenziali di accesso alle reti bersaglio. Questi broker possono vendere accessi compromessi per cifre che variano da 100.000 a un milione di dollari.

Una volta ottenuto l’accesso iniziale, gli affiliati Medusa eseguono una serie di operazioni per prendere il controllo del sistema:

- Utilizzano strumenti come Advanced IP Scanner e SoftPerfect Network Scanner per mappare la rete e individuare servizi vulnerabili.

- Eseguono comandi PowerShell e Windows Command Prompt per esplorare file di sistema e reti aziendali.

- Attivano tecniche di evasione della difesa, tra cui l’uso di certutil.exe per evitare il rilevamento e la manipolazione dei log di sistema per cancellare tracce delle loro attività.

- Distribuiscono il ransomware utilizzando strumenti di accesso remoto come AnyDesk, Atera, ConnectWise e sfruttano Remote Desktop Protocol (RDP) per muoversi lateralmente nella rete.

- Utilizzano PsExec per lanciare script dannosi che modificano i firewall, attivano connessioni RDP e compromettono ulteriori sistemi all’interno della rete aziendale.

Processo di crittografia e richiesta di riscatto

Una volta ottenuto il controllo del sistema, Medusa avvia la crittografia dei file utilizzando AES-256, aggiungendo l’estensione .medusa ai file colpiti. Prima della crittografia, il ransomware termina servizi critici come quelli relativi a backup, database e sistemi di sicurezza per impedire il ripristino dei dati.

Il gruppo rilascia quindi una nota di riscatto in cui chiede alla vittima di mettersi in contatto entro 48 ore, pena la pubblicazione dei dati sottratti. Il riscatto può essere negoziato tramite Tor o Tox, e in alcuni casi gli attori Medusa contattano direttamente le vittime tramite email o telefono per esercitare maggiore pressione.

Dinamiche di estorsione avanzata

Oltre alla doppia estorsione, Medusa ha implementato un modello di “tripla estorsione”, in cui dopo aver ricevuto un pagamento iniziale, un altro affiliato del gruppo contatta la vittima sostenendo che il primo pagamento è stato “rubato” e richiede una seconda transazione per ottenere il vero decryptor.

Inoltre, Medusa offre un’opzione per ritardare la pubblicazione dei dati, chiedendo 10.000 dollari per ogni giorno aggiunto al timer di rilascio delle informazioni rubate. Questo modello si allinea con le strategie adottate da altri gruppi ransomware come ALPHV (BlackCat) e LockBit, che sfruttano il ricatto per massimizzare i profitti.

Indicatori di compromissione (IoC) e infrastruttura

Le autorità hanno identificato una serie di hash di file malevoli, tra cui il file di richiesta di riscatto !!!READ_ME_MEDUSA!!!.txt e lo script openrdp.bat, utilizzato per manipolare firewall e connessioni RDP.

Gli attaccanti usano indirizzi email specifici per le negoziazioni, tra cui key.medusa.serviceteam@protonmail.com e medusa.support@onionmail.org.

Gli strumenti utilizzati per esfiltrare dati e mantenere il controllo sulle reti colpite includono Mimikatz per il furto di credenziali e Rclone per il trasferimento di file verso server controllati dagli attaccanti.

Tecniche di difesa e mitigazione suggerite da CISA

Per proteggersi da Medusa ransomware, CISA e FBI consigliano alle aziende di adottare una strategia multilivello che includa:

- Backup regolari e offline per garantire la possibilità di ripristinare i dati senza pagare il riscatto.

- Implementazione della segmentazione di rete per ridurre la capacità di movimento laterale degli attaccanti.

- Autenticazione multifattore (MFA) per impedire l’accesso non autorizzato.

- Monitoraggio continuo dei log di sistema per individuare attività sospette, in particolare connessioni RDP non autorizzate.

- Aggiornamento tempestivo dei sistemi e delle patch di sicurezza, riducendo l’esposizione a vulnerabilità note.

- Bloccare gli indirizzi IP e i domini associati agli attaccanti, utilizzando feed di threat intelligence aggiornati.

Medusa ransomware rappresenta una delle minacce più pericolose nel panorama attuale della cybersecurity, con un modello operativo altamente strutturato e strategie di estorsione aggressive. La sua evoluzione da ransomware chiuso a servizio RaaS indica che sempre più affiliati stanno utilizzando questa variante per colpire organizzazioni di ogni dimensione.

Il rapporto completo di CISA con tutti gli indicatori di compromissione e le raccomandazioni per la difesa è disponibile al seguente link: ➡ #StopRansomware: Medusa Ransomware – CISA