Sicurezza Informatica

Minorenni ucraini reclutati per spionaggio e cyber-attacchi da parte dell’FSB

Campagna dell’FSB coinvolge minorenni ucraini per spionaggio e cyber-attacchi. Scopri come l’Ucraina risponde alla minaccia russa.

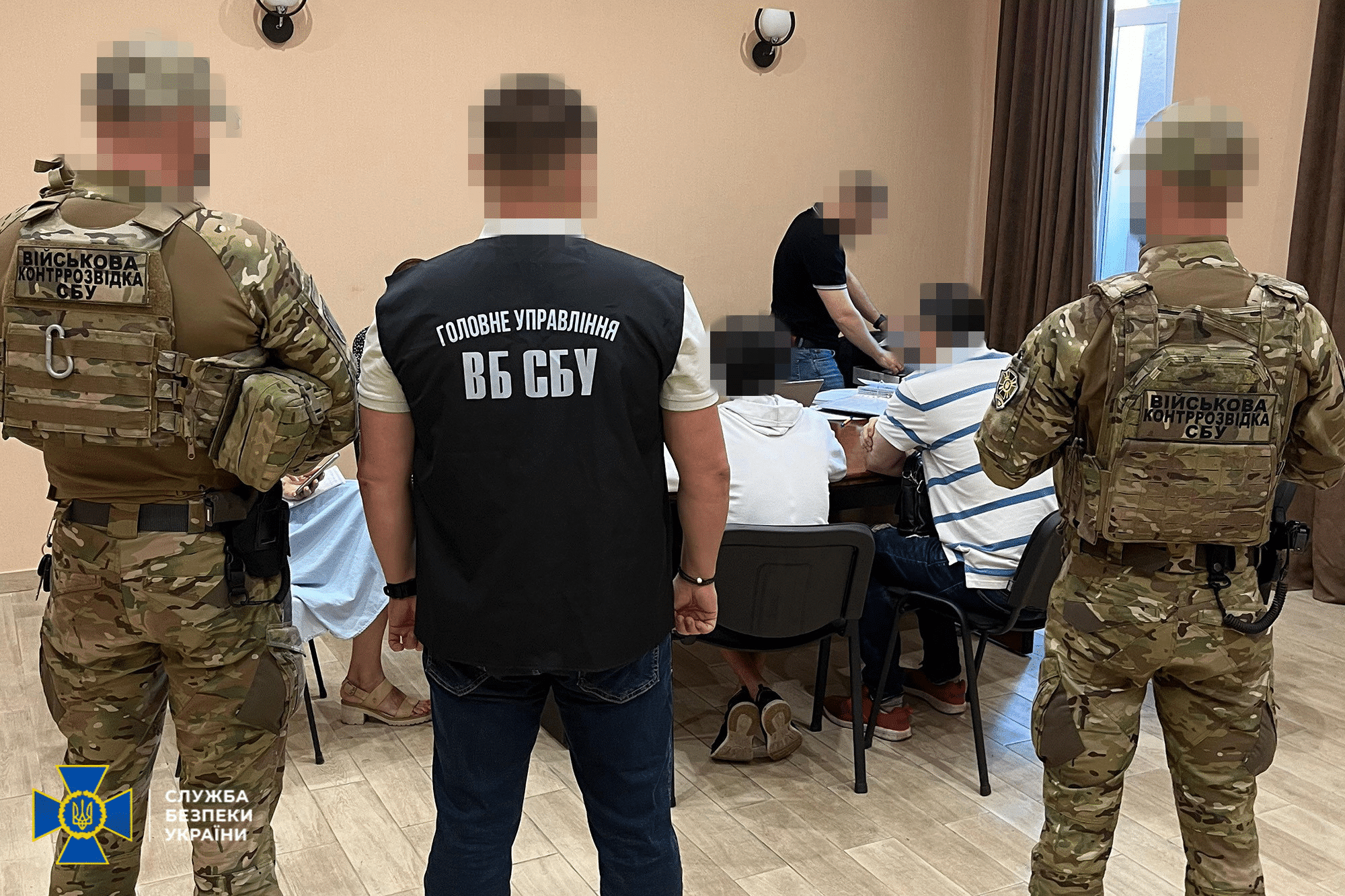

Recenti indagini condotte dal Servizio di Sicurezza dell’Ucraina (SSU) hanno portato alla luce una nuova campagna di spionaggio presumibilmente orchestrata dal Servizio Federale di Sicurezza Russo (FSB). Questa operazione coinvolge il reclutamento di minorenni ucraini per compiti di ricognizione e sabotaggio sotto la copertura di “giochi a premi” o “quest game”.

L’operazione e il reclutamento dei minori

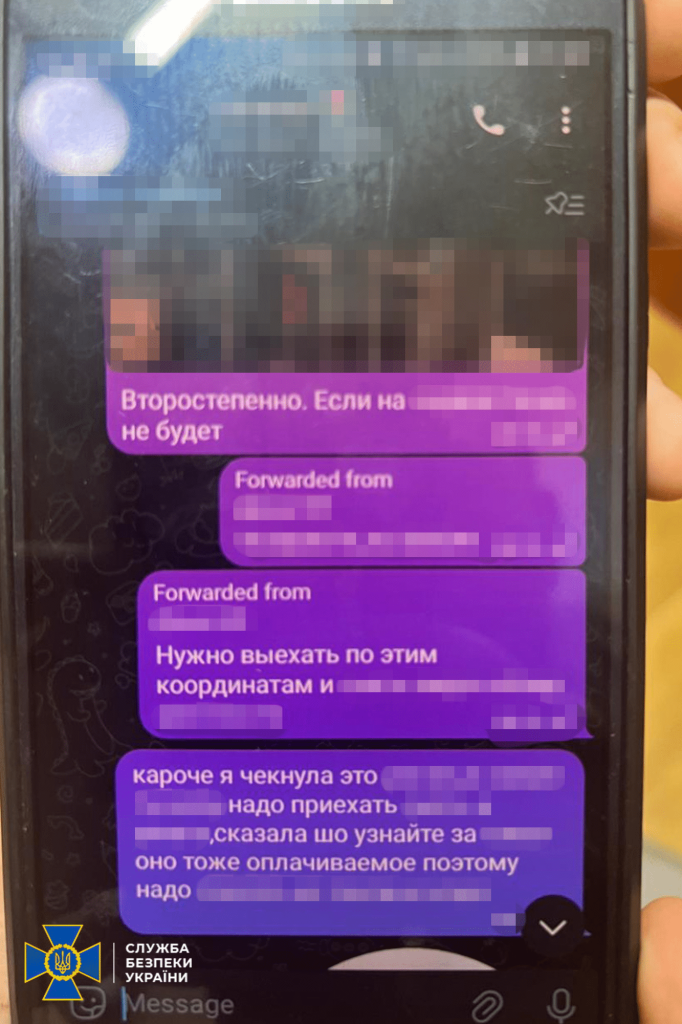

Le autorità ucraine hanno arrestato due gruppi operativi dell’FSB a Kharkiv, composti esclusivamente da ragazzi di età compresa tra i 15 e i 16 anni. Questi giovani, secondo quanto riferito, ricevevano coordinate geografiche e venivano incaricati di fotografare e filmare obiettivi strategici, fornendo descrizioni delle aree circostanti. I dati raccolti venivano successivamente inviati all’FSB tramite chat anonime, utilizzate per pianificare attacchi aerei a Kharkiv.

Il SSU ha sottolineato che tutti i membri dei gruppi operativi sono stati fermati, compresi gli organizzatori principali. Uno di loro è stato arrestato e rischia l’ergastolo, mentre un intermediario dell’FSB, un ufficiale di polizia della regione russa di Krasnodar, è stato incriminato in contumacia per atti di sabotaggio commessi durante lo stato di guerra.

La minaccia continua nel cyberspazio

Parallelamente, il Computer Emergency Response Team of Ukraine (CERT-UA) ha emesso un avviso riguardo a nuove campagne di cyber-attacchi dirette contro aziende di difesa e forze di sicurezza ucraine. Gli attacchi sono stati attribuiti a un attore di minaccia russo denominato UAC-0185, sottolineando la crescente complessità delle operazioni ibride che combinano spionaggio fisico e digitale.

Sicurezza Informatica

Ministero della Giustizia: disservizi informatici per gli avvocati

Problemi ai sistemi informatici del Ministero della Giustizia: disservizi a depositi penali e fascicoli telematici in tutta Italia.

A causa di problemi del gestore PEC e dell’infrastruttura di telecomunicazioni esterna al Ministero della Giustizia, si registrano forti rallentamenti e disservizi ai sistemi civili e penali in tutto il territorio nazionale. I problemi coinvolgono gli uffici giudiziari di tutti i distretti di Corte d’Appello, il Portale dei Servizi Telematici, il Portale del Processo Penale Telematico e quello dei Giudici di Pace.

Servizi interessati e funzionalità disponibili

Nonostante le criticità, i servizi di posta elettronica certificata (PEC) sono attivi. Pertanto, gli avvocati, i professionisti e gli altri soggetti abilitati esterni possono effettuare il deposito telematico nel settore civile. I messaggi con l’eccezione “E0401 Il mittente del messaggio non è autorizzato al Processo telematico” non richiedono una nuova trasmissione: i depositi saranno rielaborati dal Ministero, che invierà un messaggio di esito positivo una volta completata la procedura.

Per quanto riguarda i distretti di Roma, Firenze, L’Aquila e Perugia, i messaggi relativi agli esiti dei controlli automatici verranno inviati solo dopo il ripristino dei servizi.

Servizi temporaneamente indisponibili

I principali disservizi coinvolgono diverse aree funzionali dei sistemi informatici:

- Consultazione dei fascicoli e del Reginde per i soggetti esterni.

- Pagamenti telematici, compresi quelli relativi al contributo per il Portale delle Vendite.

- Pubblicazione e gestione delle inserzioni sul Portale delle Vendite Pubbliche.

- Accesso al Portale Deposito atti Penali per il deposito telematico.

- Sistemi di consultazione SIUS distrettuali per avvocati.

- Accesso agli avvisi per gli atti penali depositati in cancelleria.

- Sistemi dei distretti di Roma, Firenze, L’Aquila e Perugia.

- Servizi della Corte Suprema di Cassazione, incluso Italgiure.

- Sistemi come SIAMM, Mercurio, e piattaforme correlate, tra cui APP, SNT, Pndr, SIT-MP e ARES.

Attività in corso per la risoluzione

Il Ministero ha già avviato le attività di analisi e risoluzione delle problematiche e fornirà ulteriori aggiornamenti a misura del ripristino dei servizi. Tuttavia, i rallentamenti potrebbero perdurare fino alla completa stabilizzazione delle infrastrutture coinvolte.

I disservizi informatici che interessano il settore civile e penale stanno creando difficoltà diffuse a livello nazionale. Sebbene alcuni servizi, come il deposito telematico tramite PEC, rimangano attivi, l’accesso ai sistemi principali risulta limitato o non disponibile. Le autorità competenti sono al lavoro per ripristinare la normale operatività nel minor tempo possibile.

Sicurezza Informatica

HiatusRAT: nuova campagna di attacchi contro telecamere web e DVR vulnerabili

L’FBI avvisa della nuova campagna HiatusRAT contro telecamere e DVR vulnerabili. Scopri come proteggere i tuoi dispositivi IoT.

L’FBI ha emesso un Private Industry Notification (PIN) per avvisare delle nuove campagne di attacco del malware HiatusRAT, un trojan ad accesso remoto (RAT) che sfrutta vulnerabilità note in dispositivi IoT come telecamere web e DVR. L’obiettivo principale di questa campagna è l’infiltrazione di dispositivi con firmware non aggiornato o protetti da password deboli, esponendo utenti e organizzazioni a rischi di sicurezza significativi.

La minaccia HiatusRAT e le vulnerabilità sfruttate

HiatusRAT è attivo dal 2022 e viene utilizzato da attori malevoli per il controllo remoto dei dispositivi colpiti. Dopo aver originariamente preso di mira router di rete obsoleti, il malware ha ora spostato l’attenzione su dispositivi IoT, inclusi telecamere web e DVR. Nel corso del 2024, i criminali hanno lanciato una campagna di scansione mirata nei paesi anglofoni come Stati Uniti, Canada, Regno Unito, Australia e Nuova Zelanda.

Le vulnerabilità sfruttate includono:

- CVE-2017-7921: autenticazione inadeguata nei dispositivi Hikvision, consentendo agli attori di ottenere privilegi elevati.

- CVE-2018-9995: bypass delle credenziali di accesso in DVR TBK e dispositivi rebranded.

- CVE-2020-25078: esposizione delle password amministrative nei dispositivi D-Link.

- CVE-2021-36260: vulnerabilità di iniezione comandi nei dispositivi Hikvision che consente agli attori di eseguire codice malevolo.

Molti dei dispositivi vulnerabili non hanno ricevuto aggiornamenti o sono stati abbandonati dai produttori, rendendoli bersagli ideali per questa campagna. L’FBI ha anche identificato l’uso di strumenti open-source come Ingram, per la scansione delle telecamere, e Medusa, per attacchi di forza bruta contro credenziali Telnet.

Raccomandazioni per la mitigazione dei rischi

Per proteggersi da questa minaccia, l’FBI consiglia di adottare misure immediate, tra cui:

- Aggiornare il firmware dei dispositivi IoT con patch di sicurezza fornite dai produttori.

- Sostituire dispositivi obsoleti che non ricevono più aggiornamenti.

- Cambiare password predefinite e implementare password robuste e univoche.

- Monitorare la rete per attività sospette o connessioni non autorizzate.

- Segmentare la rete per isolare i dispositivi IoT dal resto dell’infrastruttura aziendale.

Gli utenti devono inoltre eseguire scansioni regolari della rete per identificare porte aperte e vulnerabili, chiudendo quelle non necessarie. È essenziale implementare autenticazione a più fattori (MFA) per proteggere ulteriormente l’accesso ai dispositivi critici.

La campagna HiatusRAT dimostra la crescente attenzione dei cybercriminali verso dispositivi IoT vulnerabili, come telecamere e DVR. È fondamentale aggiornare i dispositivi, implementare password robuste e monitorare costantemente l’infrastruttura per mitigare i rischi. L’FBI invita le organizzazioni a segnalare eventuali compromissioni all’Internet Crime Complaint Center (IC3.gov) o all’ufficio locale dell’FBI.

Sicurezza Informatica

Giornalista spiato in Serbia: la denuncia di Amnesty International

Amnesty International denuncia l’uso di tecnologie invasive in Serbia per reprimere attivisti e giornalisti. Leggi i dettagli sull’uso di spyware e sorveglianza.

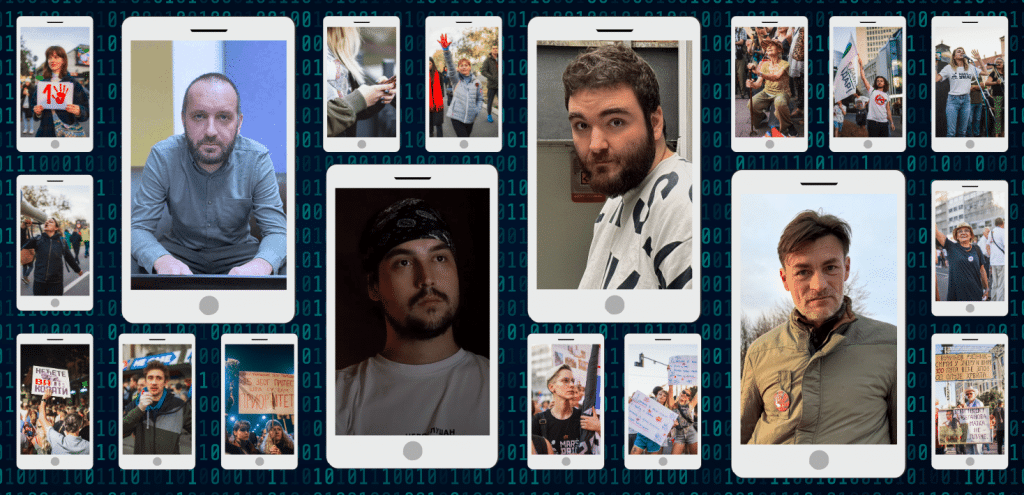

Amnesty International ha recentemente pubblicato un rapporto che evidenzia come le autorità in Serbia utilizzino tecnologie di sorveglianza avanzate per reprimere attivisti, giornalisti e organizzazioni della società civile. Questa combinazione di spyware, strumenti forensi digitali e pratiche illegittime crea una prigione digitale in cui le libertà civili sono fortemente limitate.

Il caso simbolico di Slaviša Milanov

Il caso di Slaviša Milanov, giornalista indipendente serbo, rappresenta un esempio chiave delle tattiche di sorveglianza adottate. Dopo un fermo di polizia apparentemente casuale, il suo telefono è stato sequestrato temporaneamente e successivamente restituito con segni di manomissione. Un’analisi forense condotta da Amnesty ha rivelato che il dispositivo era stato sbloccato con tecnologia Cellebrite e infettato con un nuovo spyware, denominato NoviSpy.

Caratteristiche di NoviSpy

- Raccoglie dati sensibili come credenziali, messaggi e file personali.

- Attiva a distanza microfono e fotocamera del dispositivo.

- Comunica direttamente con server associati alla BIA, l’agenzia di sicurezza serba.

Questa combinazione di tecnologie ha permesso alle autorità di accedere all’intera vita digitale di Milanov, senza alcuna trasparenza o base legale.

Sorveglianza sistematica e tecnologia invasiva

Il rapporto di Amnesty mostra come le autorità serbe utilizzino spyware come NoviSpy e Pegasus per sorvegliare attivisti e giornalisti, spesso durante incontri apparentemente innocui con la polizia o la BIA. Oltre allo spyware, la tecnologia Cellebrite è stata impiegata per estrarre enormi quantità di dati personali, incluse chat criptate da applicazioni come Signal e Telegram.

In alcuni casi documentati, Cellebrite è stato utilizzato per aggirare le protezioni di sicurezza dei dispositivi, consentendo l’installazione segreta di NoviSpy.

La repressione della società civile

Dal 2021, la Serbia ha vissuto numerose proteste anti-governative, tutte seguite da risposte sempre più dure seguite da Amnesty International. I manifestanti sono stati spesso arrestati, interrogati e sottoposti a perquisizioni digitali. Durante le proteste contro l’estrazione del litio nel 2024, 33 attivisti sono stati detenuti e i loro dispositivi digitali confiscati per accedere ai loro social network e piani futuri.

Queste pratiche minano il diritto alla privacy e incidono profondamente sulla libertà di espressione e di associazione. Gli attivisti raccontano di sentirsi vulnerabili e costretti a cambiare il loro modo di lavorare per evitare ulteriori sorveglianze.

Un quadro normativo inadeguato

La legislazione serba permette misure di sorveglianza eccezionali, ma non regolamenta adeguatamente l’uso di tecnologie digitali invasive. Questo lascia ampio spazio agli abusi. Inoltre, il controllo giudiziario, spesso influenzato dalla politica, non garantisce una protezione efficace contro queste violazioni.

Responsabilità delle aziende tecnologiche

Il rapporto evidenzia la responsabilità delle aziende che forniscono tecnologie di sorveglianza. Cellebrite, ad esempio, deve garantire che i suoi prodotti non vengano utilizzati in modo abusivo. Amnesty chiede alle aziende di effettuare una due diligence sui diritti umani e di bloccare licenze in caso di violazioni.

-

Smartphone1 settimana ago

Smartphone1 settimana agoRealme GT 7 Pro vs Motorola Edge 50 Ultra: quale scegliere?

-

Smartphone1 settimana ago

Smartphone1 settimana agoOnePlus 13 vs Google Pixel 9 Pro XL: scegliere o aspettare?

-

Smartphone6 giorni ago

Smartphone6 giorni agoSamsung Galaxy Z Flip 7: il debutto dell’Exynos 2500

-

Smartphone6 giorni ago

Smartphone6 giorni agoRedmi Note 14 Pro+ vs 13 Pro+: quale scegliere?

-

Editoriali1 settimana ago

Editoriali1 settimana agoCybersicurezza: perchè c’è clamore sulle parole di Gratteri?

-

Sicurezza Informatica4 giorni ago

Sicurezza Informatica4 giorni agoBadBox su IoT, Telegram e Viber: Germania e Russia rischiano

-

Smartphone1 giorno ago

Smartphone1 giorno agoGalaxy S25 Slim e iPhone 17: nuovi dettagli su produzione e prezzi

-

Economia6 giorni ago

Economia6 giorni agoControversie e investimenti globali: Apple, Google e TikTok