Sicurezza Informatica

NoName057: accordo con il ransomware italiano AzzaSec. L’analisi

Tempo di lettura: 4 minuti. Analisi del ransomware AzzaSec e le implicazioni geopolitiche di un accordo con NoName057 che modifica il concetto di Hacktivismo

Il 26 giugno 2024, il gruppo NoName057 ha annunciato una nuova alleanza con AzzaSec, un team di hacker italiani, aumentando la loro visibilità nel panorama del cybercrime. AzzaSec, noto per i vari defacement di siti web, ha lanciato il proprio ransomware il 23 giugno 2024. Un report di Meridian Group fornisce un’analisi approfondita del sample ottenuto del ransomware AzzaSec, delle sue funzionalità e delle sue implicazioni per la sicurezza informatica.

Meridian Group: analisi del ransomware AzzaSec

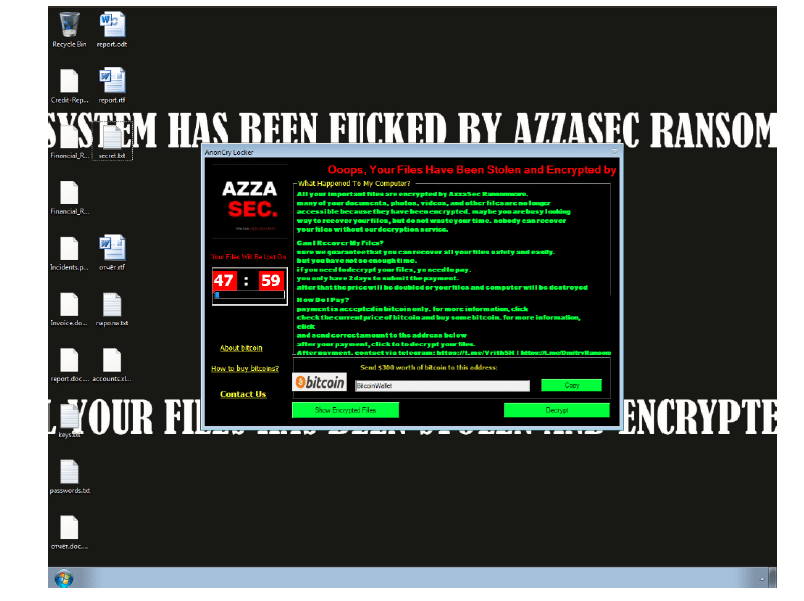

Abbiamo creato un report interno per i nostri clienti che analizza l’alleanza tra il gruppo Noname057 e AzzaSec, che ha recentemente lanciato il proprio ransomware.” dichiara a Pietro di Maria di Meridian Group che ha condiviso il report in esclusiva con la redazione. “Questo ransomware, sviluppato in Visual Basic e Dotnet, è progettato per cifrare i file delle vittime, eliminare le shadow copy di Windows e modificare lo sfondo del desktop con messaggi di riscatto intimidatori“.

Struttura del ransomware AzzaSec

Il ransomware di AzzaSec è costituito da un unico elemento che include tutto il codice necessario per cifratura, comunicazioni HTTPS e persistenza nel sistema. È scritto in Visual Basic (VB) e Dotnet (.NET).

- Visual Basic (VB): Utilizzato per creare script che possono accedere, modificare e cifrare i file di sistema e interagire con l’utente.

- Dotnet (.NET): Fornisce capacità avanzate per la gestione e la cifratura dei dati, compatibilità con diverse versioni di Windows e facilità di integrazione con servizi web.

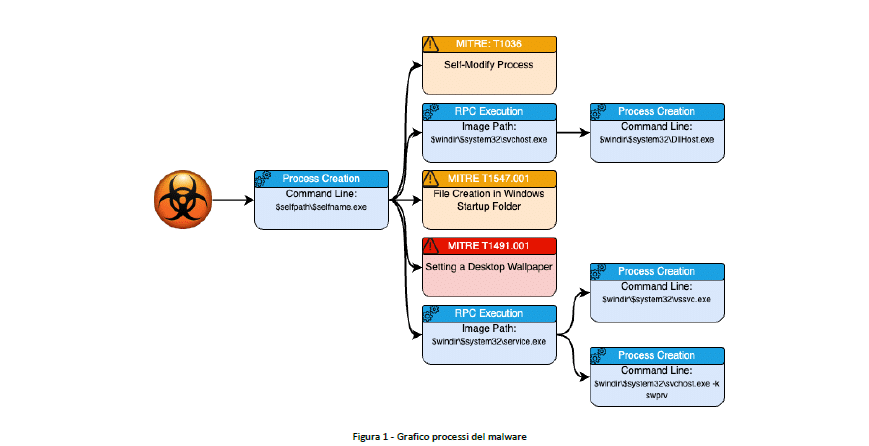

Azioni del malware

- Creazione della persistenza: Il malware crea un file nella cartella di avvio automatico di Windows per assicurare l’esecuzione ad ogni riavvio.

- Comunicazione e cifratura: Il malware inizia due procedure di comunicazione remota (RPC) per cifrare i file e eliminare le shadow copy.

- Modifica dello sfondo: Imposta un’immagine personalizzata come sfondo del desktop con le istruzioni per il pagamento del riscatto.

- Ransom Note: Visualizza un documento intimidatorio che spiega cosa è accaduto al PC e fornisce istruzioni per il pagamento del riscatto.

Le comunicazioni del malware avvengono principalmente tramite connessioni HTTPS, inviando informazioni critiche come la chiave di cifratura ai server degli hacker. Tuttavia, il campione analizzato mostra una semplicità che suggerisce una fase iniziale di sviluppo, ma non va sottovalutata la minaccia che rappresenta.

Analisi delle funzionalità di cifratura del Ransomware

Il ransomware utilizza l’algoritmo AES (Advanced Encryption Standard) per la cifratura e la decifratura dei file. La funzione centrale EncryptOrDecryptFile gestisce sia la cifratura che la decifratura.

Analisi delle funzionalità Anti-Emulatore del Ransomware

Il ransomware implementa tecniche anti-emulatore per evitare l’esecuzione in ambienti controllati come emulatori, sandbox e macchine virtuali. Include funzioni per rilevare debugger, ambienti Sandboxie, macchine virtuali e piattaforme di analisi dinamica come Any.Run.

“Durante l’analisi, sono state rilevate diverse funzionalità anti-emulatore, che impediscono al ransomware di essere eseguito in ambienti controllati come sandbox e macchine virtuali. Nonostante la sua complessità, il ransomware non utilizza tecniche avanzate di evasione, rendendo possibile l’analisi e il reverse engineering del suo codice”.

Azioni sui processi

Il malware avvia e termina diversi processi durante la sua esecuzione, dimostrando la capacità di manipolare il sistema operativo. Le sessioni TCP stabilite tra il malware e il server dell’acquirente vengono utilizzate principalmente per lo scambio di informazioni critiche, come il nome del sistema infetto e la chiave di cifratura.

Per intercettare e analizzare le comunicazioni tra il malware e il server dell’acquirente, è possibile utilizzare un proxy con un certificato SSL trusted dal computer infetto. Questa tecnica permette di sniffare i pacchetti HTTPS e risalire alla chiave di cifratura utilizzata dal ransomware.

AzzaSec e XTEAM1916

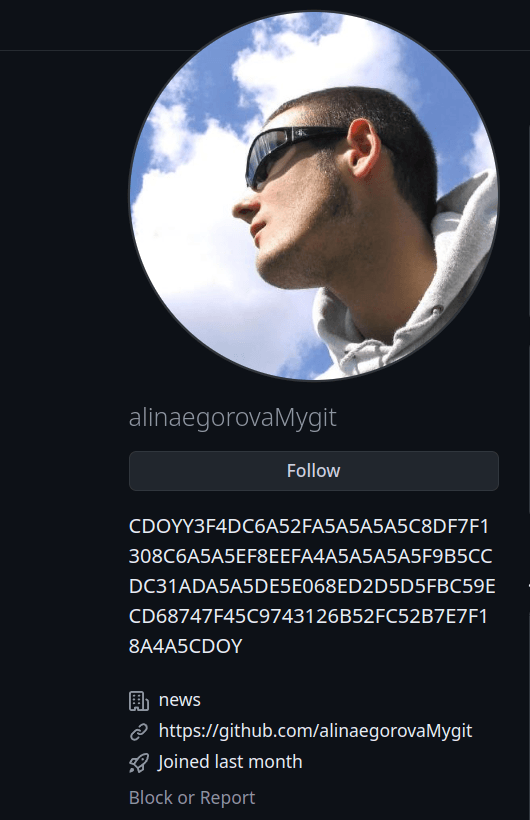

L’analisi delle stringhe estratte dal ransomware suggerisce una possibile collaborazione tra AzzaSec e XTEAM1916, un gruppo di cybercriminali con base in Afghanistan.

Giudizio di Meridian Group sul ransomware AzzaSec

Il sample analizzato dalla società di sicurezza appare piuttosto spartano e privo di molti sistemi di sicurezza avanzati. La mancanza di comunicazioni complesse con server esterni indica che il malware è suscettibile all’analisi e al reverse engineering, suggerendo una possibile fase iniziale di sviluppo o una competenza tecnica limitata degli autori.

L’accordo con NoName057 e le implicazioni geopolitiche

NoName057 è stato intervistato in esclusiva più volte da Matrice Digitale agli albori del conflitto ucraino e nel corso di questi mesi ha sferrato diversi attacchi contro alcuni siti web della pubblica amministrazione italiana, alcuni bucati più volte. L’aspetto che emerge da questo gemellaggio, meritando un’analisi, è quella attuale nello scacchiere geopolitico dei gruppi Hacktivisti di nuova generazione che intraprendono scelte politiche e di appartenenza contro apparati di potere.

Questo concept subentra alla consolidata percezione che si ha dell’Hacktivismo stesso dove in passato i gruppi o i collettivi hanno sposato delle cause etiche come la lotta alla pedofilia, alla zoofilia, alla censura globale e di Internet in particolare, o si sono schierati in favore dei i diritti delle categorie minori oppure hanno esercitato azioni dimostrative a tutela della privacy.

Oggi si entra in una nuova dimensione dove i gruppi svolgono attività vicine a quelle dei criminali cibernetici, vedi l’utilizzo di un ransomware, ed in alcuni casi sembrerebbero strumentali ai governi come se fossero degli attori statali qualsiasi impegnati nelle dinamiche della guerra cibernetica.

Condivide questa osservazione anche Pietro di Maria che rincara la dose sulle qualità di realizzazione del ransomware “Nonostante sia necessario prestare sempre la massima attenzione alle attività criminali e ai nuovi gruppi, è importante considerare che fino a qualche anno fa un gruppo come AzzaSec sarebbe stato etichettato come un gruppo di troll. Oggi, invece, viene considerato da alcuni come un gruppo di hacktivisti e da altri come una APT (Advanced Persistent Threat). Forse serve maggiore attenzione anche nella definizione delle minacce e dei gruppi criminali. Quello che emerge dalla nostra ricerca è che i gruppi hacktivisti non sono pericolosi come si potrebbe pensare.“

Sicurezza Informatica

Avast rilascia decryptor DoNex Ransomware gratuito

Tempo di lettura: 3 minuti. Scopri la vulnerabilità del ransomware DoNex rivelata da Avast e come utilizzare il decryptor per recuperare i file crittografati. Storia, tecniche e configurazione del ransomware.

I ricercatori di Avast hanno recentemente scoperto una vulnerabilità significativa nello schema crittografico del ransomware DoNex e dei suoi predecessori. Collaborando con le forze dell’ordine, Avast ha fornito in silenzio un decryptor alle vittime di DoNex ransomware sin da marzo 2024. La debolezza crittografica è stata resa pubblica alla conferenza Recon 2024, permettendo ora di discutere apertamente di queste scoperte.

Storia e evoluzione di DoNex ransomware

Il ransomware DoNex ha subito diversi rebranding dal suo primo avvistamento come Muse nel 2022. Successivamente, è stato ribattezzato come una falsa versione di LockBit 3.0 e poi come DarkRace, per poi arrivare alla versione finale chiamata DoNex nel 2024. Le diverse versioni di questo ransomware hanno tutte seguito un’evoluzione simile, ma con alcune variazioni nei metodi di attacco e crittografia. Dal momento che non sono stati rilevati nuovi campioni da aprile 2024 e il sito TOR del ransomware è inattivo, sembra che DoNex abbia cessato di evolversi.

Schema di Crittografia del Ransomware

DoNex utilizza un approccio sofisticato per crittografare i file delle vittime. Durante l’esecuzione del ransomware, viene generata una chiave di crittografia tramite la funzione CryptGenRandom(). Questa chiave viene utilizzata per inizializzare un algoritmo ChaCha20 a chiave simmetrica, che crittografa i file. Successivamente, la chiave di file simmetrica viene crittografata con RSA-4096 e apposta alla fine del file crittografato.

I file sono crittografati in base alle loro estensioni, che sono elencate nella configurazione XML del ransomware. I file piccoli, fino a 1 MB, vengono crittografati interamente, mentre per i file più grandi viene utilizzata una crittografia intermittente, suddividendo il file in blocchi e crittografandoli separatamente.

Configurazione del Ransomware

I campioni del ransomware DoNex e delle sue versioni precedenti contengono configurazioni XOR criptate, che includono estensioni e file da escludere, servizi da terminare e altre informazioni rilevanti per la crittografia. Un esempio di configurazione include whitelist di estensioni e file, cartelle da escludere, servizi da terminare e thread di crittografia.

Come identificare un attacco DoNex

Il modo più semplice per identificare un attacco da parte del ransomware DoNex è attraverso la nota di riscatto. Ogni versione del ransomware, nonostante i diversi nomi, include una nota di riscatto simile. Di seguito sono riportati esempi delle note di riscatto per le diverse versioni del ransomware.

Utilizzare il Decryptor di DoNex

- Download: Scarica il decryptor da qui.

- Esecuzione: Esegui il file eseguibile come amministratore, avviando una procedura guidata per configurare il processo di decrittazione.

- Configurazione: Seleziona le posizioni (drive, cartelle, file) da decrittare. Fornisci esempi di file nella loro forma originale e crittografata.

- Cracking della Password: Inizia il processo di cracking della password, che richiede una notevole quantità di memoria di sistema.

- Decrittazione: Decritta tutti i file crittografati sul tuo PC.

La scoperta della vulnerabilità crittografica del ransomware DoNex da parte di Avast rappresenta un passo importante nella lotta contro il ransomware. La possibilità di decrittare i file senza pagare il riscatto è una vittoria significativa per le vittime di questi attacchi.

Sicurezza Informatica

Apple rilascia la terza Beta di iOS tvOS 18, visionOS 2, watchOS 11

Tempo di lettura: 2 minuti. Apple rilascia le terze versioni beta di iOS 18, visionOS 2, watchOS 11 e tvOS 18, introducendo nuove funzionalità AI, miglioramenti di sistema e nuove opzioni di personalizzazione.

Apple ha recentemente rilasciato le terze versioni beta di iOS 18, visionOS 2, watchOS 11 e tvOS 18 per sviluppatori, introducendo nuove funzionalità e miglioramenti per migliorare l’esperienza utente sui vari dispositivi Apple.

iOS 18 Beta 3

La terza beta di iOS 18 introduce “Apple Intelligence“, un insieme di funzionalità AI profondamente integrate nel sistema operativo. Queste includono strumenti per la raffinazione e l’editing di testi, la generazione di immagini ed emoji, e miglioramenti significativi per Siri. Siri ora ha una migliore comprensione del linguaggio naturale, una maggiore consapevolezza contestuale e integra ChatGPT per rispondere a domande più complesse.

iOS 18 consente anche di riorganizzare le app sulla schermata Home per avere spazi vuoti, introduce una modalità scura per le icone delle app e opzioni di tinta, e rende il Centro di Controllo personalizzabile. Inoltre, i messaggi supportano Rich Communication Services (RCS) per migliorare le conversazioni con utenti Android e includono opzioni per programmare l’invio di testi, nuovi effetti di testo e la possibilità di inviare messaggi via satellite in assenza di segnale cellulare.

visionOS 2 Beta 3

La terza beta di visionOS 2 permette di trasformare foto 2D in foto 3D utilizzando l’apprendimento automatico avanzato, aggiungendo profondità per rendere i ricordi più immersivi. Sono stati introdotti nuovi gesti per attivare la Home View e il Centro di Controllo, con la possibilità di personalizzare la Home View. Modalità Viaggio ora supporta i treni, e i profili utenti ospiti vengono salvati per 30 giorni, evitando di dover ripetere il processo di configurazione. Inoltre, il display virtuale del Mac supporterà risoluzioni più elevate e dimensioni maggiori equivalenti a due monitor 4K affiancati.

watchOS 11 Beta 3

watchOS 11 introduce una nuova app Vitals che aggrega metriche di salute raccolte durante il sonno, fornendo approfondimenti quotidiani. È stata aggiunta la funzionalità Training Load per monitorare l’intensità degli allenamenti. La Smart Stack è stata aggiornata con nuovi widget e supporto per le Live Activities e Translate, e ora può suggerire widget basati su routine giornaliere. Gli anelli di attività possono essere personalizzati per cambiare gli obiettivi giornalieri, con la possibilità di fare pause per giorni di riposo o malattia senza perdere la continuità.

tvOS 18 Beta 3

tvOS 18 introduce la funzionalità InSight nell’app TV, fornendo informazioni in tempo reale su attori, musica e altro nei programmi e nei film di Apple TV+. Il dialogo migliorato è stato affinato con l’apprendimento automatico e l’audio computazionale per migliorare la chiarezza vocale rispetto ai rumori di fondo, ed è disponibile su altoparlanti integrati, AirPods e altri dispositivi Bluetooth. Inoltre, i sottotitoli verranno mostrati automaticamente quando rilevanti, come quando il volume della TV è disattivato o quando la lingua di uno spettacolo non corrisponde a quella del dispositivo.

Le nuove versioni beta dei sistemi operativi Apple portano miglioramenti significativi e nuove funzionalità progettate per ottimizzare l’esperienza utente su iPhone, iPad, Apple Watch e Apple TV. Con questi aggiornamenti, Apple continua a spingere i confini dell’innovazione, integrando intelligenza artificiale e miglioramenti basati sull’apprendimento automatico in tutti i suoi dispositivi.

Sicurezza Informatica

CloudSorcerer: APT attacca Russia ed usa Servizi Cloud come CloudWizard

Tempo di lettura: 2 minuti. Scopri le campagne APT CloudSorcerer e CloudWizard, che utilizzano servizi cloud per operazioni di cyberespionaggio sofisticate. Analisi delle tecniche e delle implicazioni per la sicurezza informatica.

Negli ultimi mesi, due nuove campagne di minacce avanzate persistenti (APT) sono state scoperte e dettagliate da ricercatori di sicurezza informatica. Questi attori, noti come CloudSorcerer e CloudWizard, utilizzano infrastrutture cloud per condurre operazioni di cyberespionaggio sofisticate, prendendo di mira principalmente enti governativi e organizzazioni in aree di conflitto.

CloudSorcerer: nuovo attore APT

CloudSorcerer è un nuovo APT scoperto a maggio 2024, che prende di mira entità governative russe. Utilizza strumenti di cyberespionaggio avanzati per il monitoraggio furtivo, la raccolta dati e l’esfiltrazione tramite infrastrutture cloud come Microsoft Graph, Yandex Cloud e Dropbox. Il malware impiega risorse cloud come server di comando e controllo (C2), accedendo tramite API con token di autenticazione.

Il malware CloudSorcerer opera in moduli separati (modulo di comunicazione, modulo di raccolta dati) a seconda del processo in cui viene eseguito. Tra le tecniche utilizzate vi sono l’iniezione di shellcode nei processi di sistema e la comunicazione attraverso named pipes di Windows. CloudSorcerer utilizza GitHub come primo server C2, scaricando pagine web che contengono comandi codificati da eseguire.

Le funzionalità principali includono:

- Raccolta di informazioni sul sistema della vittima.

- Esecuzione di comandi shell.

- Manipolazione di file (copia, spostamento, eliminazione).

- Iniezione di shellcode e PE file nei processi remoti.

Questa sofisticata infrastruttura consente a CloudSorcerer di operare in modo altamente furtivo e di esfiltrare dati sensibili senza essere rilevato.

CloudWizard: Campagna APT nel Conflitto Russo-Ucraino

CloudWizard, scoperto a marzo 2023, è una campagna APT che ha preso di mira sia individui che organizzazioni diplomatiche e di ricerca nelle regioni di Donetsk, Lugansk, Crimea, nonché in altre parti dell’Ucraina. Questo attore utilizza un framework modulare che comprende funzioni come screenshot, registrazione del microfono e keylogging.

La campagna CloudWizard coinvolge l’uso di moduli come PowerMagic e CommonMagic, e presenta caratteristiche comuni con operazioni precedenti come Operation Groundbait. Il malware impiega tecniche di crittografia avanzate per le comunicazioni, utilizzando RSA e AES per proteggere i dati scambiati con i server C2.

CloudWizard utilizza vari moduli per:

- Raccolta di file e registrazioni audio.

- Esecuzione di keylogger.

- Esecuzione di screenshot.

- Estrazione di informazioni da account Gmail.

Queste campagne scoperte da Kaspersky evidenziano l’evoluzione continua degli strumenti di cyberspionaggio utilizzati dagli attori APT nell’area di conflitto russo-ucraina.

Le campagne CloudSorcerer e CloudWizard dimostrano come gli attori APT stiano adottando tecniche sempre più sofisticate, sfruttando le infrastrutture cloud per le loro operazioni. Queste tecniche permettono un’elevata furtività e un’efficace esfiltrazione di dati sensibili. La continua evoluzione di queste minacce richiede un approccio proattivo e multistrato alla sicurezza informatica per proteggere le organizzazioni da questi attacchi avanzati.

Smartphone1 settimana fa

Smartphone1 settimana faAggiornamenti Software per Galaxy A53, A55 e specifiche del nuovo A06

Inchieste1 settimana fa

Inchieste1 settimana faFascicolo Sanitario Elettronico: c’è da preoccuparsi?

Sicurezza Informatica5 giorni fa

Sicurezza Informatica5 giorni faTruffa lavoro online: Mazarsiu sparito, attenti a idealong.com

Smartphone1 settimana fa

Smartphone1 settimana faMotorola Edge 50: specifiche e dettagli dalle certificazioni

L'Altra Bolla5 giorni fa

L'Altra Bolla5 giorni faRadioGenoa e Orlowski: grane su X che premia il CSAM di Visegrad?

Inchieste5 giorni fa

Inchieste5 giorni faGoogle News: mercato libero fascista che censura la stampa

Economia7 giorni fa

Economia7 giorni faTIM, inizia l’era Netco: duo Ferraris-Sarmi alla guida

Sicurezza Informatica1 settimana fa

Sicurezza Informatica1 settimana faRepository node-ip in GitHub è in “Sola Lettura”: CVE Contestato