Il 26 giugno 2024, il gruppo NoName057 ha annunciato una nuova alleanza con AzzaSec, un team di hacker italiani, aumentando la loro visibilità nel panorama del cybercrime. AzzaSec, noto per i vari defacement di siti web, ha lanciato il proprio ransomware il 23 giugno 2024. Un report di Meridian Group fornisce un’analisi approfondita del sample ottenuto del ransomware AzzaSec, delle sue funzionalità e delle sue implicazioni per la sicurezza informatica.

Meridian Group: analisi del ransomware AzzaSec

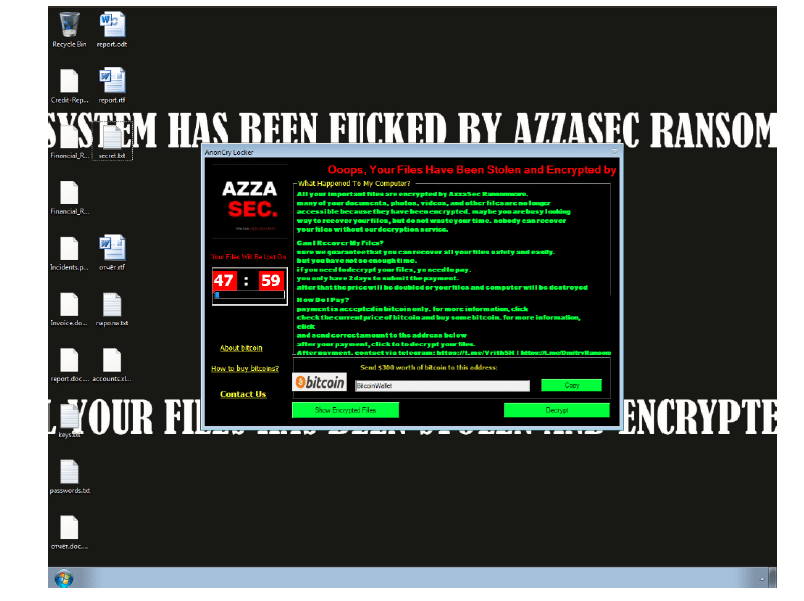

Abbiamo creato un report interno per i nostri clienti che analizza l’alleanza tra il gruppo Noname057 e AzzaSec, che ha recentemente lanciato il proprio ransomware.” dichiara a Pietro di Maria di Meridian Group che ha condiviso il report in esclusiva con la redazione. “Questo ransomware, sviluppato in Visual Basic e Dotnet, è progettato per cifrare i file delle vittime, eliminare le shadow copy di Windows e modificare lo sfondo del desktop con messaggi di riscatto intimidatori“.

Struttura del ransomware AzzaSec

Il ransomware di AzzaSec è costituito da un unico elemento che include tutto il codice necessario per cifratura, comunicazioni HTTPS e persistenza nel sistema. È scritto in Visual Basic (VB) e Dotnet (.NET).

- Visual Basic (VB): Utilizzato per creare script che possono accedere, modificare e cifrare i file di sistema e interagire con l’utente.

- Dotnet (.NET): Fornisce capacità avanzate per la gestione e la cifratura dei dati, compatibilità con diverse versioni di Windows e facilità di integrazione con servizi web.

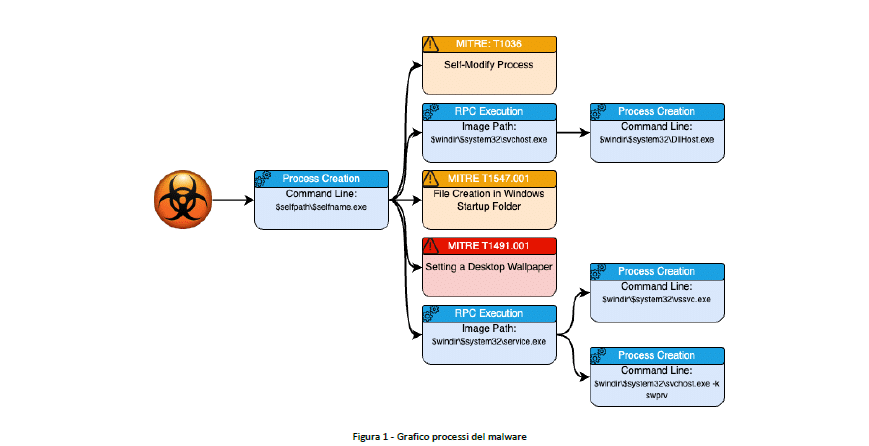

Azioni del malware

- Creazione della persistenza: Il malware crea un file nella cartella di avvio automatico di Windows per assicurare l’esecuzione ad ogni riavvio.

- Comunicazione e cifratura: Il malware inizia due procedure di comunicazione remota (RPC) per cifrare i file e eliminare le shadow copy.

- Modifica dello sfondo: Imposta un’immagine personalizzata come sfondo del desktop con le istruzioni per il pagamento del riscatto.

- Ransom Note: Visualizza un documento intimidatorio che spiega cosa è accaduto al PC e fornisce istruzioni per il pagamento del riscatto.

Le comunicazioni del malware avvengono principalmente tramite connessioni HTTPS, inviando informazioni critiche come la chiave di cifratura ai server degli hacker. Tuttavia, il campione analizzato mostra una semplicità che suggerisce una fase iniziale di sviluppo, ma non va sottovalutata la minaccia che rappresenta.

Analisi delle funzionalità di cifratura del Ransomware

Il ransomware utilizza l’algoritmo AES (Advanced Encryption Standard) per la cifratura e la decifratura dei file. La funzione centrale EncryptOrDecryptFile gestisce sia la cifratura che la decifratura.

Analisi delle funzionalità Anti-Emulatore del Ransomware

Il ransomware implementa tecniche anti-emulatore per evitare l’esecuzione in ambienti controllati come emulatori, sandbox e macchine virtuali. Include funzioni per rilevare debugger, ambienti Sandboxie, macchine virtuali e piattaforme di analisi dinamica come Any.Run.

“Durante l’analisi, sono state rilevate diverse funzionalità anti-emulatore, che impediscono al ransomware di essere eseguito in ambienti controllati come sandbox e macchine virtuali. Nonostante la sua complessità, il ransomware non utilizza tecniche avanzate di evasione, rendendo possibile l’analisi e il reverse engineering del suo codice”.

Azioni sui processi

Il malware avvia e termina diversi processi durante la sua esecuzione, dimostrando la capacità di manipolare il sistema operativo. Le sessioni TCP stabilite tra il malware e il server dell’acquirente vengono utilizzate principalmente per lo scambio di informazioni critiche, come il nome del sistema infetto e la chiave di cifratura.

Per intercettare e analizzare le comunicazioni tra il malware e il server dell’acquirente, è possibile utilizzare un proxy con un certificato SSL trusted dal computer infetto. Questa tecnica permette di sniffare i pacchetti HTTPS e risalire alla chiave di cifratura utilizzata dal ransomware.

AzzaSec e XTEAM1916

L’analisi delle stringhe estratte dal ransomware suggerisce una possibile collaborazione tra AzzaSec e XTEAM1916, un gruppo di cybercriminali con base in Afghanistan.

Giudizio di Meridian Group sul ransomware AzzaSec

Il sample analizzato dalla società di sicurezza appare piuttosto spartano e privo di molti sistemi di sicurezza avanzati. La mancanza di comunicazioni complesse con server esterni indica che il malware è suscettibile all’analisi e al reverse engineering, suggerendo una possibile fase iniziale di sviluppo o una competenza tecnica limitata degli autori.

L’accordo con NoName057 e le implicazioni geopolitiche

NoName057 è stato intervistato in esclusiva più volte da Matrice Digitale agli albori del conflitto ucraino e nel corso di questi mesi ha sferrato diversi attacchi contro alcuni siti web della pubblica amministrazione italiana, alcuni bucati più volte. L’aspetto che emerge da questo gemellaggio, meritando un’analisi, è quella attuale nello scacchiere geopolitico dei gruppi Hacktivisti di nuova generazione che intraprendono scelte politiche e di appartenenza contro apparati di potere.

Questo concept subentra alla consolidata percezione che si ha dell’Hacktivismo stesso dove in passato i gruppi o i collettivi hanno sposato delle cause etiche come la lotta alla pedofilia, alla zoofilia, alla censura globale e di Internet in particolare, o si sono schierati in favore dei i diritti delle categorie minori oppure hanno esercitato azioni dimostrative a tutela della privacy.

Oggi si entra in una nuova dimensione dove i gruppi svolgono attività vicine a quelle dei criminali cibernetici, vedi l’utilizzo di un ransomware, ed in alcuni casi sembrerebbero strumentali ai governi come se fossero degli attori statali qualsiasi impegnati nelle dinamiche della guerra cibernetica.

Condivide questa osservazione anche Pietro di Maria che rincara la dose sulle qualità di realizzazione del ransomware “Nonostante sia necessario prestare sempre la massima attenzione alle attività criminali e ai nuovi gruppi, è importante considerare che fino a qualche anno fa un gruppo come AzzaSec sarebbe stato etichettato come un gruppo di troll. Oggi, invece, viene considerato da alcuni come un gruppo di hacktivisti e da altri come una APT (Advanced Persistent Threat). Forse serve maggiore attenzione anche nella definizione delle minacce e dei gruppi criminali. Quello che emerge dalla nostra ricerca è che i gruppi hacktivisti non sono pericolosi come si potrebbe pensare.“