Un malware multipiattaforma precedentemente non documentato, denominato Noodle RAT, è stato utilizzato da attori minacciosi di lingua cinese sia per spionaggio che per crimini informatici per anni.

Caratteristiche di Noodle RAT

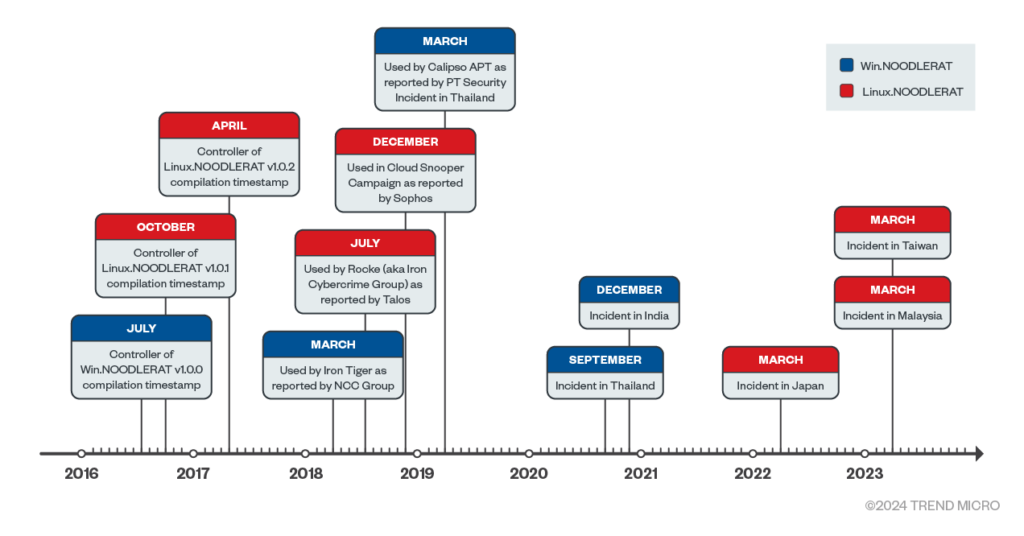

Classificato inizialmente come variante di Gh0st RAT e Rekoobe, Noodle RAT è un nuovo tipo di backdoor. Questo malware, noto anche come ANGRYREBEL e Nood RAT, è disponibile sia per sistemi Windows che Linux e si ritiene che sia in uso almeno dal luglio 2016.

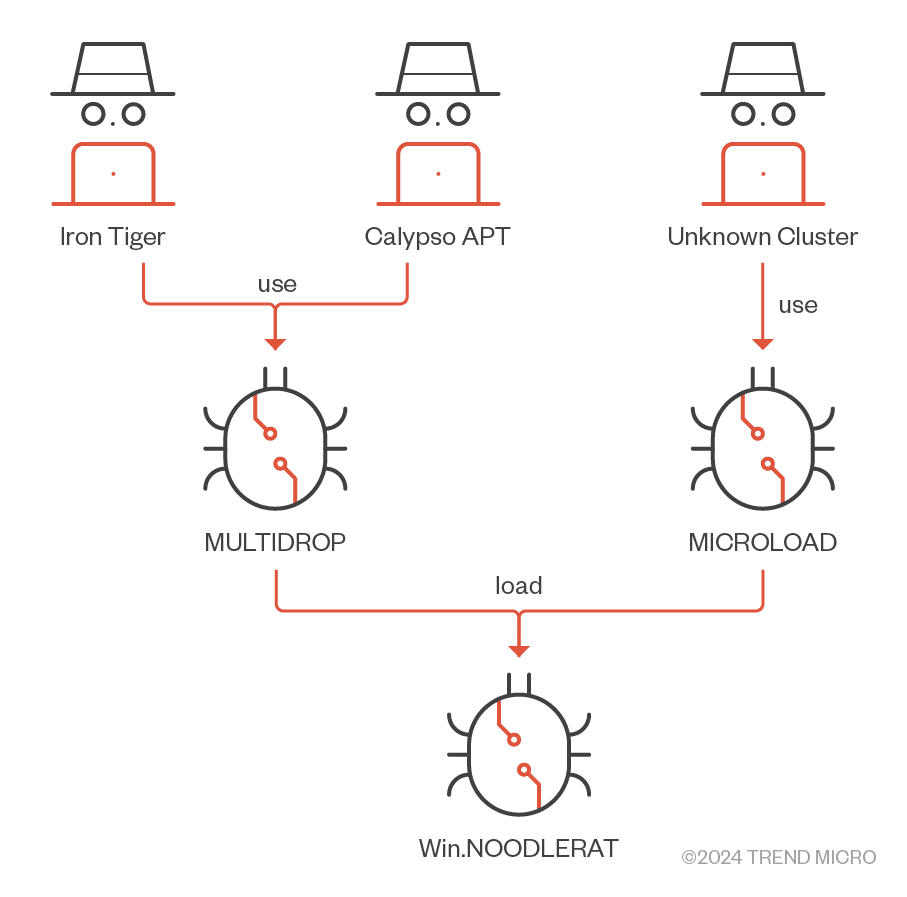

La versione per Windows di Noodle RAT è una backdoor modulare in memoria, utilizzata da gruppi di hacker come Iron Tiger e Calypso. Lanciato tramite un loader, supporta comandi per scaricare/caricare file, eseguire altri tipi di malware, funzionare come proxy TCP e persino autoeliminarsi. Sono stati osservati almeno due diversi tipi di loader, MULTIDROP e MICROLOAD, in attacchi mirati a Thailandia e India, rispettivamente.

Funzionalità della Versione Linux

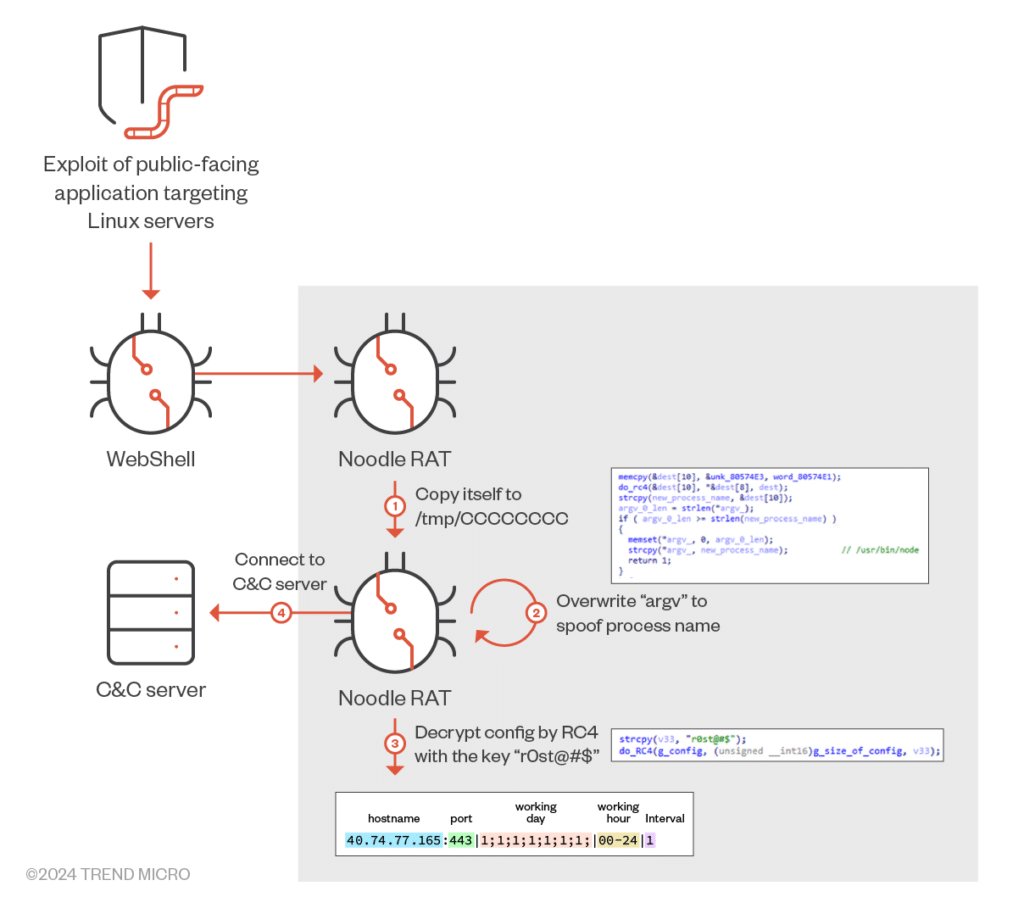

La controparte Linux di Noodle RAT è stata utilizzata da vari gruppi di cybercriminali e spionaggio legati alla Cina, come Rocke e Cloud Snooper. Questa versione è in grado di lanciare una shell inversa, scaricare/caricare file, pianificare esecuzioni e avviare tunneling SOCKS, sfruttando vulnerabilità note in applicazioni esposte pubblicamente per compromettere server Linux e installare una web shell per l’accesso remoto e la distribuzione di malware.

Analisi e prove

Le analisi mostrano che mentre Noodle RAT riutilizza vari plugin di Gh0st RAT e condivide parti del codice con Rekoobe, la backdoor è completamente nuova. Trend Micro ha avuto accesso a un pannello di controllo e un builder utilizzati per la variante Linux di Noodle RAT, con note di rilascio in cinese semplificato che indicano dettagli su correzioni di bug e miglioramenti, suggerendo che il malware è probabilmente sviluppato, mantenuto e venduto a clienti di interesse.

Questa ipotesi è supportata dalle perdite di I-Soon all’inizio dell’anno, che hanno evidenziato una vasta scena di hack-for-hire operante dalla Cina e i legami operativi tra aziende private e attori cyber sponsorizzati dallo stato cinese. Strumenti come Noodle RAT sono ritenuti il risultato di una complessa catena di approvvigionamento all’interno dell’ecosistema di spionaggio informatico cinese, dove vengono venduti e distribuiti su base commerciale a entità private e governative impegnate in attività malevoli sponsorizzate dallo stato.

Noodle RAT è probabilmente condiviso (o venduto) tra gruppi di lingua cinese, ed è stato sottovalutato per anni. Questo sviluppo arriva mentre il gruppo cinese legato a Mustang Panda è stato associato a una campagna di spear-phishing mirata a entità vietnamite, utilizzando esche a tema fiscale e educativo per distribuire file di collegamento di Windows (LNK) progettati per probabilmente installare il malware PlugX.