Sommario

MuddyWater, un gruppo di minaccia iraniano affiliato al Ministero dell’Intelligence e della Sicurezza (MOIS), ha significativamente aumentato le sue attività in Israele dall’inizio della guerra tra Israele e Hamas nell’ottobre 2023. Parallelamente, sono state segnalate attività contro obiettivi in Arabia Saudita, Turchia, Azerbaigian, India e Portogallo.

Principali scoperte

Aumento delle Attività: MuddyWater ha incrementato le sue operazioni di phishing utilizzando email compromesse di organizzazioni per distribuire strumenti di gestione remota legittimi come Atera Agent e Screen Connect.

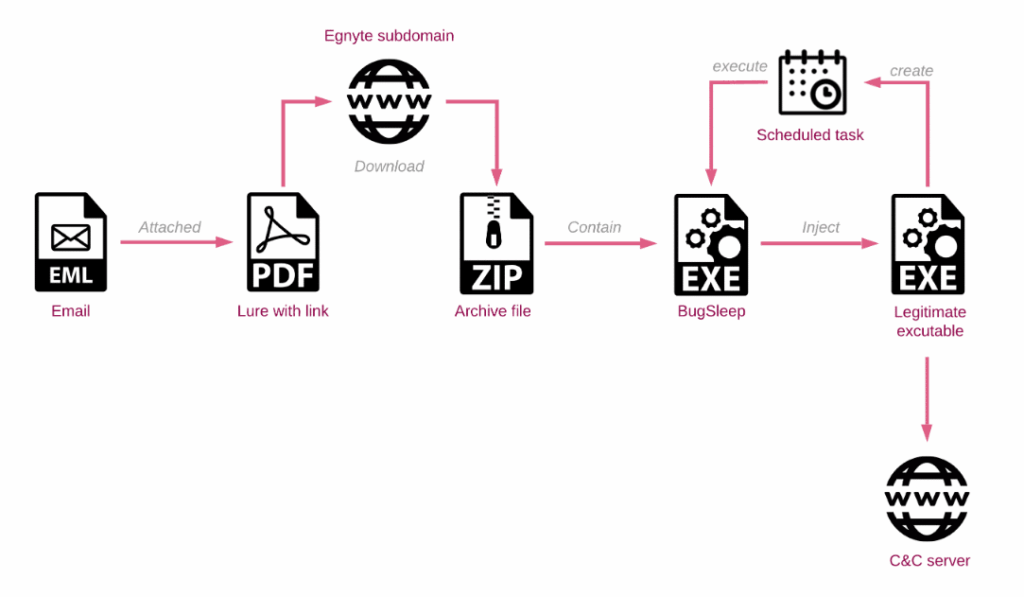

Nuovo Malware BugSleep: Recentemente, MuddyWater ha impiegato un nuovo backdoor personalizzato chiamato BugSleep per colpire le organizzazioni in Israele. Questo malware è progettato per eseguire comandi degli attaccanti e trasferire file tra la macchina compromessa e il server di comando e controllo (C&C).

Metodi di attacco

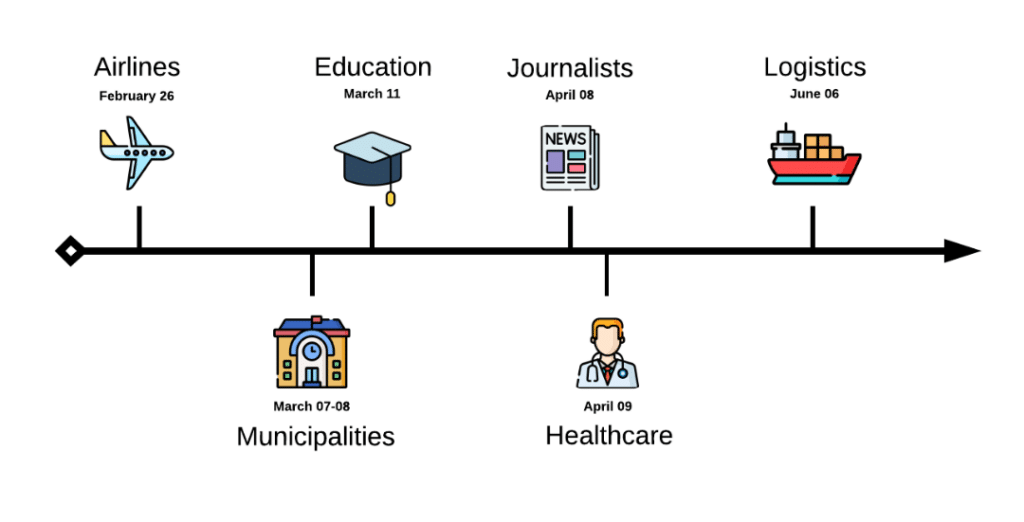

Le campagne di MuddyWater consistono solitamente nell’invio di numerose email di phishing a una vasta gamma di obiettivi utilizzando account email compromessi. Le esche di phishing sono indirizzate a settori specifici come le municipalità israeliane, le compagnie aeree, le agenzie di viaggio e i giornalisti.

Dettagli Tecnici di BugSleep

BugSleep è un malware che utilizza l’API Sleep per evadere i sistemi sandbox, carica le API necessarie e crea un mutex per decriptare la configurazione, che include l’indirizzo IP e la porta del server C&C. Il malware crea un’attività pianificata per garantire la persistenza e comunica con il server C&C utilizzando una crittografia semplice.

Funzionalità del malware

BugSleep è in grado di:

- Inviare file al server C&C

- Scrivere contenuti su file

- Eseguire comandi tramite il pipe cmd

- Aggiornare il timeout di ricezione

- Fermare la comunicazione

- Eliminare l’attività di persistenza

- Verificare lo stato dell’attività di persistenza

- Creare l’attività di persistenza

- Eseguire un “ping” per verificare la connessione

Tecniche di evasione

BugSleep utilizza varie tecniche di evasione per evitare il rilevamento da parte delle soluzioni di Endpoint Detection and Response (EDR). Ad esempio, abilita il flag MicrosoftSignedOnly per impedire il caricamento di immagini non firmate da Microsoft e il flag ProhibitDynamicCode per prevenire la generazione di codice dinamico.

L’attività crescente di MuddyWater in Medio Oriente, in particolare in Israele, evidenzia la natura persistente di questi attaccanti che continuano a colpire una vasta gamma di settori nella regione come fa notare CheckPoint. L’uso costante di campagne di phishing, ora con l’inclusione di un backdoor personalizzato come BugSleep, segna uno sviluppo significativo nelle loro tecniche, tattiche e procedure.