Sommario

Le industrie bancarie e logistiche stanno affrontando un’ondata di attacchi da una variante rielaborata del malware noto come Chaes. Questa nuova incarnazione, completamente riscritta in Python, mostra una riduzione significativa dei tassi di rilevamento da parte dei sistemi di difesa tradizionali. In questo articolo, esploreremo le trasformazioni significative e le potenzialità ampliate di questa minaccia emergente, con un focus particolare sulle sue funzionalità e sulle tecniche di attacco impiegate.

Origini e evoluzione del malware Chaes

Emergendo per la prima volta nel 2020, il malware Chaes mira principalmente ai clienti dell’e-commerce in America Latina, in particolare in Brasile, con l’obiettivo di rubare informazioni finanziarie sensibili. Nel corso degli anni, ha subito diverse trasformazioni, con gli attori minacciosi dietro l’operazione, noti come Lucifer, che hanno compromesso oltre 800 siti web WordPress per diffondere il malware Chaes tra gli utenti di diverse piattaforme note.

Funzionalità e tecniche di attacco della nuova variante

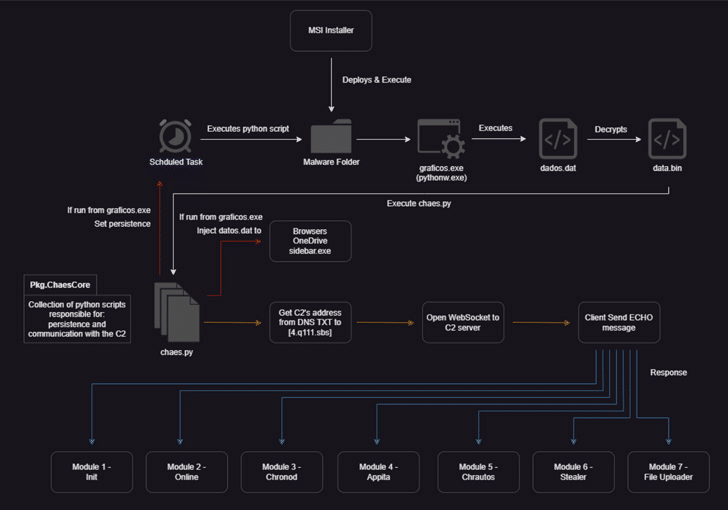

La più recente iterazione del malware, denominata Chae$ 4, presenta “trasformazioni significative e miglioramenti”, inclusa una gamma più ampia di servizi bersaglio per il furto di credenziali e funzionalità clipper. Nonostante le modifiche nell’architettura del malware, il meccanismo di consegna generale rimane invariato, con potenziali vittime che incontrano un messaggio pop-up su siti web compromessi che li induce a scaricare un installer per Java Runtime o una soluzione antivirus, innescando il rilascio di un file MSI maligno. Questo file, a sua volta, avvia un modulo orchestratore primario noto come ChaesCore, che stabilisce un canale di comunicazione con il server di comando e controllo per facilitare ulteriori attività post-compromissione e furto di dati.

Moduli e funzionalità del malware Chaes

Il malware Chaes è dotato di diversi moduli che facilitano una vasta gamma di attività malevole, tra cui:

- Init: raccoglie informazioni dettagliate sul sistema.

- Online: funge da beacon per trasmettere un messaggio agli attaccanti, indicando che il malware è attivo sul sistema.

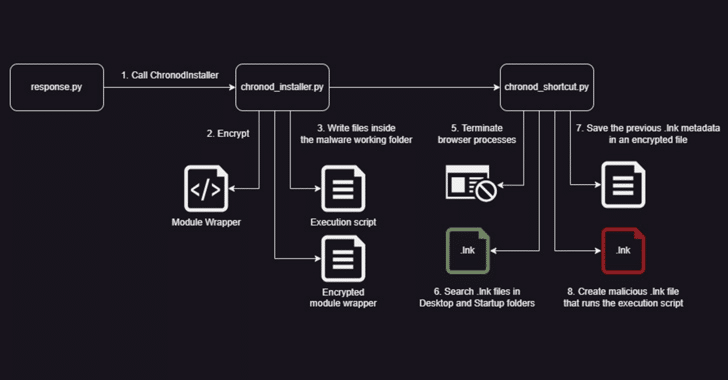

- Chronod: ruba le credenziali di accesso inserite nei browser web e intercetta i trasferimenti di pagamento in BTC, ETH e PIX.

- Appita: un modulo progettato specificamente per bersagliare l’app desktop di Itaú Unibanco.

- Chrautos: una versione aggiornata che si concentra sulla raccolta di dati da Mercado Libre, Mercado Pago e WhatsApp.

- Stealer: una variante migliorata che saccheggia dati delle carte di credito, cookies e altre informazioni memorizzate nei browser web.

- File uploader: carica dati relativi all’estensione Chrome di MetaMask.

Persistenza e comunicazione con il server C2

La persistenza sul host viene ottenuta attraverso un compito pianificato, mentre le comunicazioni con il server C2 avvengono tramite WebSockets, con l’implant che rimane in un ciclo infinito in attesa di ulteriori istruzioni dal server remoto. Questa nuova variante del malware mette in evidenza le motivazioni finanziarie degli attaccanti, con un focus particolare sul targeting dei trasferimenti di criptovalute e dei pagamenti istantanei tramite la piattaforma PIX del Brasile.