Sommario

Negli ultimi mesi, ricercatori di sicurezza hanno scoperto gravi vulnerabilità nei processori Apple Silicon, esponendo i dispositivi Mac, iPhone e iPad a nuovi attacchi side-channel. Tra le minacce più critiche troviamo FLOP e SLAP, due exploit che sfruttano errori nell’esecuzione speculativa dei processori Apple M2, M3 e A17, e iLeakage, un attacco che permette di rubare email e password da Safari e altri browser iOS.

Queste vulnerabilità rappresentano una minaccia concreta per la sicurezza degli utenti, poiché possono essere sfruttate da remoto attraverso un sito web malevolo, senza la necessità di installare malware. Analizziamo in dettaglio come funzionano questi attacchi e quali misure di mitigazione si possono adottare.

FLOP e SLAP: attacchi speculativi su Apple Silicon

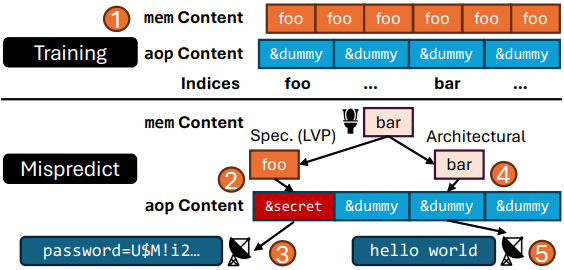

FLOP: False Load Output Prediction

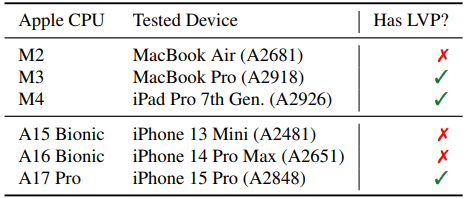

La vulnerabilità FLOP (False Load Output Prediction) è presente nei processori Apple M3, M4 e A17. L’attacco sfrutta il sistema di predizione dei dati in memoria, che anticipa quali valori verranno letti e li carica preventivamente per velocizzare l’elaborazione. Se la predizione è errata, il processore utilizza dati falsi temporanei, che possono essere intercettati dagli attaccanti tramite un attacco side-channel.

I ricercatori hanno dimostrato che, attraverso FLOP, è possibile:

- Evadere il sandbox di Safari e leggere dati di altre pagine aperte nel browser.

- Rubare informazioni sensibili da Gmail e iCloud, tra cui oggetto e mittente delle email.

- Recuperare cronologia e posizione di Google Maps e informazioni sugli eventi di iCloud Calendar.

L’attacco avviene tramite un semplice codice JavaScript all’interno di una pagina web compromessa.

SLAP: Speculative Load Address Prediction

L’attacco SLAP (Speculative Load Address Prediction) riguarda principalmente i processori Apple M2 e A15. A differenza di FLOP, SLAP non predice i dati in memoria, ma quale indirizzo di memoria verrà utilizzato successivamente. Un attaccante può manipolare questa predizione e forzare il processore a leggere dati riservati.

Utilizzando SLAP, i ricercatori hanno dimostrato la possibilità di:

- Rubare dati delle caselle di posta Gmail e Amazon, inclusi ordini e cronologia di navigazione.

- Accedere ai dettagli di Reddit e altre piattaforme, esponendo informazioni personali degli utenti.

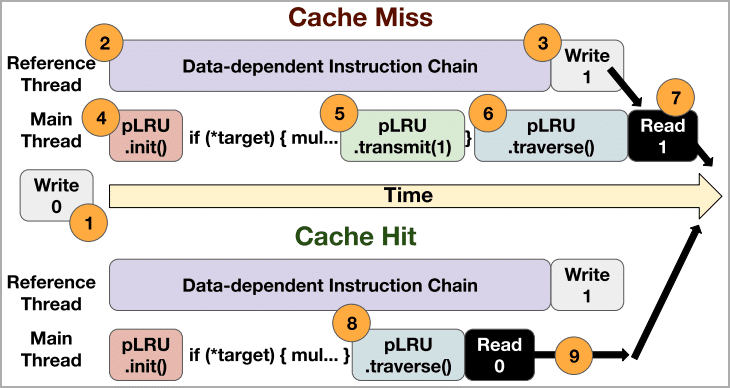

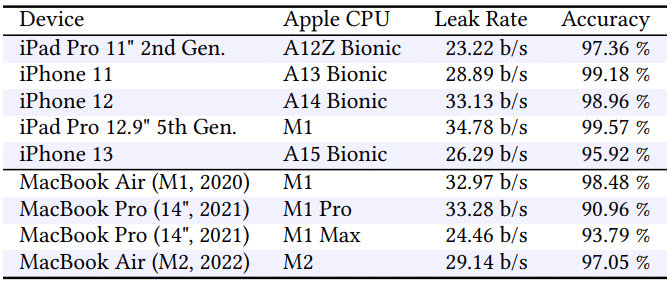

iLeakage: furto di password ed email su Safari

Oltre agli attacchi FLOP e SLAP, i ricercatori hanno identificato una vulnerabilità critica chiamata iLeakage, che consente di rubare password e email salvate nei browser Safari e Chrome per iOS.

Come funziona iLeakage

iLeakage sfrutta le tecniche di esecuzione speculativa per estrarre dati direttamente dalla memoria di Safari, aggirando le protezioni normalmente implementate dai browser. Il codice malevolo, scritto in JavaScript e WebAssembly, può essere eseguito all’interno di una pagina web senza bisogno di autorizzazioni speciali.

I ricercatori hanno dimostrato la capacità di iLeakage di:

- Rubare password da LastPass e altri gestori di password integrati nel browser.

- Recuperare email, cronologia di navigazione e messaggi di Gmail e YouTube.

- Accedere a dati di login memorizzati automaticamente nei form di Safari.

L’attacco è particolarmente pericoloso perché è invisibile all’utente e non lascia tracce nel sistema operativo o nei log di sicurezza.

Quali dispositivi sono vulnerabili?

Gli attacchi FLOP, SLAP e iLeakage riguardano tutti i dispositivi Apple rilasciati dal 2020 in poi, inclusi:

- Mac con chip M1, M2, M3 e versioni successive.

- iPhone con A14, A15, A16 e A17 Pro.

- iPad con processori Apple Silicon.

Apple ha confermato la vulnerabilità, ma ha dichiarato che al momento non esistono exploit attivi noti in natura.

Come proteggersi?

In attesa di una patch ufficiale da parte di Apple, gli esperti di sicurezza suggeriscono alcune misure per mitigare il rischio di exploit:

- Disattivare JavaScript nei browser Safari e Chrome per iOS.

- Su Safari, è possibile farlo da Impostazioni > Safari > Avanzate > JavaScript (disattivare).

- Su Chrome, non è disponibile un’opzione nativa, ma si possono usare estensioni di terze parti su macOS.

- Abilitare le impostazioni avanzate di sicurezza in Safari.

- Aprire il Terminale e digitare il comando:

defaults write com.apple.Safari IncludeInternalDebugMenu 1 - Andare su Safari > Debug > WebKit Internal Features.

- Attivare l’opzione “Swap Processes on Cross-Site Window Open” per aumentare l’isolamento dei siti web.

- Aprire il Terminale e digitare il comando:

- Evitare di visitare siti web sconosciuti o sospetti fino al rilascio di una patch.

- Mantenere i dispositivi Apple aggiornati all’ultima versione di iOS e macOS, poiché Apple sta lavorando a correzioni.

Le vulnerabilità FLOP, SLAP e iLeakage dimostrano che gli attacchi side-channel su Apple Silicon sono una minaccia concreta, capace di compromettere la sicurezza di milioni di dispositivi. Anche se Apple ha minimizzato il rischio immediato, la possibilità di eseguire attacchi tramite JavaScript nei browser rappresenta un pericolo significativo per la privacy degli utenti.

In attesa di patch ufficiali, la soluzione migliore è disattivare JavaScript nei browser e adottare misure di sicurezza avanzate per mitigare il rischio di compromissione.