Sommario

Il gruppo di ricerca di Securonix ha recentemente individuato Obscure#Bat, una nuova minaccia informatica che sfrutta tecniche di ingegneria sociale per indurre le vittime a eseguire script batch altamente offuscati, con l’obiettivo finale di installare un rootkit user-mode furtivo. Questo malware utilizza meccanismi avanzati di evasione e persistenza, rendendosi particolarmente difficile da individuare e rimuovere.

Una catena d’infezione sofisticata

L’attacco inizia con la distribuzione di file batch infetti attraverso due principali vettori: siti web malevoli che imitano pagine legittime e software contraffatti. Gli utenti vengono ingannati con falsi CAPTCHA, che in realtà copiano codice malevolo negli appunti e istruiscono la vittima a eseguirlo manualmente tramite il comando “Esegui” di Windows.

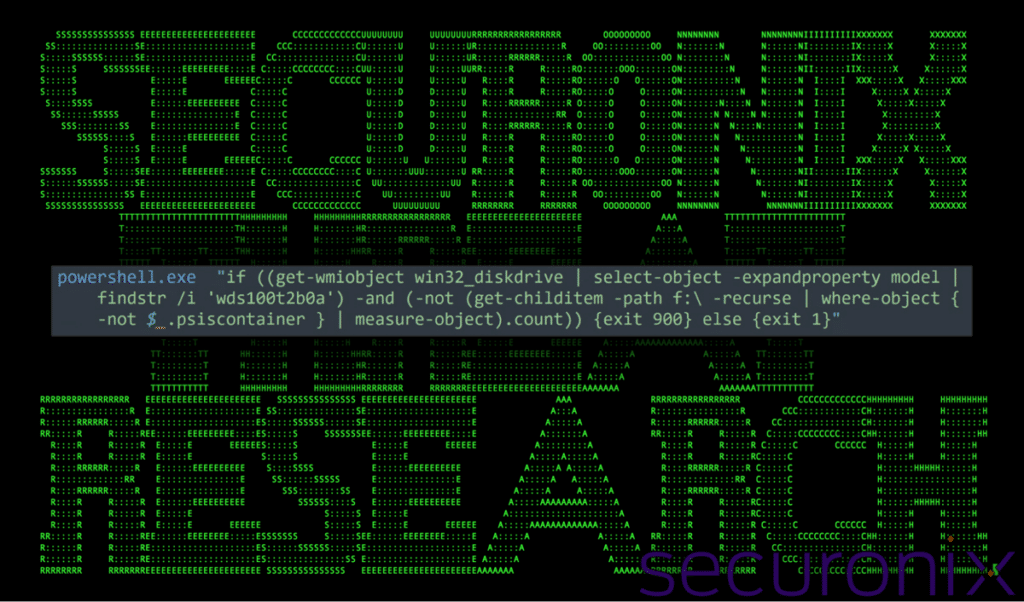

Una volta avviato, lo script batch esegue una serie di comandi PowerShell offuscati, che decifrano e attivano il payload principale. Questo codice:

- Scrive dati malevoli nel registro di sistema per garantire la persistenza.

- Nasconde file, processi e chiavi di registro sfruttando tecniche di API hooking.

- Installa un driver fasullo per ottenere privilegi elevati nel sistema operativo.

- Si autodistrugge per eliminare ogni traccia evidente della sua presenza.

Il ruolo del rootkit user-mode

Il cuore della minaccia risiede in un rootkit user-mode identificato come una variante modificata di r77 rootkit. Questo software malevolo sfrutta tecniche avanzate per occultare file, processi e chiavi di registro, rendendosi invisibile agli strumenti di diagnostica tradizionali come Task Manager ed Esplora risorse.

Per garantire la persistenza, il malware inietta codice direttamente nei processi di sistema, sfruttando vulnerabilità nelle API di Windows. Inoltre, modifica voci di registro chiave e utilizza process injection per avviarsi automaticamente a ogni riavvio del sistema.

Evasione e persistenza

Uno degli aspetti più sofisticati di Obscure#Bat è la sua capacità di eludere le misure di sicurezza. L’attacco include diverse tecniche di offuscamento, tra cui:

- PowerShell heavily obfuscated, che utilizza funzioni come

.Replace()per nascondere comandi malevoli. - Scheduled tasks nascoste, che eseguono codice ogni volta che l’utente accede al sistema.

- Registry injection avanzata, che memorizza codice dannoso in voci del registro difficili da individuare con strumenti standard.

- Evasione di AMSI (Antimalware Scan Interface), che impedisce agli antivirus di rilevare il codice malevolo.

L’uso di questi stratagemmi consente a Obscure#Bat di rimanere attivo per lunghi periodi senza destare sospetti, aumentando così il potenziale impatto della sua infezione.

Analisi del payload e delle connessioni C2

Il malware comunica con server Command and Control (C2) per ricevere istruzioni e inviare dati rubati. Gli indirizzi IP e i domini utilizzati da Obscure#Bat cambiano frequentemente, rendendo difficile il loro blocco. L’analisi delle connessioni ha rivelato che il malware sfrutta porte non convenzionali per eludere i firewall e può stabilire comunicazioni crittografate per evitare il monitoraggio delle trasmissioni di dati.

Le informazioni sottratte includono credenziali di accesso, cronologia della clipboard e comandi eseguiti nel sistema infetto. Tutti questi dati vengono salvati in file criptati e nascosti nella directory %APPDATA%\Roaming, sfruttando il prefisso $nya- per evitare la rilevazione.

Un malware estremamente pericoloso

Obscure#Bat rappresenta una minaccia avanzata e altamente persistente, che sfrutta tecniche di evasione sofisticate per compromettere i sistemi senza lasciare tracce evidenti. Il suo utilizzo di rootkit user-mode, API hooking e registry injection lo rende particolarmente insidioso per gli utenti e difficile da neutralizzare con strumenti di sicurezza tradizionali.

Le aziende e gli utenti, secondo Securonix, devono adottare strategie di difesa proattive, tra cui il monitoraggio delle esecuzioni di PowerShell, il blocco delle attività sospette nei registri di sistema e l’uso di strumenti di rilevamento avanzato basati su comportamenti anomali piuttosto che su semplici firme di malware.