Sommario

Circa 100.000 sistemi di controllo industriale (ICS) sono stati trovati sul web pubblico, esposti agli attacchi di chi cerca vulnerabilità e a rischio di accesso non autorizzato. Tra questi ci sono reti elettriche, sistemi semaforici, sistemi di sicurezza e di approvvigionamento idrico.

Dettagli dell’esposizione

Gli ICS esposti includono unità (sensori, attuatori, interruttori, sistemi di gestione degli edifici e indicatori automatici di serbatoio) per sistemi di infrastrutture critiche. La società di cybersecurity BitSight ha segnalato la minaccia dopo aver identificato il problema in diversi settori, influenzando molte aziende Fortune 1000 in 96 paesi.

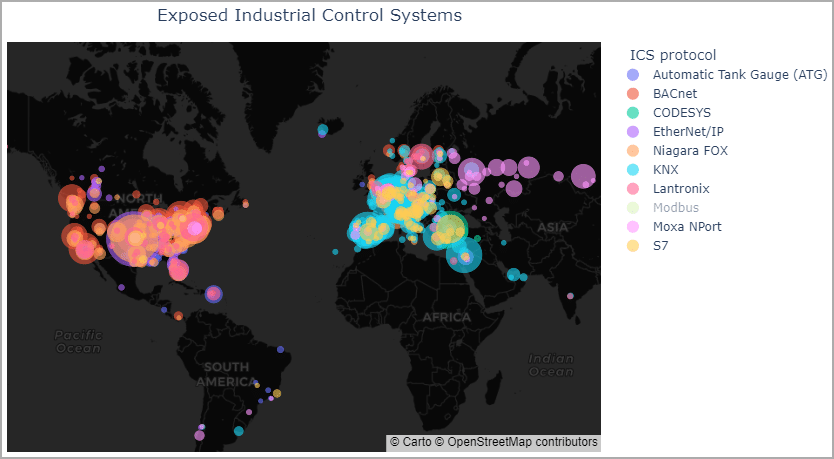

BitSight ha dichiarato a BleepingComputer che i suoi analisti hanno potuto raccogliere dati da scansioni su larga scala dell’intero spazio degli indirizzi IP, permettendo loro di identificare diversi protocolli e di determinare il tipo di sistema a ogni indirizzo.

Scala del problema

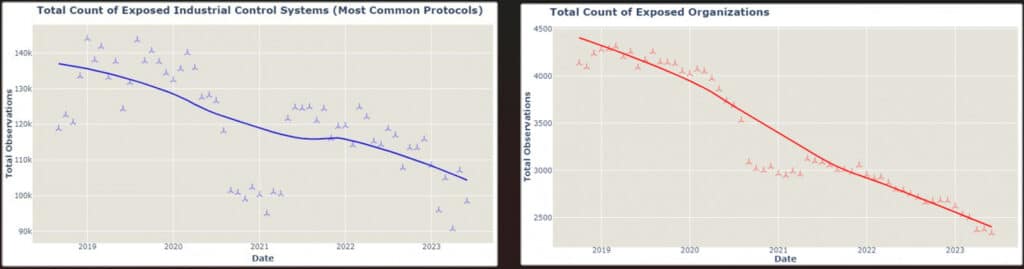

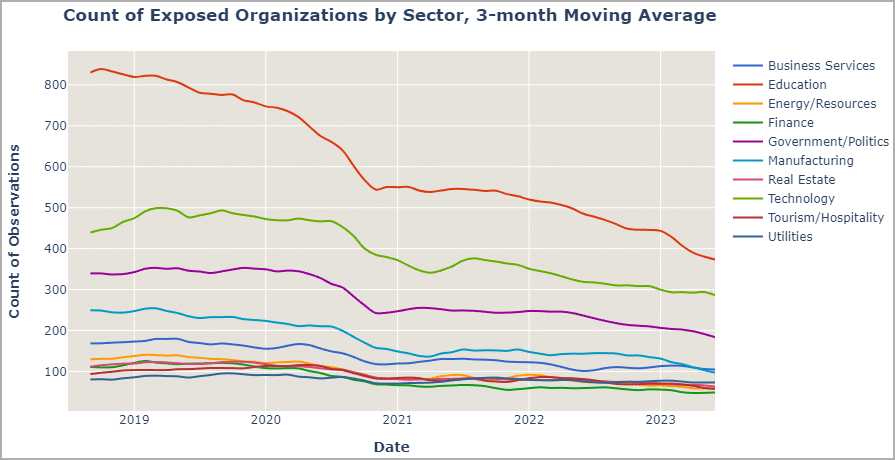

BitSight riferisce che i dati mostrano un miglioramento anno dopo anno, con il numero di dispositivi esposti in calo dal 2019. I paesi più esposti in termini di numero di organizzazioni con almeno un ICS esposto sono: Stati Uniti, Canada, Italia, Regno Unito, Francia, Paesi Bassi, Germania, Spagna, Polonia e Svezia. Per quanto riguarda i settori meno sicuri in termini di sicurezza ICS, spiccano Educazione, Tecnologia, Governo, Servizi alle imprese, Manifattura, Utilities, Immobiliare, Energia, Ospitalità e Finanza.

Valutazione del rischio

I sistemi industriali non sono esenti da vulnerabilità critiche. In precedenza, Kaspersky aveva stimato che circa il 20% di tutti gli ICS implementati fosse vulnerabile a gravi difetti. Ci sono molti casi di infezioni da malware da parte di hacker sponsorizzati da stati o attacchi informatici da parte di attori minacciosi opportunisti che prendono di mira gli ICS. Tuttavia, basandosi solo sui dati di BitSight, è difficile stimare quanti dei 100.000 ICS esposti siano sfruttabili e il livello di danno che gli hacker possono infliggere con un attacco.

Per garantire un accesso remoto sicuro ai Sistemi di Controllo Industriale, le organizzazioni dovrebbero implementare almeno misure di sicurezza di base come l’accesso VPN, l’autenticazione multi-fattore, il controllo degli accessi basato sui ruoli e la segmentazione della rete.