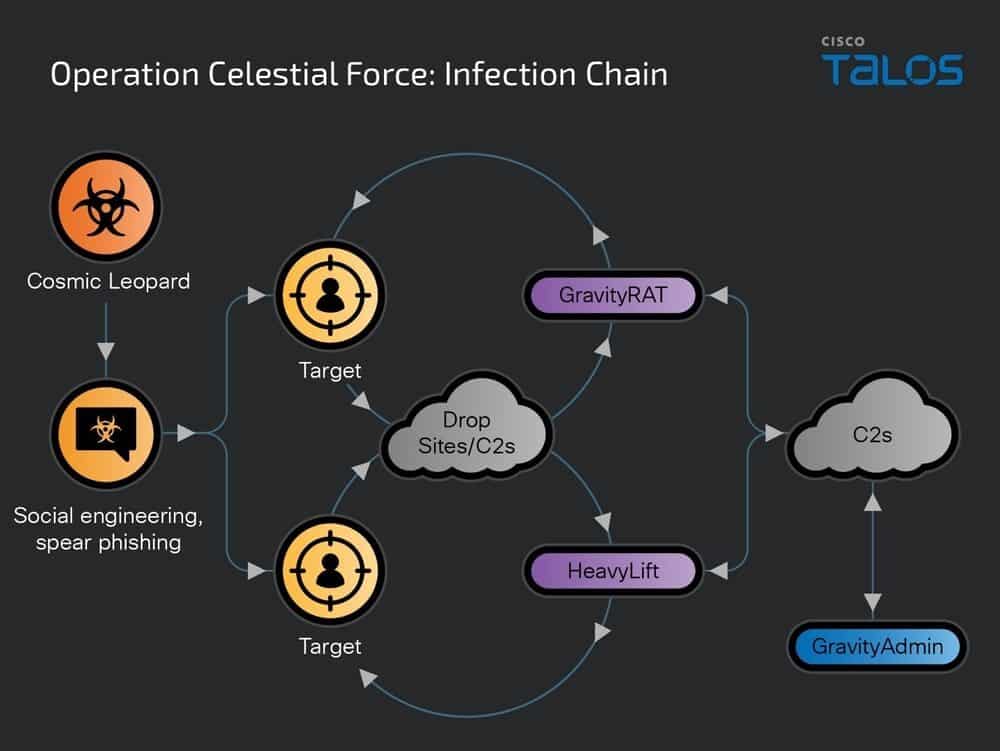

Cisco Talos ha recentemente svelato una nuova campagna di malware chiamata “Operazione Celestial Force”, attiva almeno dal 2018 e ancora in corso. Questa campagna utilizza principalmente due tipi di malware: GravityRAT, un malware per Android, e HeavyLift, un malware loader per Windows. Entrambi sono gestiti da un tool chiamato “GravityAdmin”.

Attori e obiettivi della Minaccia

L’operazione è attribuita con alta fiducia a un gruppo di attori di minacce pakistani chiamati “Cosmic Leopard”, focalizzati su attività di spionaggio e sorveglianza. Gli obiettivi principali sono entità e individui indiani, appartenenti a settori come difesa, governo e tecnologie correlate. L’uso di GravityRAT è stato inizialmente scoperto da Talos nel 2018, ma da allora il gruppo ha esteso il suo arsenale includendo versioni per Android e il malware HeavyLift.

Componenti dell’Operazione Celestial Force

GravityRAT: Un malware chiuso per Windows e Android, usato per spiare entità indiane.

HeavyLift: Un malware loader basato su Electron, distribuito tramite installatori malevoli per Windows.

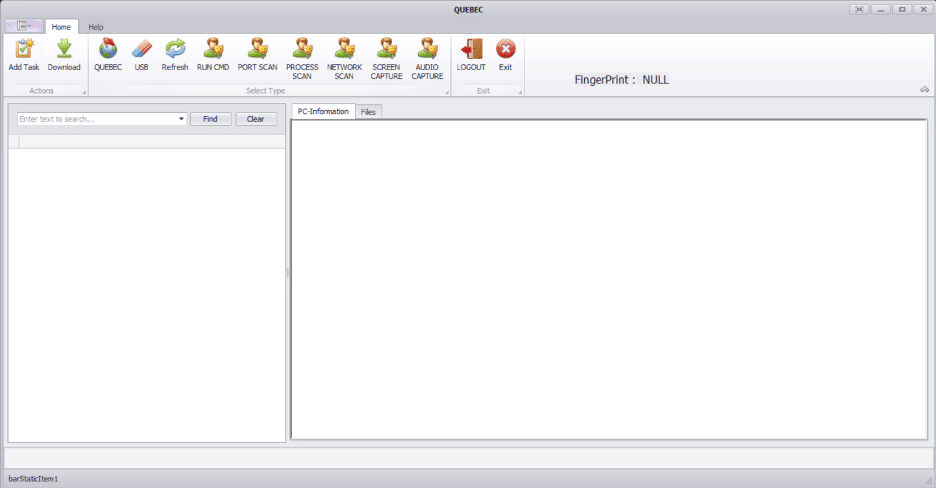

GravityAdmin: Uno strumento di amministrazione che connette ai server C2 di GravityRAT e HeavyLift, permettendo la gestione delle campagne di malware.

Tecniche di infezione

L’operazione utilizza principalmente due vettori di infezione: spear phishing e ingegneria sociale. Nel caso di spear phishing, i bersagli ricevono messaggi contenenti documenti malevoli che installano GravityRAT. L’ingegneria sociale, invece, coinvolge l’instaurazione di fiducia tramite social media per poi inviare link malevoli per scaricare il malware.

Varianti e funzionalità di GravityRAT

GravityRAT ha subito molteplici evoluzioni, includendo capacità avanzate come:

- Raccolta di informazioni sul dispositivo (IMEI, numero di telefono, modello, ecc.).

- Lettura e invio di SMS, file specifici e registri delle chiamate al server C2.

- Eliminazione di contatti, registri delle chiamate e file legati al malware.

Funzionamento di HeavyLift

HeavyLift inizia con un eseguibile mascherato da installatore legittimo, che installa un’applicazione desktop malevola basata su Electron. Questo malware raccoglie informazioni preliminari sul sistema e si registra con il server C2, per poi scaricare e installare ulteriori payload malevoli.

Meccanismi di Gestione e Pannelli di Controllo

I binari di GravityAdmin analizzati da Talos mostrano diverse versioni, ognuna con capacità specifiche per gestire campagne diverse, denominate con codici come “FOXTROT”, “CLOUDINFINITY” e “CHATICO”. Questi pannelli permettono di elencare i dispositivi infetti e di eseguire azioni malevoli.

L’operazione Celestial Force rappresenta una minaccia significativa per la sicurezza informatica, sfruttando malware avanzati per spionaggio e sorveglianza. Le organizzazioni devono adottare misure di sicurezza robuste per proteggersi da queste minacce, incluso l’uso di soluzioni di sicurezza che rilevano e bloccano attività sospette.