Sommario

Il 5 marzo 2025, il Dipartimento di Giustizia degli Stati Uniti ha svelato un’inchiesta penale contro dipendenti dell’azienda cinese I-SOON, accusata di aver orchestrato operazioni globali di spionaggio cibernetico attraverso il suo braccio operativo, il gruppo APT noto come FishMonger. L’indagine ha portato alla luce numerose campagne, una delle quali, avviata nel 2022, è stata battezzata Operation FishMedley da ESET, che ne ha effettuato un’approfondita analisi tecnica.

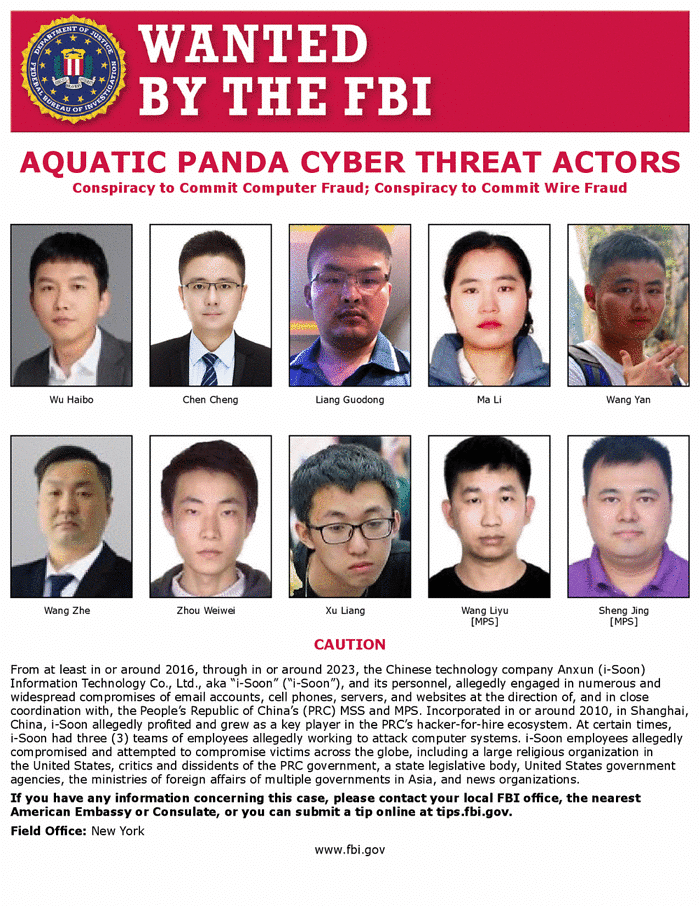

Chi è FishMonger (alias Earth Lusca, TAG-22, Aquatic Panda, Red Dev 10)

FishMonger è una minaccia persistente avanzata (APT) legata alla Cina e gestita direttamente da I-SOON. Originariamente confusa con il più noto Winnti Group, FishMonger è oggi riconosciuto come un’entità distinta con base operativa a Chengdu, nella provincia di Sichuan. Il gruppo è attivo da almeno il 2016 e utilizza un arsenale di strumenti riconducibili all’ecosistema APT cinese: ShadowPad, Spyder, SodaMaster, BIOPASS RAT, e Cobalt Strike, tra gli altri.

Target e vittime dell’operazione

L’operazione FishMedley ha compromesso almeno sette organizzazioni in Asia, Europa e Nord America nel corso del 2022. Le vittime includevano enti governativi, ONG, think tank e organizzazioni religiose.

Vittimologia (riassunto)

| Vittima | Paese | Settore | Data Compromissione |

|---|---|---|---|

| A | Taiwan | Governo | Gennaio 2022 |

| B | Ungheria | Organizzazione cattolica | Gennaio 2022 |

| C | Turchia | Non specificato | Febbraio 2022 |

| D | Thailandia | Governo | Marzo 2022 |

| E | USA | Carità cattolica globale | Aprile 2022 |

| F | USA | ONG attiva in Asia | Giugno 2022 |

| G | Francia | Think tank geopolitico | Ottobre 2022 |

Tecniche e strumenti utilizzati

Accesso iniziale e movimento laterale

Nella maggior parte dei casi, FishMonger ha compromesso le reti ottenendo credenziali privilegiate come account di dominio amministratore. In alcuni casi, si è registrata l’esecuzione di dump di memoria LSASS, salvataggio di hive di registro e uso di tool come Impacket per movimenti laterali. Tutto questo indica un elevato livello di accesso e abilità post-sfruttamento.

Implant principali e metodi di delivery

1. ShadowPad

Un backdoor modulare altamente avanzato e venduto privatamente, usato esclusivamente da gruppi cinesi. In FishMedley, era impacchettato con ScatterBee e spesso side-loaded da eseguibili legittimi (es. Bitdefender).

C&C osservato: api.googleauthenticatoronline[.]com (213.59.118.124)

2. Spyder

Un malware modulare, individuato in memoria, con caricatore cifrato tramite AES-CBC. Utilizzava server compromessi dell’organizzazione vittima come punto di staging.

C&C: 61.238.103[.]165, associato a domini tipo junlper[.]com.

3. SodaMaster

Un RAT che operava in memoria, delivery tramite DLL side-loading (es. libvlc.dll, DeElevator64.dll). Alcuni loader includevano anche password stealer per Firefox. Ogni vittima aveva C&C e chiavi RSA diverse.

4. RPipeCommander

Un impianto meno noto, osservato in un solo caso, che implementa una shell inversa via named pipe. Usava IoCompletionPort per il multithreading.

Strumenti ausiliari e tool di supporto

- sasetup.dll: filtro password malevolo per Windows, capace di loggare le modifiche delle password.

- fscan / nbtscan: per attività di scanning di rete e raccolta informazioni.

- dbxcli: client Dropbox usato per esfiltrare dati – spesso distribuito in un file

.ziptravestito da immagine.png.

Infrastruttura di Comando e Controllo (C&C)

| Tool | Indirizzo IP | Hosting Provider |

|---|---|---|

| ShadowPad | 213.59.118[.]124 | Stark Industries |

| Spyder | 61.238.103[.]165 | IRT-HKBN-HK |

| SodaMaster B | 162.33.178[.]23 | BL Networks |

| SodaMaster C | 78.141.202[.]70 | The Constant Company |

| SodaMaster F | 192.46.223[.]211 | Akamai Connected Cloud |

| SodaMaster G | 168.100.10[.]136 | BL Networks |

Persistenza e difesa contro l’evasione

Molti impianti erano resistenti al reboot, installati come servizi Windows (Netlock, MsKeyboardFiltersrv). L’uso di DLL side-loading, decifratura runtime, e process injection garantivano l’evasione da antivirus e EDR.

Tecniche MITRE ATT&CK osservate

- Persistence:

T1543.003– Creazione di servizi Windows - Execution:

T1059.001/.003– PowerShell e Command Shell - Defense Evasion:

T1574.002,T1140– Side-loading e decrittazione - Credential Access:

T1003.001/.002,T1556.002– LSASS, SAM, password filter - Lateral Movement:

T1021.002– Impacket su SMB - Command and Control:

T1095– Comunicazioni TCP/UDP raw

Operation FishMedley è un esempio emblematico di come un gruppo APT ben finanziato possa operare a lungo raggio sfruttando strumenti già noti, ma efficaci, e infrastrutture sofisticate. FishMonger mostra una netta continuità con le strategie di Winnti, mantenendo una struttura aziendale operativa, sede fisica (a Chengdu) e la capacità di adattarsi a nuovi ambienti geopolitici e tecnologici.

Nonostante la pubblicità negativa e l’indagine del DOJ, il gruppo continua a essere operativo, segno che operazioni di questo tipo sono tollerate – se non direttamente supportate – da entità governative.

Il futuro delle APT cinesi sembra puntare sempre più verso una integrazione verticale tra aziende contractor (come I-SOON) e i team di cyber-spionaggio. Questa struttura permette scalabilità, deniability e efficacia tecnica.