Le API Docker Engine pubblicamente accessibili sono ora nel mirino dei cybercriminali, che le utilizzano per creare un botnet DDoS chiamata OracleIV. Nate Bill e Matt Muir, ricercatori di Cado Security, hanno scoperto che gli attaccanti sfruttano configurazioni errate per distribuire un container Docker maligno, basato sull’immagine “oracleiv_latest”, che contiene malware Python compilato come eseguibile ELF.

L’attività dannosa inizia con una richiesta HTTP POST all’API di Docker per scaricare un’immagine malevola da Docker Hub. Questa immagine esegue uno script per recuperare un altro script shell, oracle.sh, da un server C&C. L’immagine “oracleiv_latest”, che si spaccia per un’immagine MySQL per Docker, è stata scaricata oltre 3.500 volte. Curiosamente, include anche istruzioni per recuperare un miner XMRig dallo stesso server, sebbene non ci siano prove di mining di criptovalute effettuato dal container falso. Lo script shell è progettato per eseguire attacchi DDoS, come slowloris, inondazioni SYN e UDP.

Le istanze Docker esposte sono diventate un obiettivo attraente per gli attacchi, spesso usate in campagne di cryptojacking. “Una volta individuato un endpoint valido, è semplice tirare un’immagine dannosa e lanciare un container per qualsiasi scopo”, hanno affermato i ricercatori. “Ospitare il container dannoso su Docker Hub facilita ulteriormente questo processo.”

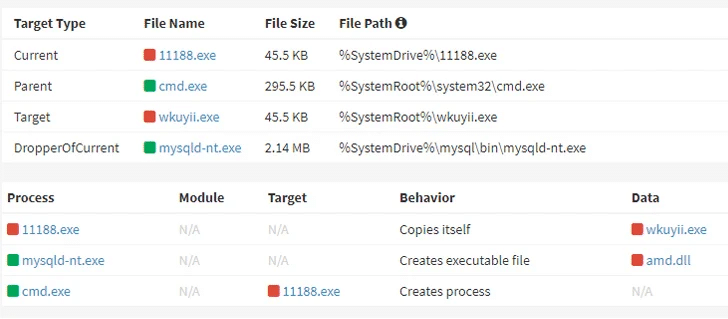

Non solo Docker, ma anche i server MySQL vulnerabili sono stati presi di mira da un altro malware botnet DDoS, Ddostf, secondo AhnLab Security Emergency Response Center (ASEC). “Ddostf si distingue per la sua capacità di connettersi a un nuovo indirizzo ricevuto dal server C&C ed eseguire comandi per un periodo determinato”, ha spiegato ASEC.

La situazione si complica con l’emergere di nuovi botnet DDoS come hailBot, kiraiBot e catDDoS, basati su Mirai, il cui codice sorgente è stato divulgato nel 2016. “Questi nuovi trojan introducono nuovi algoritmi di crittografia o si nascondono meglio modificando il processo di attivazione e progettando metodi di comunicazione più occulti”, ha rivelato NSFOCUS.

Un altro malware DDoS, XorDdos, ha fatto la sua riapparizione quest’anno, infettando dispositivi Linux e trasformandoli in “zombie” per attacchi DDoS. Palo Alto Networks Unit 42 ha rilevato che la campagna è iniziata a fine luglio 2023, raggiungendo il picco intorno al 12 agosto 2023. “Prima dell’infezione, gli aggressori hanno avviato un processo di scansione per identificare vulnerabilità nei loro obiettivi”, ha osservato l’azienda. “Per evitare il rilevamento, la minaccia si trasforma in un servizio di background indipendente dalla sessione utente corrente.”