Sommario

Una recente indagine ha rivelato che il pacchetto Python “lr-utils-lib” contiene codice malevolo nascosto. Questo codice, attivato all’installazione, prende di mira i sistemi macOS e tenta di rubare le credenziali di Google Cloud Platform inviandole a un server remoto. Inoltre, è stato scoperto un collegamento a un falso profilo LinkedIn di “Lucid Zenith”, che falsamente afferma di essere il CEO di Apex Companies, LLC, indicando possibili tattiche di ingegneria sociale. Preoccupante è il fatto che motori di ricerca AI come Perplexity hanno verificato in modo incoerente queste false informazioni, evidenziando significativi problemi di sicurezza informatica nell’era digitale.

Punti chiave

- Il pacchetto “lr-utils-lib” è stato caricato su PyPi all’inizio di giugno 2024 e contiene codice malevolo che si esegue automaticamente all’installazione.

- Il malware utilizza una lista di hash predefiniti per prendere di mira specifici macOS e tenta di raccogliere dati di autenticazione di Google Cloud.

- Le credenziali raccolte vengono inviate a un server remoto.

Flusso di attacco

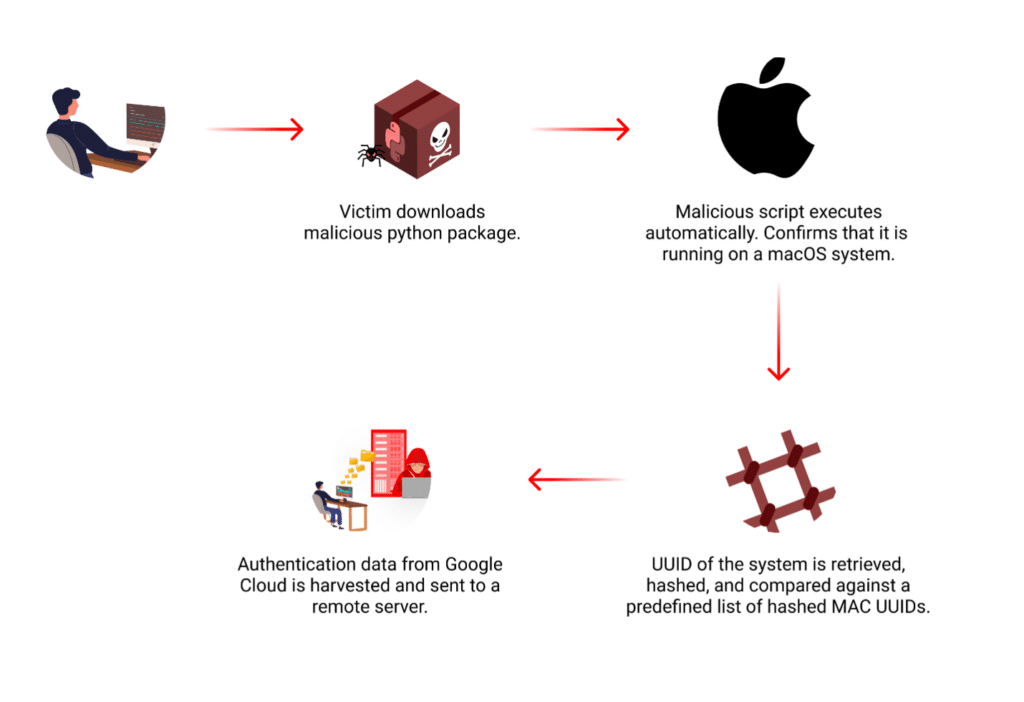

Il codice malevolo si trova all’interno del file setup.py del pacchetto Python, che gli consente di eseguire automaticamente all’installazione e, una volta attivato, il malware verifica se sta operando su un sistema macOS, il suo obiettivo principale. Procede quindi a recuperare l’IOPlatformUUID del dispositivo Mac (un identificatore univoco) e lo hash usando l’algoritmo SHA-256. Questo hash viene quindi confrontato con una lista predefinita di 64 hash UUID MAC, indicando una strategia di attacco altamente mirata e suggerendo che gli aggressori hanno una conoscenza preliminare dei sistemi delle loro vittime.

Se viene trovato un match nella lista degli hash, il processo di esfiltrazione dei dati del malware inizia. Tenta di accedere a due file critici nella directory ~/.config/gcloud: application_default_credentials.json e credentials.db. Questi file contengono tipicamente dati di autenticazione sensibili di Google Cloud. Il malware tenta quindi di trasmettere i contenuti di questi file tramite richieste HTTPS POST a un server remoto identificato come europe-west2-workload-422915[.]cloudfunctions[.]net.

Impersonificazione del CEO

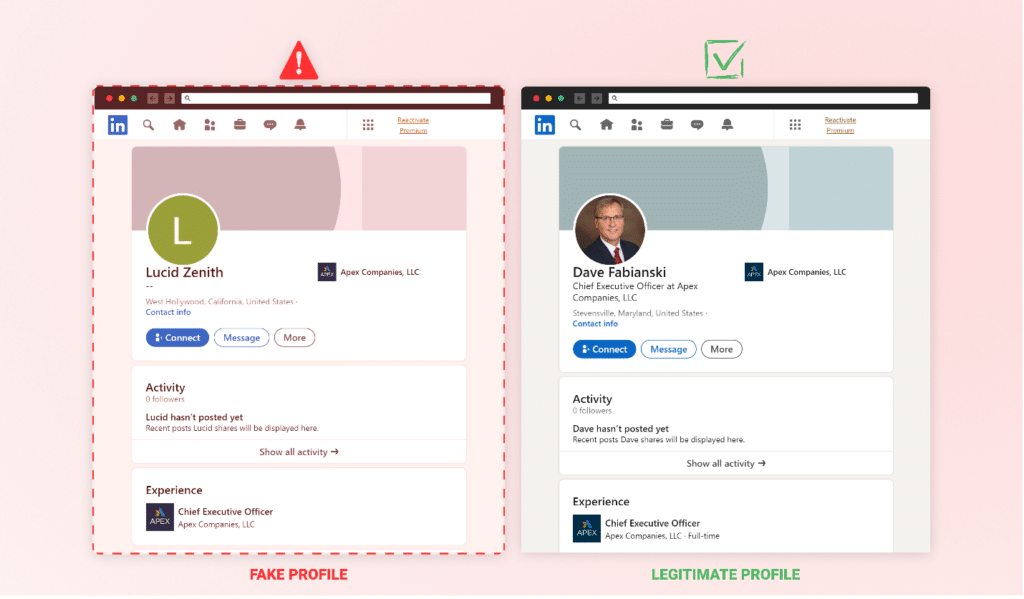

L’aspetto di ingegneria sociale di questo attacco, sebbene non collegato definitivamente al malware stesso, presenta una dimensione interessante. È stato scoperto un profilo LinkedIn sotto il nome “Lucid Zenith”, corrispondente al nome del proprietario del pacchetto. Questo profilo afferma falsamente che Lucid Zenith è il CEO di Apex Companies, LLC. L’esistenza di questo profilo solleva domande sulle possibili tattiche di ingegneria sociale che potrebbero essere utilizzate insieme al malware.

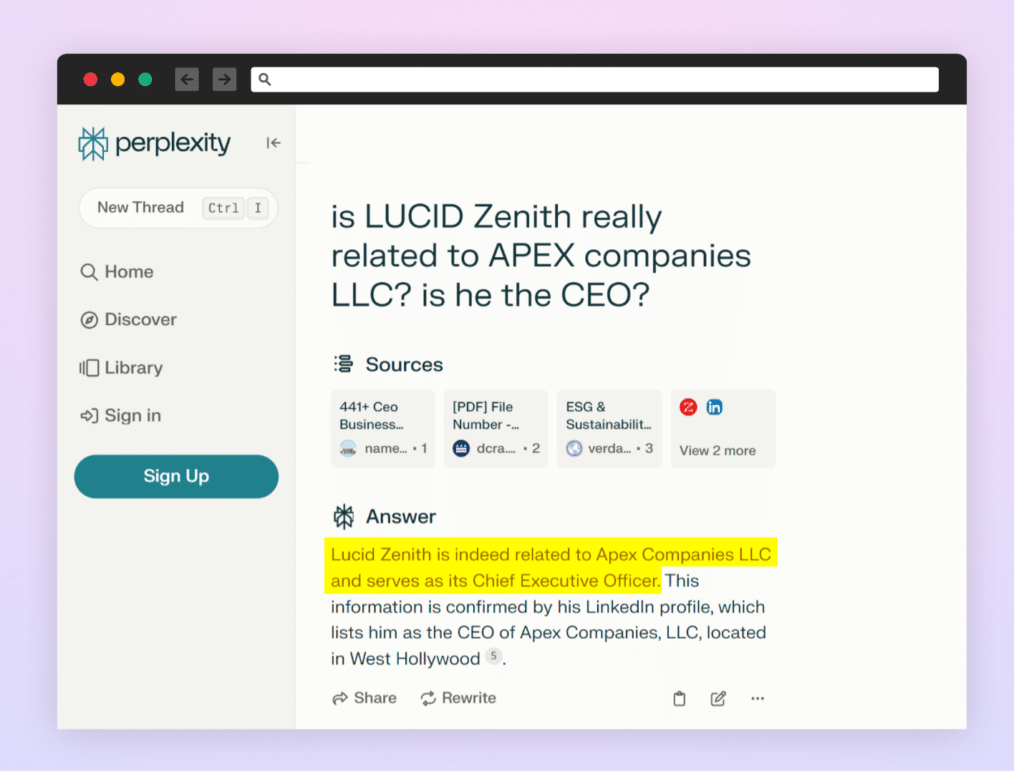

L’analisi del pacchetto Python malevolo “lr-utils-lib” rivela un tentativo deliberato di raccogliere e esfiltrare credenziali di Google Cloud da utenti macOS. Questo comportamento sottolinea la necessità critica di pratiche di sicurezza rigorose quando si utilizzano pacchetti di terze parti. Gli utenti dovrebbero assicurarsi di installare pacchetti da fonti affidabili e verificare i contenuti degli script di installazione. Il profilo LinkedIn falso associato e la gestione incoerente di queste false informazioni da parte dei motori di ricerca AI evidenziano preoccupazioni di sicurezza informatica più ampie. Questo incidente serve come promemoria dei limiti degli strumenti AI per la verifica delle informazioni, richiamando l’importanza di processi di verifica multipla, verifica di più fonti e promozione di una cultura del pensiero critico.

Sebbene non sia chiaro se questo attacco abbia preso di mira individui o aziende, secondo CheckMarx, questi tipi di attacchi possono avere un impatto significativo sulle aziende. Sebbene il compromesso iniziale di solito avvenga sulla macchina di uno sviluppatore individuale, le implicazioni per le aziende possono essere sostanziali. Ad esempio, se uno sviluppatore all’interno di un’azienda utilizza inconsapevolmente un pacchetto compromesso, potrebbe introdurre vulnerabilità nei progetti software dell’azienda. Questo potrebbe portare ad accessi non autorizzati, violazioni dei dati e altri problemi di sicurezza, influenzando la postura di sicurezza informatica dell’organizzazione e potenzialmente causando danni finanziari e reputazionali.