Sommario

Palo Alto Networks ha affrontato una vulnerabilità critica, identificata come CVE-2024-3400, che ha colpito il suo sistema operativo PAN-OS. Questa vulnerabilità è stata sfruttata da un attore di minaccia avanzato per eseguire comandi non autorizzati sui dispositivi compromessi.

Dettagli della Vulnerabilità

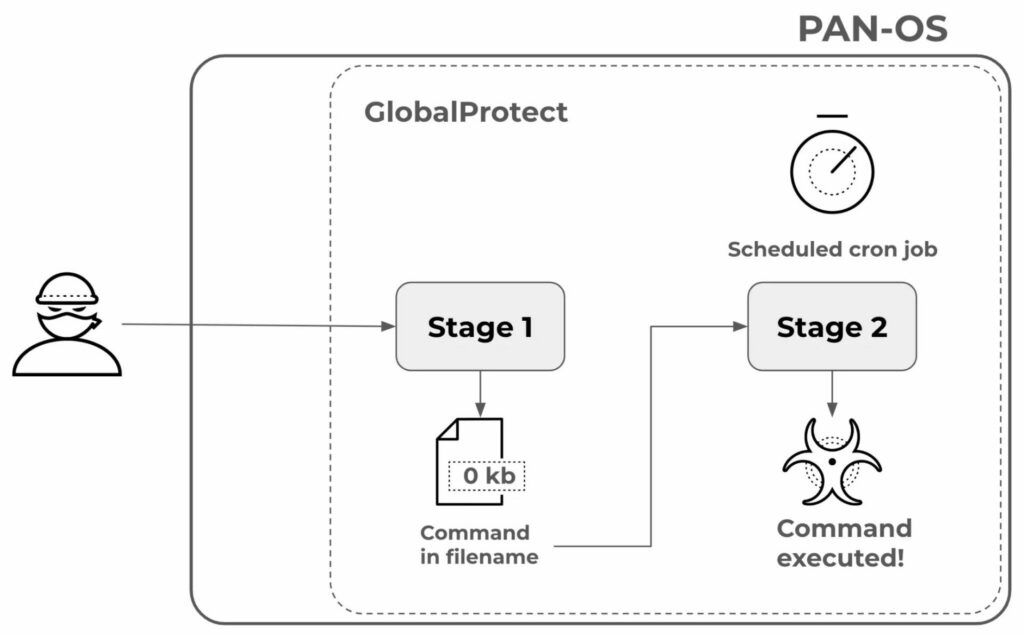

La vulnerabilità CVE-2024-3400 deriva dalla combinazione di due bug nel servizio GlobalProtect di PAN-OS. Il primo problema consentiva a un attaccante di archiviare un file vuoto con un nome di file scelto dall’attaccante senza una valida validazione dell’ID della sessione. Il secondo problema coinvolgeva l’uso di questi nomi di file, che l’attaccante poteva manipolare per eseguire comandi dannosi. Questa combinazione di bug permetteva l’esecuzione di comandi remoti non autenticati.

Azioni Immediate e Risposta

Subito dopo la scoperta della vulnerabilità, il team di Palo Alto Networks ha agito rapidamente, seguendo le migliori pratiche del settore e protocolli stabiliti per mitigare la minaccia. Entro 24 ore dalla conferma della vulnerabilità, sono state rilasciate misure di mitigazione che hanno bloccato gli attacchi conosciuti, proteggendo circa il 90% dei dispositivi suscettibili attivi.

Prevenzione all’Exploit

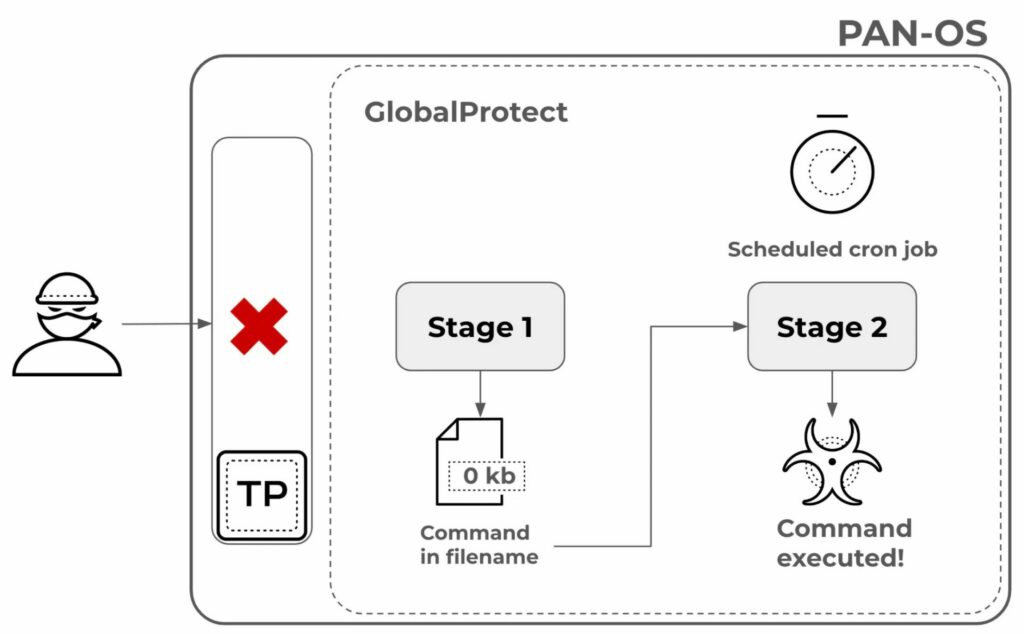

Un segno distintivo di Threat Prevention con ID minaccia 95187 è stato rilasciato il giorno successivo alla conferma della vulnerabilità, bloccando efficacemente tutti i pattern sospetti conosciuti e osservati nei session ID. Successivamente, sono stati rilasciati ulteriori ID di minaccia per ottimizzare e estendere le mitigazioni contro altri attacchi teorici.

Risultati delle Analisi Forensi

Le analisi forensi e le revisioni del codice hanno portato alla scoperta di metodi aggiuntivi di sfruttamento della vulnerabilità che non richiedevano l’abilitazione della telemetria sul dispositivo per realizzare un compromesso di successo. La correzione definitiva ha risolto i problemi nel codice che permettevano questa vulnerabilità di manifestarsi, attraverso una valida validazione degli ID di sessione e una riscrittura del codice che consentiva l’iniezione di comandi.

Impegno Continuativo e Supporto ai Clienti

Palo Alto Networks ha monitorato l’applicazione delle correzioni e delle mitigazioni, offrendo supporto proattivo ai clienti che non avevano ancora affrontato il problema. Inoltre, per aiutare i clienti a indagare su potenziali compromessi, Palo Alto ha ristrutturato il suo sistema di supporto per rilevare automaticamente le tracce di attività di minaccia nei file di supporto tecnico.

La risposta rapida e completa di Palo Alto Networks alla vulnerabilità PAN-OS CVE-2024-3400, qui maggiori dettagli, dimostra il suo impegno nel proteggere i suoi clienti da minacce avanzate e nel migliorare continuamente le sue pratiche di sicurezza per prevenire futuri attacchi.