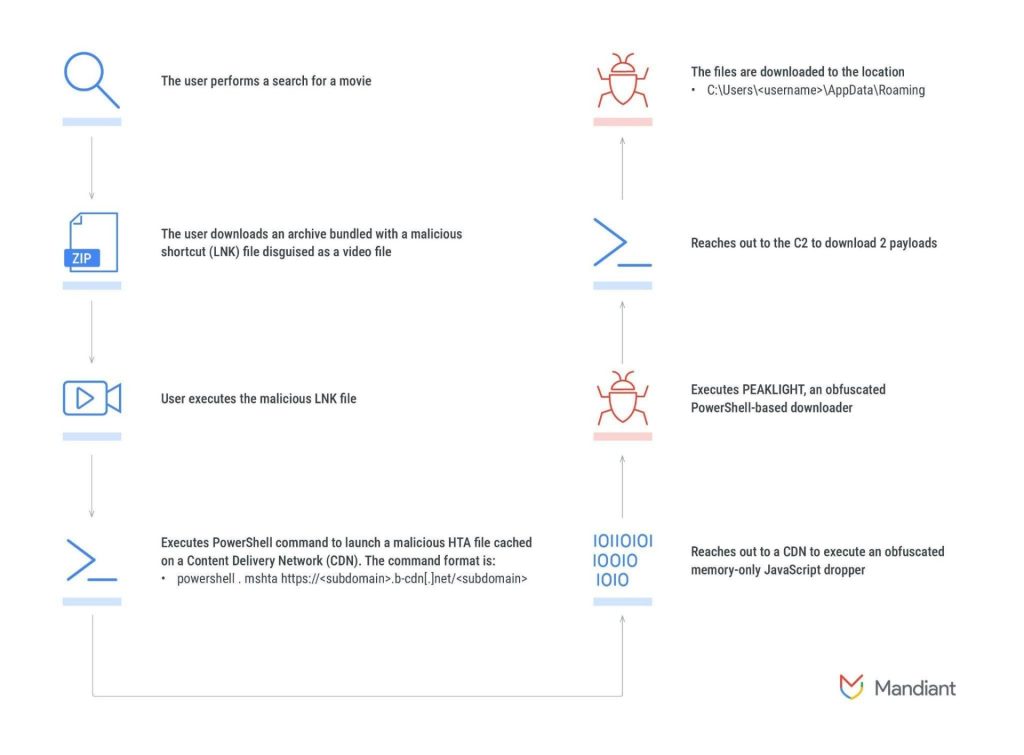

E’ stato scoperto un nuovo tipo di malware noto come PEAKLIGHT, che rappresenta una sfida significativa perchè questo file malevolo, sviluppato in PowerShell, è progettato per operare esclusivamente in memoria, rendendolo particolarmente difficile da rilevare e contrastare. PEAKLIGHT agisce come un downloader offuscato, verificando la presenza di file specifici e scaricando contenuti da una CDN remota se tali file non sono presenti sul sistema.

Come funziona PEAKLIGHT?

PEAKLIGHT utilizza una serie di tecniche avanzate per rimanere nascosto all’interno del sistema operativo Windows. Una delle sue caratteristiche distintive è la capacità di operare interamente in memoria, evitando la scrittura di file sul disco, che è uno dei metodi principali utilizzati dai software di sicurezza per rilevare malware. Questo approccio stealth impedisce anche il rilevamento tramite scansioni tradizionali basate su firma.

Il malware utilizza PowerShell, un potente strumento di scripting di Windows, per eseguire comandi e operazioni dannose. Tra le sue funzionalità principali, PEAKLIGHT può scrivere dati direttamente in memoria utilizzando metodi avanzati come [IO.File]::WriteAllBytes, decomprimere archivi in memoria con Expand-Archive, e scaricare dati da Internet con .DownloadData. Inoltre, stabilisce un livello di sicurezza per le connessioni di rete utilizzando [Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::TLS12, assicurandosi che le comunicazioni siano crittografate e meno suscettibili al rilevamento.

Difesa contro PEAKLIGHT

Rilevare e neutralizzare un malware che opera esclusivamente in memoria richiede strategie avanzate di sicurezza. I tradizionali software antivirus che si basano sul rilevamento di file e attività sul disco non sono sufficienti contro minacce come PEAKLIGHT. In risposta, Mandiant ha sviluppato una regola specifica per identificare le attività associate a PEAKLIGHT. Questa regola utilizza una combinazione di stringhe di rilevamento, che si concentrano su modelli e funzioni specifiche utilizzate dal malware, come l’uso di Expand-Archive e altri comandi PowerShell.

L’implementazione di tecnologie di sicurezza avanzate che possono monitorare e analizzare il comportamento dei processi in memoria è essenziale per difendersi da queste minacce. Strumenti di sicurezza come gli EDR (Endpoint Detection and Response) e i software di analisi del comportamento sono cruciali per identificare e rispondere a comportamenti sospetti in tempo reale.

PEAKLIGHT rappresenta un esempio sofisticato di malware progettato per eludere le difese tradizionali operando esclusivamente in memoria. Per le aziende, secondo Mandiant, è fondamentale aggiornare le proprie strategie di sicurezza per includere strumenti avanzati che possano rilevare e mitigare tali minacce. La costante evoluzione dei metodi di attacco sottolinea l’importanza di una difesa adattativa e proattiva nell’ecosistema della sicurezza informatica.