Sicurezza Informatica

Perchè è importante fare backup nel cloud?

Perchè è importante fare il backup nel cloud? Per non incorrere in danni irreversibili in un momento storico dove le attività criminali e statali puntano ai sistemi in nuvola

L’adozione sempre più diffusa del cloud computing ha portato con sé una serie di rischi e vulnerabilità che, se non affrontati adeguatamente, possono compromettere gravemente la sicurezza delle infrastrutture e dei dati aziendali, soprattutto se è assente un sistema di backup. La crescita esponenziale degli attacchi informatici diretti ai servizi cloud evidenzia la necessità di una maggiore consapevolezza e di misure di protezione avanzate.

Ddos, malware e cyber spionaggio: rischi nel cloud

Diversi casi recenti dimostrano la complessità delle minacce e la varietà degli attacchi che possono interessare questi ambienti digitali.

Un esempio significativo è rappresentato dall’attacco DDoS (Distributed Denial of Service) neutralizzato da Cloudflare, che ha raggiunto un volume impressionante di 3,8 Tbps. Questo tipo di attacco, che mira a sovraccaricare le risorse di un servizio cloud rendendolo inaccessibile agli utenti, dimostra come anche le piattaforme più consolidate siano vulnerabili a operazioni malevole di larga scala. L’intervento tempestivo e l’efficacia delle soluzioni di mitigazione sono fondamentali per prevenire disservizi estesi e danni reputazionali.

Oltre agli attacchi DDoS, un’altra minaccia in crescita è rappresentata dai ransomware mirati ai cloud ibridi, come dimostrato dall’aumento degli attacchi riconducibili alla campagna denominata Storm-0501. I ransomware rappresentano una forma di estorsione digitale particolarmente insidiosa, in quanto gli aggressori criptano i dati aziendali e richiedono un riscatto per ripristinare l’accesso. In contesti di cloud ibrido, la complessità della gestione dei dati e delle infrastrutture amplifica i rischi di attacco, poiché le aziende devono garantire la sicurezza non solo delle loro reti locali, ma anche delle piattaforme cloud esterne utilizzate.

Un altro aspetto critico riguarda la sicurezza dei repository e degli archivi di codice, come quelli ospitati su piattaforme come GitHub. La vulnerabilità dei repository cloud, spesso utilizzati per archiviare codice sorgente e altri asset digitali di grande valore, rappresenta un punto debole nelle strategie di sicurezza di molte organizzazioni. La compromissione di questi archivi può avere conseguenze gravi, poiché gli attaccanti possono accedere a informazioni sensibili, manipolare il codice o rubare proprietà intellettuale.

Infine, gli attacchi di spionaggio e l’uso di backdoor, come quella denominata “Gogra”, evidenziano la crescente sofisticazione delle minacce rivolte al cloud. Questi attacchi sono spesso mirati a organizzazioni specifiche e sfruttano vulnerabilità meno note per penetrare nei sistemi informatici e ottenere accesso ai dati. L’uso di backdoor consente agli aggressori di mantenere un accesso persistente alle infrastrutture cloud compromesse, con la possibilità di esfiltrare dati sensibili nel lungo periodo senza essere rilevati oppure di eseguire un attacco di tipo wiper che ne elimina definitivamente il contenuto.

Perchè è importante il backup nei sistemi cloud?

In questo contesto caratterizzato da rischi e vulnerabilità crescenti per le infrastrutture cloud, l’importanza di avere un software di backup del cloud è fondamentale e strategica. La presenza di un sistema di backup robusto e affidabile non solo consente di rispondere tempestivamente a situazioni di emergenza, ma rappresenta una delle misure di difesa più efficaci contro un’ampia gamma di minacce, tra cui attacchi ransomware, perdite di dati, malfunzionamenti tecnici, ed errori umani.

Ecco perché è cruciale disporre di un software di backup del cloud:

- Protezione contro gli attacchi ransomware: Come evidenziato dai casi di attacchi ransomware che prendono di mira i cloud ibridi, la possibilità di recuperare i dati da un backup sicuro è essenziale. Se i dati vengono criptati o danneggiati da un ransomware, un backup regolare e sicuro permette di ripristinare le informazioni senza dover pagare un riscatto o affrontare la perdita definitiva dei dati.

- Recupero rapido e ripristino in caso di disastri: Incidenti come attacchi DDoS, malfunzionamenti tecnici o corruzione dei dati possono rendere inaccessibili le informazioni nel cloud. Avere un backup regolare consente di ripristinare rapidamente l’operatività aziendale, minimizzando i tempi di inattività e garantendo la continuità delle attività. Questo è particolarmente importante per le organizzazioni che si affidano al cloud per operazioni critiche.

- Difesa contro errori umani: Non tutte le minacce provengono da attacchi esterni; spesso la perdita o la modifica involontaria dei dati è causata da errori umani. Un sistema di backup ben configurato permette di recuperare versioni precedenti dei file, riducendo i rischi associati a cancellazioni accidentali o modifiche errate.

- Sicurezza e conformità: Molte normative sulla privacy e la protezione dei dati richiedono che le aziende mantengano copie di backup sicure e aggiornate. Un software di backup per il cloud non solo aiuta a rispettare questi requisiti legali e normativi, ma garantisce anche che i dati siano conservati in modo sicuro e accessibile solo a persone autorizzate.

- Difesa contro vulnerabilità dei repository: Come visto nel caso delle vulnerabilità nei repository GitHub, gli attacchi ai repository di codice possono compromettere asset aziendali preziosi. Avere backup regolari di questi archivi consente di garantire l’integrità del codice sorgente e la possibilità di ripristinare eventuali dati danneggiati o rubati.

- Resilienza alle backdoor e alle attività di spionaggio: Nel caso di attacchi avanzati, come quelli che utilizzano backdoor per accedere al cloud e ai dati sensibili, un sistema di backup separato e sicuro permette di ripristinare i dati originali prima dell’attacco. Inoltre, una buona strategia di backup include anche la protezione dei dati di backup stessi, rendendoli inaccessibili a eventuali attaccanti che potrebbero voler eliminare le copie di sicurezza.

La presenza di un software di backup nel Cloud assicura la continuità delle attività, la protezione dei dati, e una resilienza efficace contro attacchi e incidenti di varia natura e senza un solido piano di ripristino delle proprie risorse, le aziende rischiano di subire perdite significative di dati, tempo, denaro, e reputazione.

Cloud provider: come garantirsi un backup nella propria nuvola?

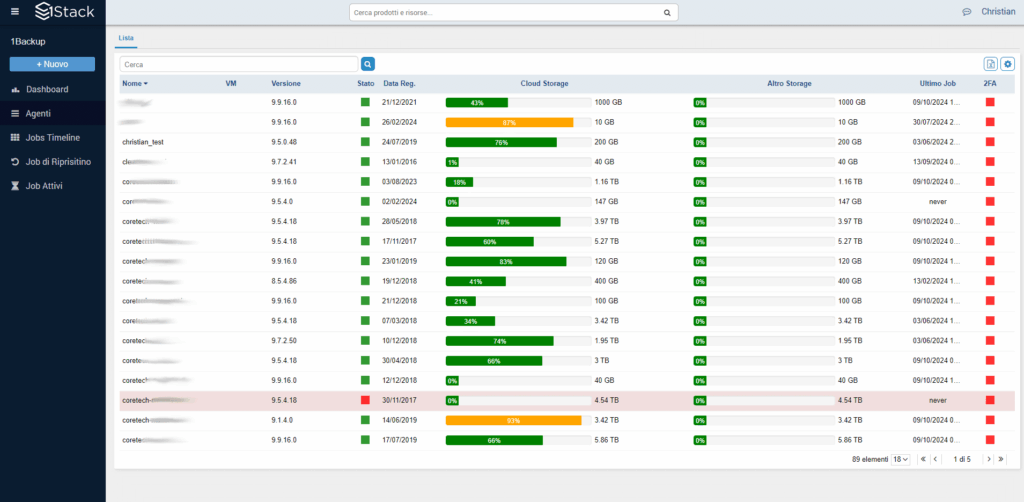

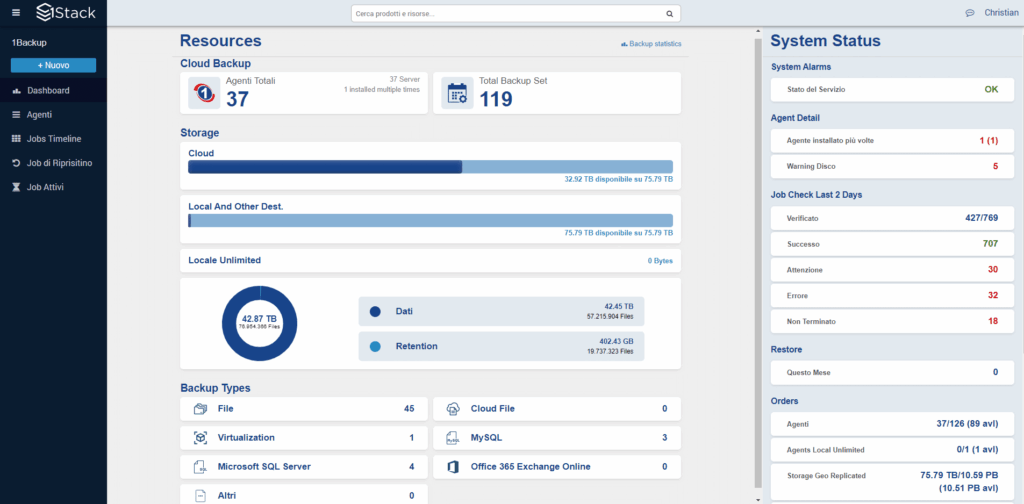

Aziende come CoreTech presentano soluzioni efficaci per garantire ai gestori dei cloud, o ai loro titolari, come 1Backup, testato da Matrice Digitale, che si distingue per alcune caratteristiche chiave ed è scalabile per le aziende di ogni dimensione.

Gestione centralizzata e protezione dei dati

Uno dei punti di forza di 1Backup è la sua capacità di gestire in modo centralizzato i backup di diversi dispositivi e server, garantendo un elevato livello di sicurezza dei dati. Il servizio consente di effettuare backup sicuri nel cloud con crittografia avanzata, sia durante il trasferimento dei dati sia durante il loro storage.

La compatibilità con un’ampia gamma di sistemi operativi e piattaforme – tra cui Windows, macOS, Linux, Hyper-V, VMware, e database SQL – offre alle aziende la possibilità di proteggere facilmente tutti i propri asset digitali, senza doversi preoccupare dei vincoli del sistema operativo o delle piattaforme in uso.

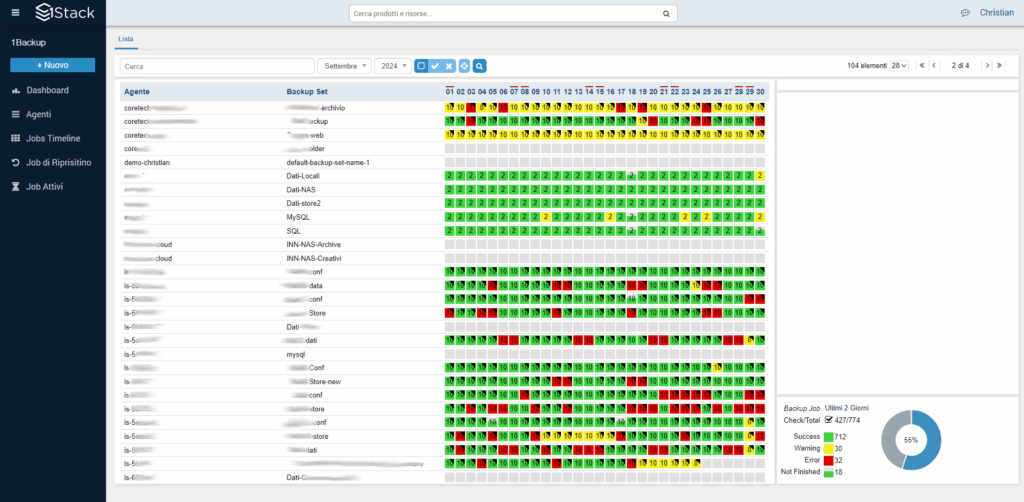

Backup automatico e ripristino efficiente

La pianificazione e l’automazione dei backup rappresentano un altro elemento di valore di questa soluzione. Grazie alla possibilità di programmare backup automatici in base alle esigenze aziendali, 1Backup permette di mantenere copie di sicurezza aggiornate senza interferire con le attività quotidiane. In caso di necessità, il ripristino dei dati è rapido e affidabile, consentendo di selezionare singoli file, cartelle o persino l’intero sistema, limitando al massimo i tempi di fermo e garantendo una continuità operativa efficace.

Crittografia e sicurezza avanzate

La protezione dei dati è una priorità assoluta, e in questo contesto, 1Backup mette in campo una crittografia di livello avanzato (AES-256). Questo garantisce che solo gli utenti autorizzati possano accedere alle informazioni memorizzate nel cloud, offrendo una barriera contro potenziali violazioni di sicurezza.

Monitoraggio in tempo reale e scalabilità

Per quanto riguarda il monitoraggio, Matrice Digitale ha verificato che 1Backup permette di verificare lo stato dei backup in tempo reale e offre report dettagliati e notifiche tempestive, semplificando la gestione da parte degli amministratori IT. Inoltre, il servizio è scalabile e flessibile, potendo adattarsi alle necessità di archiviazione e protezione dei dati delle aziende, indipendentemente dalle loro dimensioni o dalla complessità delle infrastrutture.

Soluzione adatta a provider di servizi e compliance normativa

Un aspetto interessante per i Managed Service Providers (MSP) e i fornitori di servizi IT è la gestione multi-tenant, che consente di controllare i backup di più clienti da un’unica console. Questo rende 1Backup una soluzione adatta non solo alle aziende che necessitano di proteggere i propri dati, ma anche a coloro che offrono servizi di backup a terzi.

Infine, con la sempre maggiore attenzione alle normative sulla protezione dei dati (come il GDPR), 1Backup rappresenta una soluzione capace di aiutare le organizzazioni a rispettare gli obblighi legali e normativi relativi alla sicurezza e alla riservatezza delle informazioni sensibili.