Sicurezza Informatica

Phishing-as-a-Service e vulnerabilità nei servizi Microsoft

Rockstar 2FA sfrutta piattaforme fidate per il phishing, mentre Microsoft risolve vulnerabilità critiche in servizi cloud e AI per proteggere utenti e aziende.

Gli attacchi informatici e le vulnerabilità tecnologiche continuano a rappresentare una sfida significativa, con l’emergere di piattaforme come Rockstar 2FA Phishing-as-a-Service (PaaS) e l’identificazione di exploit nei servizi Microsoft legati all’intelligenza artificiale e al cloud. Questi sviluppi evidenziano la necessità di misure di sicurezza rafforzate per proteggere aziende e utenti.

Rockstar 2FA: il phishing come servizio altamente sofisticato

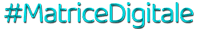

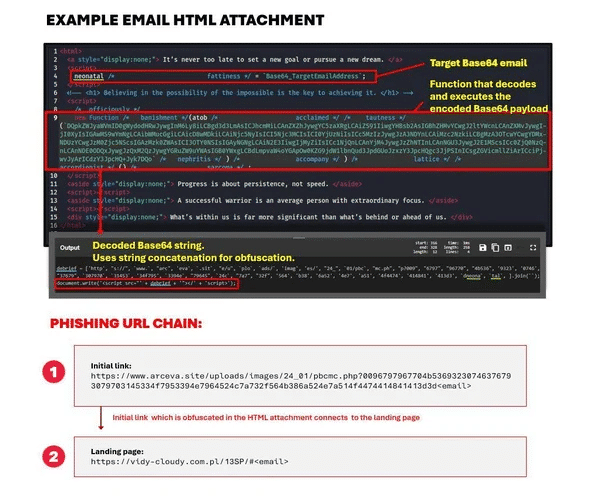

Rockstar 2FA è una piattaforma di phishing che fornisce agli attaccanti strumenti avanzati per eseguire campagne fraudolente utilizzando link difficili da rilevare. Questo servizio sfrutta piattaforme legittime come Microsoft OneDrive, OneNote e Google Docs Viewer per nascondere contenuti dannosi, rendendo complesso per le difese standard identificarne la natura malevola.

Tra le tecniche più diffuse, Rockstar 2FA utilizza:

- Link FUD (Fully Undetectable): reindirizzamenti basati su URL accorciati o servizi di protezione per mascherare il contenuto dannoso.

- Abuso di documenti: file PDF o shortcut caricati su piattaforme come OneDrive per creare landing page di phishing.

- QR phishing: impiego di codici QR nei documenti per reindirizzare gli utenti a siti dannosi.

- Email infettate: utilizzo di thread email compromessi per aumentare la credibilità degli attacchi.

Questa piattaforma rappresenta una minaccia crescente, poiché permette a cybercriminali senza particolari competenze tecniche di accedere a strumenti sofisticati per colpire obiettivi individuali e aziendali.

Microsoft: quattro vulnerabilità critiche risolte

Microsoft ha recentemente risolto quattro vulnerabilità che coinvolgevano servizi legati a intelligenza artificiale, cloud e gestione aziendale. Tra queste, spicca il bug CVE-2024-49035, una vulnerabilità di escalation dei privilegi in partner.microsoft.com già sfruttata in attacchi reali. Con un punteggio CVSS di 8,7, questa falla consentiva a un attaccante non autenticato di ottenere privilegi elevati sulla rete.

Le altre vulnerabilità includevano:

- CVE-2024-49038: cross-site scripting (XSS) in Copilot Studio, con un punteggio di 9,3.

- CVE-2024-49052: mancata autenticazione in Azure PolicyWatch, punteggio 8,2.

- CVE-2024-49053: spoofing in Dynamics 365 Sales, punteggio 7,6, che richiede l’aggiornamento dell’app mobile alla versione 3.24104.15.

Implicazioni per la sicurezza e misure preventive

Gli sviluppi evidenziati dimostrano come cybercriminali e vulnerabilità tecniche possano compromettere la sicurezza aziendale e personale, utilizzando tecniche sempre più sofisticate per aggirare le difese. Nel caso di Rockstar 2FA, l’uso di piattaforme affidabili per mascherare attività malevole richiede un’attenzione maggiore nella verifica dei link e dei documenti condivisi.

Microsoft, dal canto suo, dimostra un approccio proattivo alla sicurezza, rilasciando aggiornamenti tempestivi per mitigare vulnerabilità critiche. Tuttavia, la presenza di exploit attivi come CVE-2024-49035 sottolinea la necessità di mantenere un’infrastruttura IT aggiornata e protetta. Gli amministratori di sistema sono invitati a:

- Implementare aggiornamenti immediati per tutti i servizi e applicazioni coinvolti.

- Monitorare le reti per attività sospette associate a queste vulnerabilità.

- Educare gli utenti sulle tecniche di phishing moderne, inclusi i metodi FUD e QR phishing.

Le minacce rappresentate da Rockstar 2FA e le vulnerabilità nei servizi Microsoft evidenziano l’evoluzione continua delle strategie di attacco. Da un lato, la proliferazione di piattaforme di phishing dimostra l’accessibilità delle minacce anche a criminali non esperti; dall’altro, le vulnerabilità nei servizi cloud e AI sottolineano la necessità di una sicurezza informatica costante e aggiornata. Organizzazioni e utenti devono affrontare queste sfide con misure preventive e un monitoraggio costante delle infrastrutture digitali.