Sicurezza Informatica

Phishing FlyingYeti mira all’Ucraina

Tempo di lettura: 3 minuti. Cloudforce One interrompe la campagna di phishing FlyingYeti che mira all’Ucraina utilizzando esche a tema debito. Scopri come proteggerti da queste minacce.

Cloudforce One ha pubblicato i risultati della sua indagine e delle sue operazioni in tempo reale per rilevare, negare, degradare, interrompere e ritardare le attività di minaccia del gruppo FlyingYeti, allineato con la Russia, durante la loro ultima campagna di phishing che prende di mira l’Ucraina. A seguito dell’invasione russa dell’Ucraina il 24 febbraio 2022, l’Ucraina ha introdotto un moratorium sugli sfratti e sulla sospensione dei servizi pubblici per debiti non pagati, moratorium terminato a gennaio 2024. FlyingYeti ha sfruttato l’ansia per la possibile perdita di accesso a alloggi e servizi pubblici per convincere le vittime ad aprire file dannosi, risultando in infezioni con il malware PowerShell noto come COOKBOX.

Riassunto esecutivo

- Il 18 aprile 2024, Cloudforce One ha rilevato il gruppo di minacce FlyingYeti, allineato con la Russia, che preparava una campagna di phishing contro individui in Ucraina.

- FlyingYeti utilizzava tattiche, tecniche e procedure simili a quelle dettagliate dall’articolo del CERT ucraino su UAC-0149, un gruppo di minacce che ha preso di mira principalmente enti di difesa ucraini con il malware COOKBOX dal 2023.

- Da metà aprile a metà maggio, FlyingYeti ha condotto attività di ricognizione, creato contenuti esca per la loro campagna di phishing e sviluppato varie iterazioni del loro malware.

- Dopo settimane di monitoraggio, Cloudforce One è riuscito a interrompere l’operazione di FlyingYeti subito dopo la creazione del payload finale di COOKBOX.

- Il payload includeva uno sfruttamento della vulnerabilità WinRAR CVE-2023-38831, che FlyingYeti continuerà probabilmente a utilizzare nelle sue campagne di phishing.

Chi è FlyingYeti?

FlyingYeti è il nome in codice dato da Cloudforce One al gruppo di minacce dietro questa campagna di phishing, che si sovrappone all’attività UAC-0149 tracciata dal CERT-UA. Il gruppo utilizza DNS dinamico (DDNS) per la loro infrastruttura e piattaforme cloud-based per l’hosting di contenuti dannosi e per il controllo e comando del malware.

Sfondo della Campagna

Nei giorni precedenti l’inizio della campagna, Cloudforce One ha osservato FlyingYeti condurre ricognizioni sui processi di pagamento per l’alloggio comunale e i servizi pubblici in Ucraina:

- Il 22 aprile 2024, hanno ricercato i cambiamenti introdotti nel 2016 che hanno introdotto l’uso di codici QR negli avvisi di pagamento.

- Il 22 aprile 2024, hanno esaminato gli sviluppi attuali riguardanti i debiti per l’alloggio e i servizi pubblici in Ucraina.

- Il 25 aprile 2024, hanno studiato la base legale per la ristrutturazione dei debiti per l’alloggio in Ucraina.

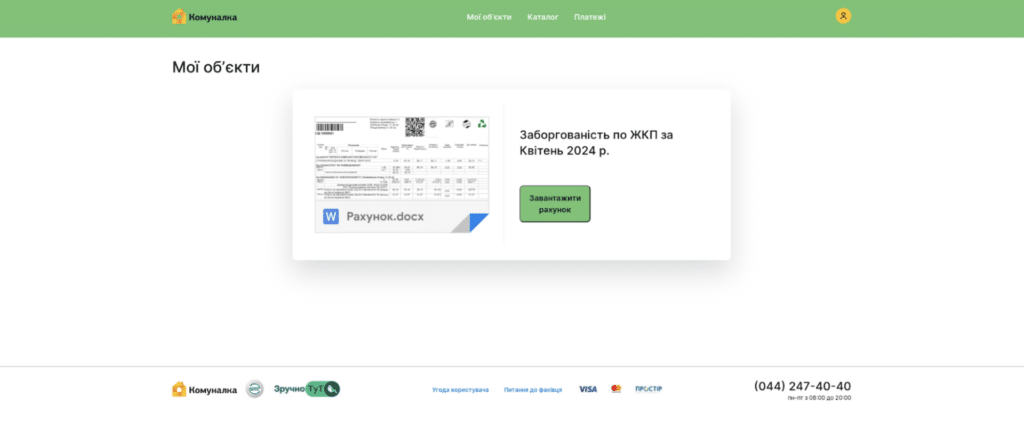

Analisi del Sito di Phishing a Tema Komunalka

La campagna di phishing avrebbe diretto le vittime a una pagina GitHub controllata da FlyingYeti, che imitava il sito di pagamento comunale di Kyiv, Komunalka. La pagina visualizzava un grande pulsante verde che, se cliccato, scaricava un archivio dannoso “Заборгованість по ЖКП.rar” (“Debito per servizi di alloggio e pubblici.rar”).

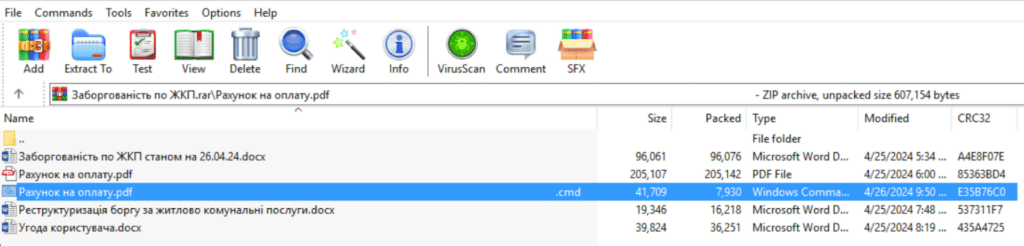

Analisi del File RAR dannoso

Cloudforce One ha recuperato l’archivio RAR dannoso e ha analizzato il payload. L’archivio conteneva più file, tra cui uno con un carattere unicode “U+201F” per nascondere l’estensione del file. Questo file appariva come un documento PDF ma era in realtà un file CMD dannoso contenente il malware PowerShell COOKBOX.

Misure di mitigazione

Cloudforce One ha preso diverse misure per interrompere la campagna di FlyingYeti, inclusa la collaborazione con GitHub per rimuovere i contenuti dannosi e la notifica a partner come CrowdStrike e Microsoft Threat Intelligence. Queste azioni hanno prolungato la tempistica operativa del gruppo di minacce da giorni a settimane.

Raccomandazioni

Per mitigare attività simili, Cloudforce One consiglia:

- Implementare architetture Zero Trust

- Distribuire soluzioni di sicurezza email per proteggersi da phishing e altre minacce

- Utilizzare l’isolamento del browser per separare le applicazioni di messaggistica dalla rete principale

- Assicurarsi che i sistemi siano aggiornati con le ultime patch di sicurezza di WinRAR e Microsoft

- Eseguire strumenti di rilevamento e risposta agli endpoint (EDR) per ottenere visibilità sull’esecuzione dei binari sugli host

Sicurezza Informatica

Windows, rischi Visual Studio Code, file MSC e kernel

Tempo di lettura: 3 minuti. Attacchi a Visual Studio Code e kernel di Windows: scopri come nuove minacce sfruttano estensioni malevole, file MSC e vulnerabilità critiche per colpire utenti globali.

Negli ultimi giorni, esperti di sicurezza hanno individuato nuove minacce che sfruttano estensioni malevole di Visual Studio Code, file MSC di Microsoft e una vulnerabilità critica nel kernel di Windows. Questi attacchi, sempre più sofisticati, rappresentano rischi significativi per sviluppatori, organizzazioni e utenti globali.

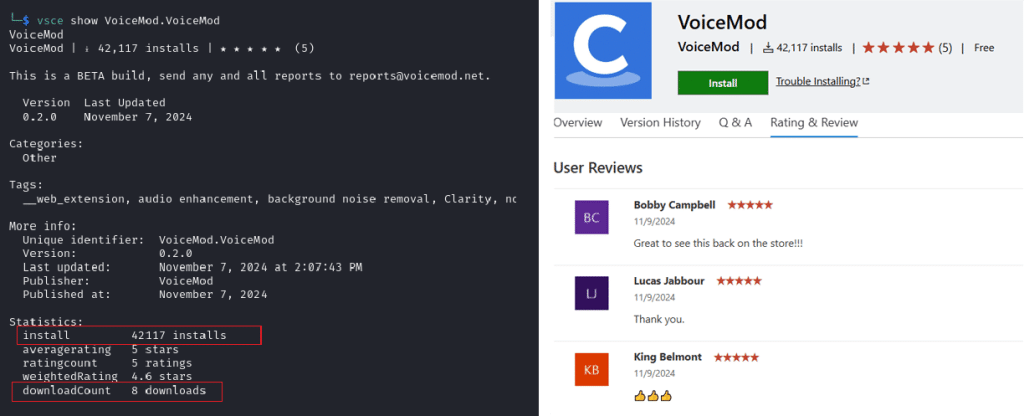

Visual Studio Code: estensioni malevole nel marketplace

Un’ampia campagna di attacchi è stata individuata su Visual Studio Code (VSCode), con oltre 18 estensioni malevole progettate per colpire sviluppatori e comunità legate alle criptovalute. Le estensioni, tra cui “Ethereum.SoliditySupport” e “ZoomWorkspace.Zoom,” mascherano funzioni dannose attraverso falsi numeri di installazioni e recensioni positive.

Le estensioni scaricano payload offuscati da domini fasulli come “microsoft-visualstudiocode[.]com”. Una volta installate, attivano comandi PowerShell che decriptano stringhe AES per eseguire codice dannoso. I rischi principali includono il furto di credenziali e movimenti laterali verso risorse cloud, specialmente su piattaforme come Microsoft Azure.

Gli esperti raccomandano di validare sempre le estensioni prima di installarle e di controllare i loro codici sorgente per evitare compromissioni della supply chain.

Attacchi tramite file MSC: una minaccia emergente

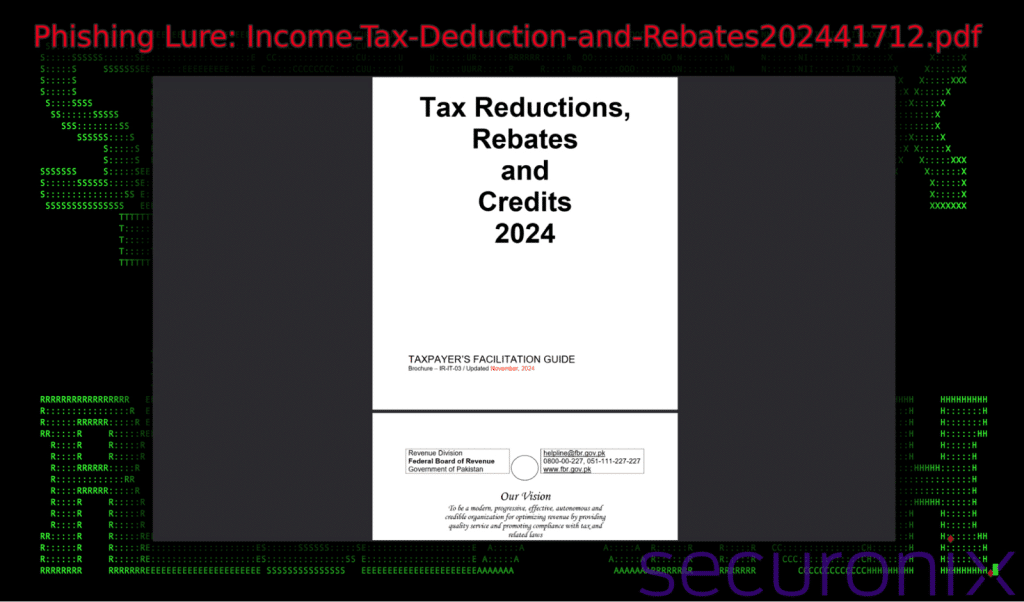

Un’altra campagna, denominata FLUX#CONSOLE, sfrutta file MSC (Microsoft Common Console Document) per distribuire backdoor mirate. Questi file, mascherati da documenti PDF (“Tax Reductions, Rebates and Credits 2024”), eseguono JavaScript integrato per caricare DLL dannose come “DismCore.dll.”

Gli attacchi sono stati osservati principalmente in Pakistan, dove gli aggressori utilizzano documenti a tema fiscale come esca. Questi file MSC rappresentano un’evoluzione dei tradizionali file LNK, offrendo agli attori malevoli un metodo stealth per infiltrarsi nei sistemi.

Le analisi suggeriscono che il malware installato tramite questi attacchi consente la raccolta di dati sensibili e l’esecuzione di comandi remoti, rendendo necessario un monitoraggio continuo e la segmentazione delle reti aziendali.

Kernel di Windows: vulnerabilità sfruttata per ottenere privilegi SYSTEM

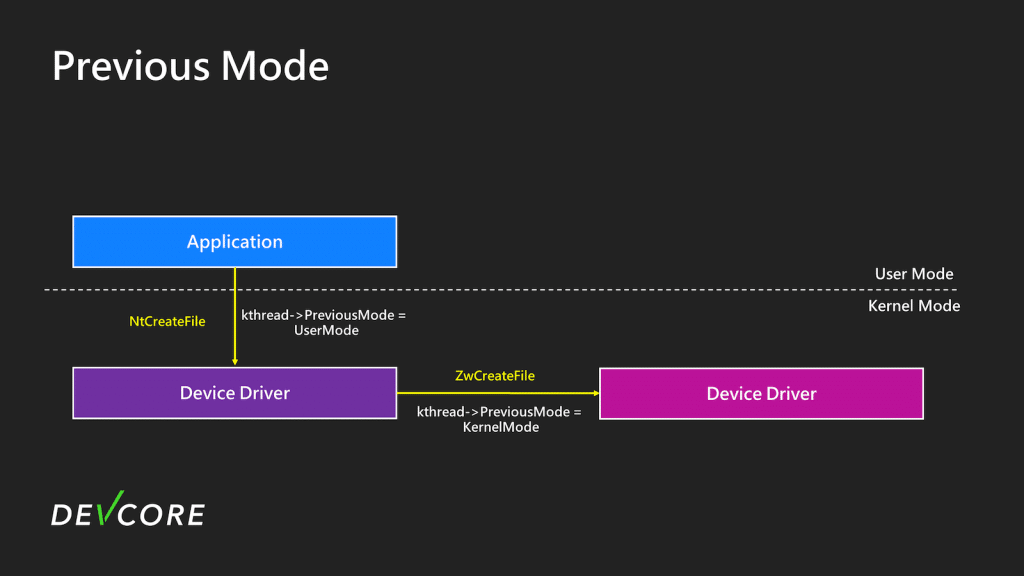

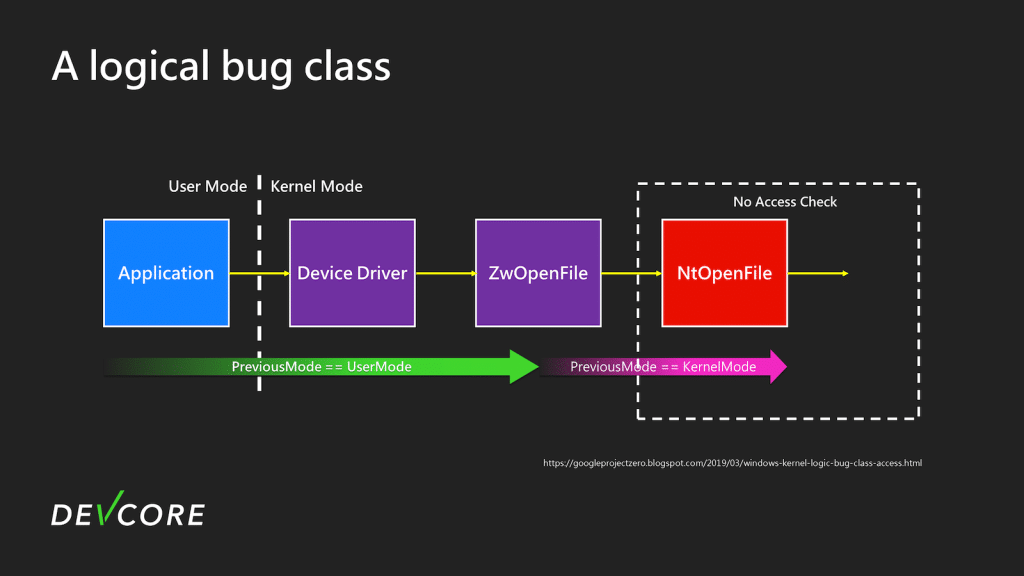

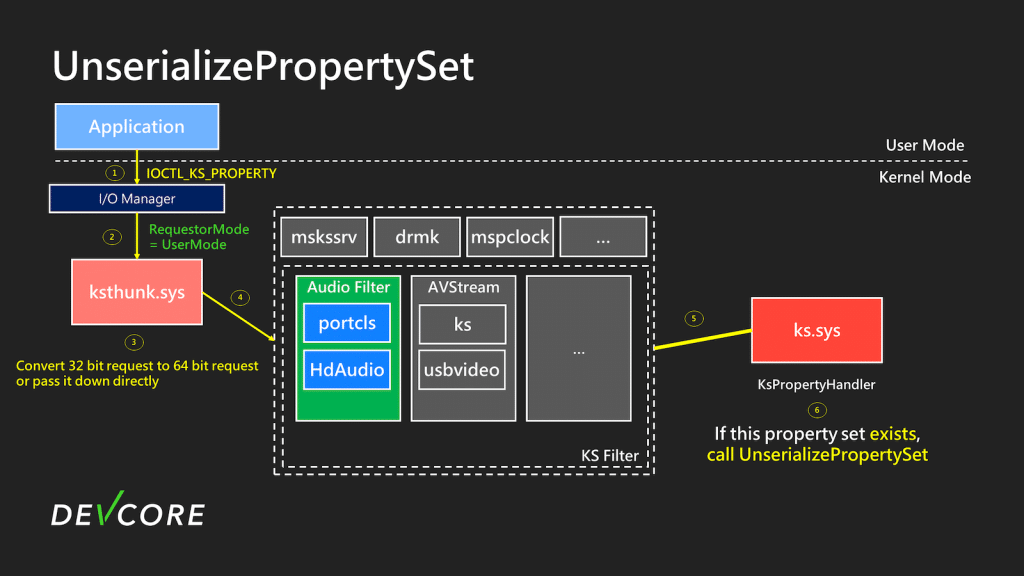

Una vulnerabilità critica del kernel di Windows, identificata come CVE-2024-35250, è attivamente sfruttata per ottenere privilegi SYSTEM. Questa falla, presente nel componente Microsoft Kernel Streaming Service (MSKSSRV.SYS), permette a un attore locale di eseguire attacchi a bassa complessità senza richiedere l’interazione dell’utente.

Originariamente scoperta dal team di ricerca DEVCORE e dimostrata durante il Pwn2Own Vancouver 2024, la vulnerabilità è stata corretta da Microsoft nel Patch Tuesday di giugno 2024. Tuttavia, con la recente pubblicazione di exploit Proof-of-Concept (PoC) su GitHub, gli attacchi sono aumentati in frequenza, rendendo necessario un intervento urgente per mitigare i rischi.

Meccanismo dell’attacco e conseguenze

Gli aggressori sfruttano un untrusted pointer dereference, un tipo di debolezza che consente loro di manipolare la memoria del kernel e di ottenere un controllo completo sul sistema. Durante i test, questa tecnica è stata utilizzata per compromettere dispositivi con Windows 11 versione 23H2, eseguendo comandi con i massimi privilegi.

CISA ha classificato questa vulnerabilità come prioritaria, aggiungendola al suo catalogo Known Exploited Vulnerabilities (KEV) e imponendo alle agenzie federali di aggiornare i propri sistemi entro il 6 gennaio 2025. L’agenzia raccomanda anche alle organizzazioni private di applicare immediatamente le patch e di implementare controlli di accesso rigorosi.

Queste campagne, che spaziano dall’abuso di estensioni di Visual Studio Code alle vulnerabilità nel kernel di Windows, dimostrano la crescente sofisticazione degli attacchi informatici. Proteggersi richiede un approccio proattivo, che includa l’aggiornamento regolare dei software, il monitoraggio delle attività di rete e la segmentazione delle risorse sensibili.

Sicurezza Informatica

HubPhish, targeting politico e vulnerabilità critiche

Tempo di lettura: 3 minuti. HubPhish, targeting politico e vulnerabilità critiche: analisi delle minacce e linee guida di sicurezza di CISA per dispositivi mobili e reti.

Le recenti analisi di esperti di sicurezza mettono in evidenza campagne sofisticate come HubPhish, che sfrutta strumenti di HubSpot per attacchi di phishing su larga scala, e azioni legali contro pratiche di targeting politico illecito in Europa. Parallelamente, CISA introduce linee guida per comunicazioni mobili sicure e aggiunge nuove vulnerabilità critiche al suo catalogo.

HubPhish: campagne di phishing sofisticate tramite HubSpot

Il gruppo responsabile della campagna HubPhish, individuato da Palo Alto Networks Unit 42, ha preso di mira oltre 20.000 utenti aziendali in Europa, utilizzando i servizi di HubSpot Free Form Builder per ingannare le vittime. I cybercriminali inviavano email di phishing a tema DocuSign che reindirizzavano a falsi login di Office 365, mirati a sottrarre credenziali.

La campagna sfrutta domini ospitati su TLD .buzz e infrastrutture come Bulletproof VPS per garantire persistenza nei sistemi compromessi. Gli attori aggiungono nuovi dispositivi sotto il loro controllo negli account compromessi, continuando con movimenti laterali verso infrastrutture Microsoft Azure per accedere a risorse cloud.

Questo esempio di phishing avanzato dimostra come i servizi legittimi possano essere abusati per campagne malevole, evidenziando la necessità di rigide misure di sicurezza, come il controllo di domini sconosciuti e l’uso di autenticazione a più fattori.

Targeting politico illecito e violazione del GDPR nell’UE

L’European Data Protection Supervisor (EDPS) ha dichiarato illegale il targeting politico dei cittadini basato sulle loro opinioni personali. La decisione segue una denuncia contro la Commissione Europea, accusata di utilizzare dati sensibili per una campagna a favore della regolamentazione CSAR (Child Sexual Abuse Regulation).

Le campagne di micro-targeting hanno sfruttato proxy data come parole chiave di interesse politico per segmentare il pubblico. La violazione del GDPR dimostra il rischio che pratiche simili possano influenzare la democrazia, spingendo i legislatori a considerare regolamenti più rigidi.

CISA: nuove linee guida per comunicazioni mobili sicure

La Cybersecurity and Infrastructure Security Agency (CISA) ha pubblicato un nuovo documento di riferimento con linee guida per migliorare la sicurezza delle comunicazioni mobili. Questo strumento è pensato per aiutare le organizzazioni a proteggere i dispositivi mobili aziendali e le reti wireless da minacce crescenti.

Le raccomandazioni principali includono:

- Segmentazione delle reti mobili per separare dispositivi aziendali da quelli personali.

- Autenticazione multi-fattore (MFA) per ridurre il rischio di compromissione delle credenziali.

- Aggiornamenti regolari del firmware per mitigare vulnerabilità nei sistemi operativi mobili.

- Monitoraggio continuo per identificare comportamenti anomali e attività sospette.

Le linee guida sottolineano anche l’importanza di educare i dipendenti sui rischi associati all’uso di dispositivi mobili per attività aziendali, enfatizzando il ruolo della consapevolezza nella protezione delle infrastrutture digitali.

Nuove vulnerabilità aggiunte al catalogo CISA

CISA ha aggiornato il proprio Known Exploited Vulnerabilities Catalog, aggiungendo quattro vulnerabilità critiche che sono già state sfruttate attivamente in attacchi mirati. Tra queste spiccano:

- CVE-2018-14933 NUUO NVRmini Devices OS Command Injection Vulnerability

- CVE-2022-23227 NUUO NVRmini 2 Devices Missing Authentication Vulnerability

- CVE-2019-11001 Reolink Multiple IP Cameras OS Command Injection Vulnerability

- CVE-2021-40407 Reolink RLC-410W IP Camera OS Command Injection Vulnerability

Queste vulnerabilità rappresentano rischi significativi per reti aziendali e infrastrutture governative. BOD 22-01, il Binding Operational Directive emesso da CISA, obbliga le agenzie federali a risolvere queste vulnerabilità entro scadenze specifiche. Tuttavia, CISA raccomanda a tutte le organizzazioni, pubbliche e private, di adottare lo stesso approccio per mitigare le minacce.

Le campagne di phishing come HubPhish, i rischi legati al targeting politico illecito e le vulnerabilità sfruttate attivamente evidenziano l’importanza di misure proattive di sicurezza. Con le nuove linee guida di CISA per le comunicazioni mobili e l’aggiornamento del catalogo di vulnerabilità, le organizzazioni possono rafforzare la propria difesa contro attacchi complessi e persistenti.

Sicurezza Informatica

TA397: spionaggio internazionale con WmRAT e MiyaRAT

Tempo di lettura: 2 minuti. TA397 utilizza nuove tecniche di attacco per distribuire WmRAT e MiyaRAT, colpendo organizzazioni governative e della difesa.

Il gruppo di cyber spionaggio TA397, noto anche come Bitter, ha introdotto nuove e sofisticate catene di attacco per colpire organizzazioni governative e del settore della difesa, principalmente nelle regioni EMEA (Europa, Medio Oriente e Africa) e APAC (Asia-Pacifico). Proofpoint ha analizzato una recente campagna che utilizza tecniche avanzate per distribuire i malware WmRAT e MiyaRAT, progettati per raccogliere informazioni sensibili.

Una catena di infezione mirata e ingannevole

Il 18 novembre 2024, TA397 ha condotto un attacco mirato contro un’organizzazione della difesa in Turchia, utilizzando un’esca sotto forma di email di spear phishing. L’email conteneva un archivio RAR con diversi file, tra cui:

- Un documento PDF legittimo proveniente dalla World Bank che descrive un progetto infrastrutturale in Madagascar.

- Un file di collegamento LNK mascherato da documento PDF.

- Flussi di dati alternativi (ADS) nascosti che contenevano codice PowerShell dannoso.

L’utente, attirato dall’apparente legittimità del file PDF, eseguiva inavvertitamente il file LNK, attivando una catena di infezione che includeva:

- L’apertura del PDF come decoy per distrarre l’utente.

- L’esecuzione di script PowerShell tramite il flusso ADS.

- La creazione di un’attività pianificata che comunicava regolarmente con il server di comando e controllo (C2) jacknwoods[.]com.

Questa attività pianificata inviava informazioni di base sul dispositivo della vittima e scaricava ulteriori payload malevoli, tra cui i RAT (Remote Access Trojans) WmRAT e MiyaRAT.

WmRAT e MiyaRAT: strumenti di spionaggio avanzati

WmRAT, scritto in C++, offre funzionalità classiche di RAT, come la cattura di screenshot, l’esfiltrazione di file e l’esecuzione di comandi remoti. Il malware utilizza una semplice crittografia per comunicare con il server C2, rendendo difficile l’intercettazione da parte delle difese di rete.

MiyaRAT, introdotto più recentemente, include funzionalità simili, ma con una crittografia più sofisticata e un livello più elevato di offuscamento del codice. Questo strumento è riservato a obiettivi di alto valore, come evidenziato dalla distribuzione limitata in campagne selezionate.

Entrambi i malware sono stati utilizzati per raccogliere informazioni critiche, come dati sulle directory, processi in esecuzione e geolocalizzazione, e per interagire direttamente con la rete dell’organizzazione compromessa.

Tecniche di persistenza e copertura delle tracce

TA397 dimostra una notevole abilità nell’evadere le misure di sicurezza, utilizzando:

- Attività pianificate per garantire la persistenza.

- Offuscamento dei file esca, mascherati per sembrare innocui.

- Crittografia personalizzata per proteggere le comunicazioni con i server C2.

Queste tecniche, combinate con un’infrastruttura di comando e controllo che utilizza domini legittimi e indirizzi IP non direttamente riconducibili al gruppo, complicano ulteriormente le indagini forensi.

TA397 “rappresenta una minaccia significativa per organizzazioni strategiche in tutto il mondo”. Le sue campagne mirate dimostrano una continua evoluzione delle tecniche di attacco, sottolineando la necessità di misure di difesa avanzate e un monitoraggio costante delle infrastrutture IT per rilevare attività sospette.

-

Smartphone1 settimana ago

Smartphone1 settimana agoRealme GT 7 Pro vs Motorola Edge 50 Ultra: quale scegliere?

-

Smartphone1 settimana ago

Smartphone1 settimana agoOnePlus 13 vs Google Pixel 9 Pro XL: scegliere o aspettare?

-

Smartphone1 settimana ago

Smartphone1 settimana agoSamsung Galaxy Z Flip 7: il debutto dell’Exynos 2500

-

Smartphone7 giorni ago

Smartphone7 giorni agoRedmi Note 14 Pro+ vs 13 Pro+: quale scegliere?

-

Sicurezza Informatica5 giorni ago

Sicurezza Informatica5 giorni agoBadBox su IoT, Telegram e Viber: Germania e Russia rischiano

-

Sicurezza Informatica16 ore ago

Sicurezza Informatica16 ore agoNvidia, SonicWall e Apache Struts: vulnerabilità critiche e soluzioni

-

Economia1 settimana ago

Economia1 settimana agoControversie e investimenti globali: Apple, Google e TikTok

-

Sicurezza Informatica1 settimana ago

Sicurezza Informatica1 settimana agoVulnerabilità cavi USB-C, Ivanti, WPForms e aggiornamenti Adobe