Sicurezza Informatica

Prepararsi per una catastrofe cibernetica: sfide e soluzioni

Tempo di lettura: 2 minuti. Mentre gli attacchi cibernetici diventano sempre più sofisticati, le organizzazioni devono adottare misure preventive per affrontare potenziali catastrofi.

La crescente minaccia di attacchi cibernetici ha portato gli esperti a riflettere sulla possibilità di incidenti che potrebbero causare danni fisici e perdite di vite umane. Sarah Armstrong-Smith, Chief Security Advisor presso Microsoft, ha discusso la crescente probabilità di un attacco cibernetico su infrastrutture critiche che potrebbe avere gravi conseguenze.

La minaccia imminente di una catastrofe cibernetica

Il Global Cybersecurity Outlook 2023 della Banca Mondiale evidenzia che una percentuale significativa di leader aziendali e di sicurezza informatica ritiene probabile un evento cibernetico catastrofico nei prossimi due anni. Armstrong-Smith, collaborando anche con il Ministero della Difesa del Regno Unito, sottolinea che è solo questione di tempo prima che un attacco cibernetico causi un evento con “molteplici vittime”.

L’importanza di imparare dagli errori passati

Armstrong-Smith sottolinea che il settore della cybersecurity spesso non impara dalle proprie lezioni. Ha identificato temi chiave come la comunicazione inefficace, la mancanza di empowerment e la rigidità dei piani di risposta agli incidenti come fattori che contribuiscono agli errori.

Formazione simulata nel mondo reale

Per prepararsi adeguatamente agli attacchi cibernetici, Armstrong-Smith suggerisce formazioni regolari che replicano situazioni reali. Queste esercitazioni dovrebbero imitare gli incidenti cibernetici passati il più fedelmente possibile, permettendo alle squadre di sicurezza di comprendere veramente ciò che stanno cercando di proteggere.

Valutazione del rischio ciber-fisico

La valutazione del rischio ciber-fisico, sebbene ancora agli albori, sta guadagnando terreno. Questa disciplina estende il rischio di sicurezza cibernetica di un sistema di automazione dei processi al dominio fisico del processo di produzione, collegando le vittime umane, i danni ambientali e i criteri legali applicabili alle perdite dovute a cyberattacchi.

L’impatto della cultura aziendale

La cultura di un’organizzazione gioca un ruolo cruciale quando si verificano problemi. Armstrong-Smith sottolinea l’importanza di come i leader rispondono ai problemi e alle segnalazioni, sottolineando che la reazione a un problema è più importante del problema stesso.

L’importanza delle soft skills

Con l’aumento dei rischi e lo stress crescente sulle squadre di sicurezza, Armstrong-Smith sottolinea l’importanza di prendersi cura del benessere dei team, in particolare in caso di catastrofe.

Sicurezza Informatica

Arresti contro LockBit e NetWalker

Tempo di lettura: 2 minuti. LockBit e NetWalker sotto attacco legale: sviluppatore arrestato e affiliato condannato. Scopri le operazioni internazionali contro il ransomware.

Due operazioni distinte contro il crimine informatico hanno portato a sviluppi significativi nella lotta contro il ransomware. Le autorità statunitensi hanno incriminato un sospetto sviluppatore di ransomware LockBit, mentre un affiliato del ransomware NetWalker è stato condannato a 20 anni di carcere.

Il caso LockBit: sviluppatore russo-israeliano accusato di crimini informatici

Rostislav Panev, un cittadino russo-israeliano, è stato incriminato per il suo presunto ruolo nello sviluppo del ransomware LockBit, una delle minacce cibernetiche più sofisticate degli ultimi anni. Panev, arrestato in Israele nell’agosto 2024, è accusato di aver creato strumenti chiave per LockBit, inclusi gli encryptor e il software di furto dati StealBit.

Secondo il Dipartimento di Giustizia degli Stati Uniti, Panev ha guadagnato circa 230.000 dollari lavorando per LockBit, ricevendo pagamenti mensili in criptovaluta. Durante l’arresto, le autorità israeliane hanno trovato credenziali che davano accesso a repository contenenti il codice sorgente di LockBit e del ransomware Conti, un altro gruppo noto. Questi strumenti permettevano agli affiliati di personalizzare le loro campagne di attacco, compromettendo infrastrutture critiche e aziende globali.

LockBit, attivo dal 2019, è stato oggetto di numerose operazioni di polizia internazionale, inclusa l’operazione Cronos del 2024, che ha portato al recupero di oltre 7.000 chiavi di decrittazione, consentendo alle vittime di recuperare i dati senza pagare il riscatto.

NetWalker: un affiliato romeno condannato per attacchi mirati

Daniel Christian Hulea, cittadino romeno, è stato condannato a 20 anni di carcere negli Stati Uniti per il suo coinvolgimento con il ransomware NetWalker. Arrestato in Romania e estradato negli Stati Uniti, Hulea ha ammesso di aver partecipato a numerosi attacchi informatici, tra cui quelli contro ospedali, università e aziende durante la pandemia COVID-19.

Secondo i documenti del tribunale, Hulea ha raccolto circa 1.595 bitcoin (all’epoca pari a 21,5 milioni di dollari) dai riscatti pagati dalle vittime. Oltre alla condanna, Hulea dovrà restituire 14,9 milioni di dollari e cedere beni, tra cui una proprietà di lusso in Indonesia, acquistata con i proventi degli attacchi.

NetWalker, attivo dal 2019, operava come Ransomware-as-a-Service (RaaS), consentendo agli affiliati di utilizzare il ransomware in cambio di una percentuale sui riscatti. La rete è stata smantellata nel 2021, ma il suo codice è stato successivamente utilizzato in nuove operazioni, dimostrando come i gruppi di ransomware riescano a rigenerarsi rapidamente.

Questi sviluppi sottolineano l’efficacia della cooperazione internazionale nella lotta contro il crimine informatico. Con azioni legali e operazioni di polizia mirate, le autorità stanno riuscendo a colpire non solo gli affiliati, ma anche gli sviluppatori e gli organizzatori di gruppi ransomware come LockBit e NetWalker, riducendo significativamente l’impatto di queste minacce globali.

Sicurezza Informatica

Lazarus: nuovo malware contro il settore nucleare

Tempo di lettura: 2 minuti. Lazarus utilizza CookiePlus e nuovi malware per attaccare un’organizzazione nucleare. Scopri le tecniche e le implicazioni di questa campagna mirata.

Il gruppo di hacker Lazarus, noto per le sue campagne sofisticate, ha recentemente sferrato un attacco contro un’organizzazione nucleare, utilizzando una catena di infezione complessa e nuove varianti di malware, inclusi CookiePlus e MISTPEN. Questa campagna, conosciuta come DeathNote o Operation DreamJob, sfrutta la distribuzione di documenti falsi legati a opportunità lavorative per compromettere i sistemi target.

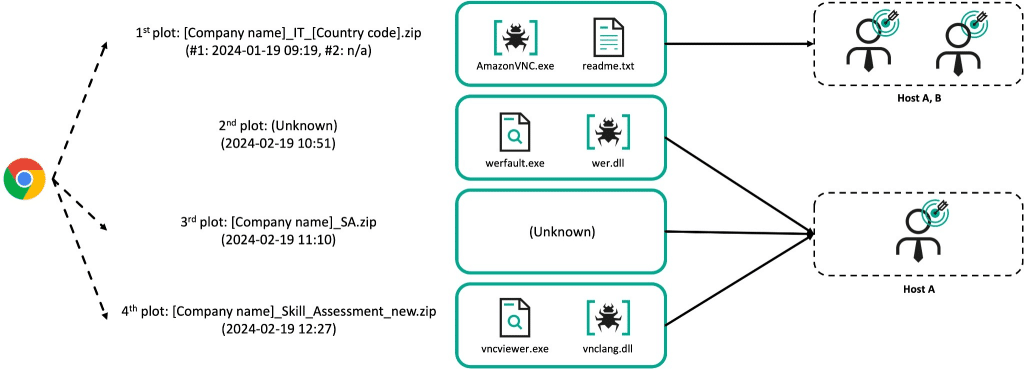

Un’infezione multistadio: i dettagli dell’attacco

Lazarus ha utilizzato file compressi contenenti versioni trojanizzate di strumenti VNC per accedere ai sistemi delle vittime. Gli archivi includevano:

- AmazonVNC.exe, una versione alterata di TightVNC.

- Un file di testo che conteneva l’IP e la password da utilizzare per collegarsi ai server controllati dagli attaccanti.

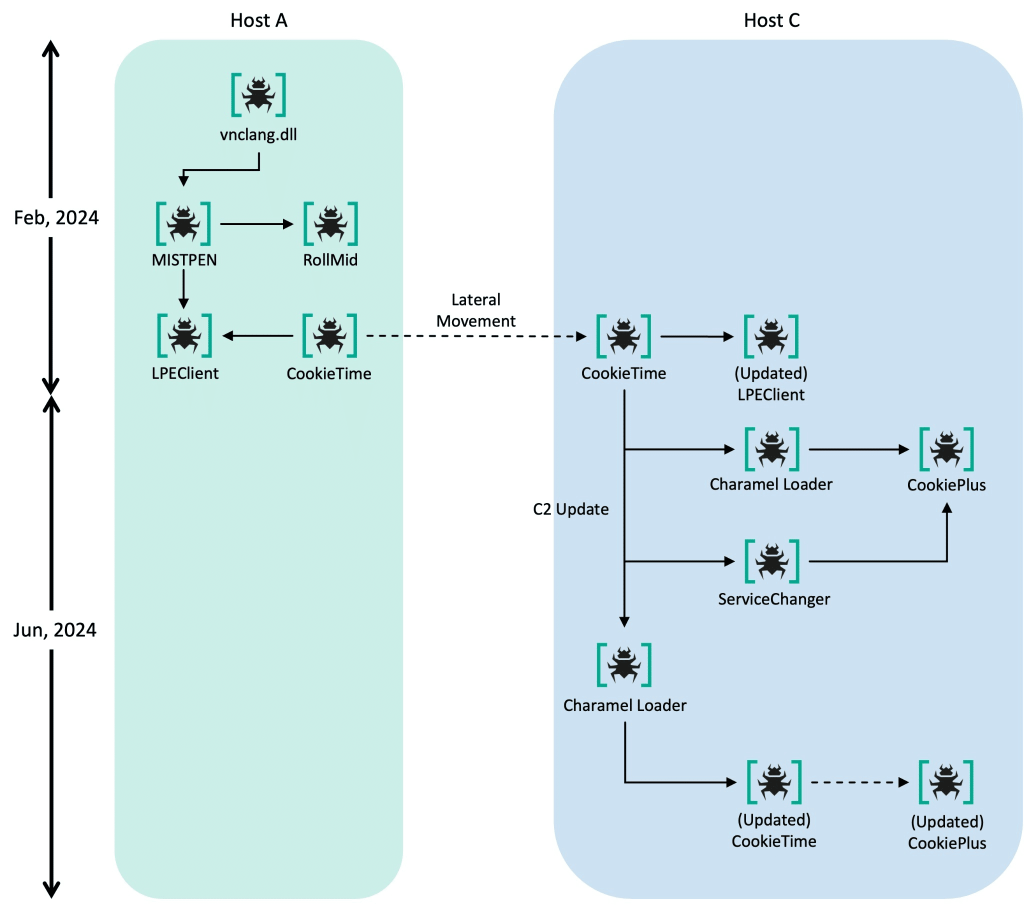

L’esecuzione di questi file portava al download di un malware noto come Ranid Downloader, progettato per caricare ulteriori payload nella memoria del sistema compromesso. La catena di infezione comprendeva altri strumenti, come il Charamel Loader e il ServiceChanger, che sfruttavano il side-loading di DLL per avviare software malevoli.

CookiePlus: un malware modulare in evoluzione

Un elemento chiave della campagna è il malware CookiePlus, una versione avanzata del precedente MISTPEN. CookiePlus è stato progettato per agire come downloader di moduli aggiuntivi, con funzionalità avanzate come:

- Download e caricamento di plugin modulari.

- Comunicazione con server C2 utilizzando dati crittografati.

- Mascheramento come plugin open-source legittimi, come quelli di Notepad++ e DirectX-Wrappers.

CookiePlus utilizza algoritmi di crittografia come ChaCha20 e RSA per proteggere la comunicazione e rendere più difficili le analisi da parte dei ricercatori. Il malware è ancora in sviluppo attivo, il che indica che Lazarus potrebbe espandere ulteriormente le sue capacità nei prossimi mesi.

Obiettivi e implicazioni

L’attacco ha colpito almeno due dipendenti di un’organizzazione nucleare, dimostrando la strategia mirata del gruppo. Lazarus sfrutta tecniche avanzate per ottenere un accesso prolungato ai sistemi, muovendosi lateralmente all’interno della rete per diffondere ulteriori malware, come CookieTime e RollMid.

Le infrastrutture di comando e controllo (C2) utilizzate da Lazarus si basano su server compromessi che eseguono WordPress e altri servizi PHP. Questa scelta evidenzia la capacità del gruppo di adattarsi e utilizzare strumenti versatili per eludere i sistemi di sicurezza.

L’attacco di Lazarus al settore nucleare evidenzia l’evoluzione continua delle tecniche di hacking e la crescente complessità delle minacce informatiche. Con strumenti come CookiePlus e una strategia mirata, il gruppo dimostra la sua capacità di aggirare le difese esistenti e compromettere organizzazioni critiche. È essenziale che le aziende rafforzino le loro misure di sicurezza per contrastare minacce sofisticate come quelle di Lazarus.

Sicurezza Informatica

ACE smantella Markkystreams: Pezzotto da oltre 821 milioni di visite all’anno

Tempo di lettura: 2 minuti. ACE smantella Markkystreams, una rete di pirateria sportiva con 821 milioni di visite annuali. Ecco come l’alleanza combatte lo streaming illegale globale.

L’Alliance for Creativity and Entertainment (ACE) ha annunciato di aver chiuso una delle più grandi reti di streaming illegale di eventi sportivi al mondo. La piattaforma, nota come Markkystreams, operava principalmente dal Vietnam e generava oltre 821 milioni di visite annuali, con un’utenza concentrata tra Stati Uniti e Canada.

Markkystreams: il modello operativo della pirateria sportiva

Markkystreams forniva streaming di eventi sportivi da tutte le principali leghe americane (NBA, NFL, MLB, NHL) e internazionali, attirando una vasta base di utenti. L’operazione colpiva anche i membri sportivi di ACE, tra cui DAZN, beIN Sports e Canal+, riducendo il valore commerciale delle trasmissioni live.

ACE ha dichiarato che i responsabili dell’operazione, con base ad Hanoi, gestivano una rete composta da 138 domini illegali, tra cui markkystreams.com, streameast.to, crackstreams.dev, e weakspell.to. Questi siti ora mostrano banner che informano gli utenti della chiusura per violazione del copyright.

Larissa Knapp, vicepresidente esecutiva della Motion Picture Association (MPA), ha sottolineato l’urgenza di agire contro la pirateria sportiva, poiché i contenuti live perdono valore economico immediatamente dopo la conclusione dell’evento.

Collaborazione con le autorità e impatti globali

ACE, composta da oltre 50 compagnie di intrattenimento tra cui Netflix, Amazon, Disney e Warner Bros., lavora a stretto contatto con enti come il Dipartimento di Giustizia degli Stati Uniti, Europol e Interpol per smantellare reti di pirateria su larga scala.

Questo intervento si aggiunge a una lunga serie di azioni intraprese da ACE negli ultimi anni, tra cui:

- La chiusura dei provider di streaming illegale Openload e Streamango (2019).

- La cessazione del servizio IPTV pirata Beast IPTV (2020).

- Lo smantellamento del sito di streaming anime Zoro.to in Vietnam (2023).

Solo nel 2024, ACE ha contribuito a smantellare una rete di streaming illegale che generava 250 milioni di euro al mese, evidenziando la portata economica della pirateria digitale.

L’azione contro Markkystreams rappresenta un colpo significativo alla pirateria sportiva globale. Con il supporto delle autorità internazionali e l’impegno di ACE, il settore dell’intrattenimento sta compiendo progressi verso la protezione dei diritti digitali, tutelando i ricavi dei creatori di contenuti e migliorando l’accesso legale agli eventi live.

-

Smartphone1 settimana ago

Smartphone1 settimana agoSamsung Galaxy Z Flip 7: il debutto dell’Exynos 2500

-

Smartphone1 settimana ago

Smartphone1 settimana agoRedmi Note 14 Pro+ vs 13 Pro+: quale scegliere?

-

Economia1 giorno ago

Economia1 giorno agoSanzioni per violazioni del GDPR per Meta e Netflix

-

Sicurezza Informatica2 giorni ago

Sicurezza Informatica2 giorni agoHubPhish, targeting politico e vulnerabilità critiche

-

Sicurezza Informatica1 giorno ago

Sicurezza Informatica1 giorno agoNodeStealer e phishing via Google Calendar: nuove minacce

-

Sicurezza Informatica1 settimana ago

Sicurezza Informatica1 settimana agoPUMAKIT: analisi del RootKit malware Linux

-

Sicurezza Informatica2 giorni ago

Sicurezza Informatica2 giorni agoNvidia, SonicWall e Apache Struts: vulnerabilità critiche e soluzioni

-

Sicurezza Informatica2 giorni ago

Sicurezza Informatica2 giorni agoWindows, rischi Visual Studio Code, file MSC e kernel