Il trojan di accesso remoto open-source noto come Quasar RAT è stato osservato mentre sfruttava il side-loading DLL per operare in modo furtivo e sottrarre dati da host Windows compromessi.

Dettagli sulla tecnica di attacco

Questa tecnica sfrutta la fiducia intrinseca che questi file hanno nell’ambiente Windows. I ricercatori di Uptycs, Tejaswini Sandapolla e Karthickkumar Kathiresan, hanno dettagliato nel loro rapporto come il malware si affidi a ctfmon.exe e calc.exe come parte della catena di attacco.

Conosciuto anche come CinaRAT o Yggdrasil, Quasar RAT è uno strumento di amministrazione remota basato su C# in grado di raccogliere informazioni sul sistema, un elenco di applicazioni in esecuzione, file, battiture, screenshot e di eseguire comandi shell arbitrari.

Il side-loading DLL è una tecnica popolare adottata da molti attori minacciosi per eseguire i propri payload piantando un file DLL falsificato con un nome che un eseguibile benigno è noto per cercare. “Gli avversari probabilmente usano il side-loading come mezzo per mascherare le azioni che eseguono sotto un processo di sistema o software legittimo, fidato e potenzialmente elevato”, spiega MITRE nella sua descrizione del metodo di attacco.

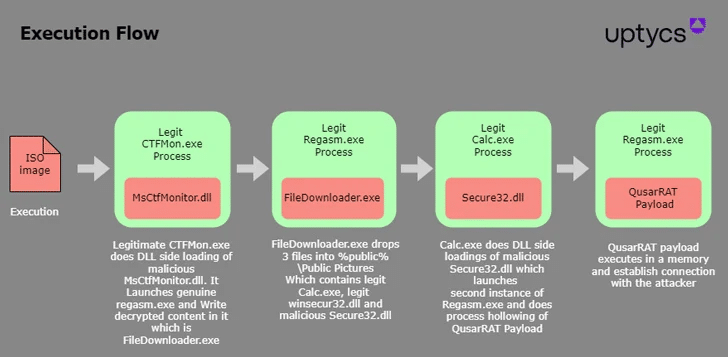

Il punto di partenza dell’attacco documentato da Uptycs è un file immagine ISO che contiene tre file: un binario legittimo chiamato ctfmon.exe rinominato come eBill-997358806.exe, un file MsCtfMonitor.dll rinominato come monitor.ini e un file MsCtfMonitor.dll maligno. “Quando viene eseguito il file binario ‘eBill-997358806.exe’, esso avvia il caricamento di un file intitolato ‘MsCtfMonitor.dll’ (nome mascherato) tramite la tecnica di side-loading DLL, all’interno del quale è nascosto un codice maligno”, hanno affermato i ricercatori.

Il codice nascosto è un altro eseguibile “FileDownloader.exe” che viene iniettato in Regasm.exe, lo strumento di registrazione dell’assembly di Windows, al fine di lanciare la fase successiva, un autentico file calc.exe che carica nuovamente il rogue Secure32.dll attraverso il side-loading DLL e lancia il payload finale di Quasar RAT.

Il trojan, da parte sua, stabilisce connessioni con un server remoto per inviare informazioni sul sistema e configura anche un proxy inverso per l’accesso remoto al punto finale.

L’identità dell’attore minaccioso e il vettore di accesso iniziale esatto utilizzato per portare a termine l’attacco non sono chiari, ma è probabile che venga diffuso tramite email di phishing. Ciò rende imperativo che gli utenti siano all’erta per email, link o allegati dubbi.