Sommario

Rafel RAT, un potente malware Android, sta emergendo come una minaccia significativa nel panorama della sicurezza mobile. Utilizzato da diversi attori malevoli, questo strumento open-source consente una vasta gamma di attività dannose, dal furto di dati allo spionaggio, fino alle operazioni di ransomware. Questo articolo esplora le caratteristiche, le campagne e le tecniche di Rafel RAT, evidenziando l’importanza di misure di sicurezza proattive per proteggere i dispositivi Android.

Caratteristiche di Rafel RAT

Rafel RAT è stato identificato da Check Point Research come un potente strumento di amministrazione remota utilizzato in numerose campagne malevoli. Le sue caratteristiche includono accesso remoto, sorveglianza, esfiltrazione di dati e meccanismi di persistenza, rendendolo ideale per operazioni clandestine e infiltrazioni in obiettivi di alto valore.

Campagne e analisi delle vittime

Distribuzione geografica e dispositivi coinvolti

Le campagne di Rafel RAT hanno colpito principalmente utenti negli Stati Uniti, Cina e Indonesia, con un numero significativo di vittime che utilizzavano dispositivi Samsung, seguiti da Xiaomi, Vivo e Huawei. Questo riflette la popolarità di questi dispositivi in vari mercati.

Figura 2 – Dispositivi infetti per paese

Figura 3 – Dispositivi delle vittime

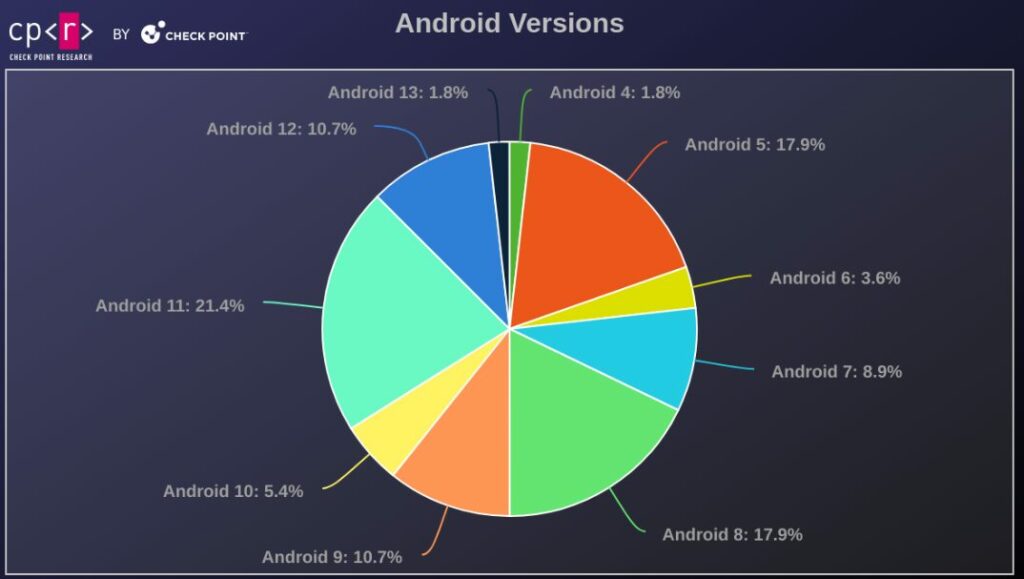

La maggior parte delle vittime utilizzava versioni di Android non più supportate, esponendole a rischi maggiori a causa della mancanza di aggiornamenti di sicurezza.

| Android Versione | Data di Rilascio | Ultima Patch di Sicurezza |

|---|---|---|

| 4 | Ottobre 2011 | Ottobre 2017 |

| 5 | Novembre 2014 | Marzo 2018 |

| 6 | Ottobre 2015 | Agosto 2018 |

| 7 | Agosto 2016 | Ottobre 2019 |

| 8 | Agosto 2017 | Ottobre 2021 |

| 9 | Agosto 2018 | Gennaio 2022 |

| 10 | Settembre 2019 | Febbraio 2023 |

| 11 | Settembre 2020 | Febbraio 2024 |

Figura 5 – Versioni di Android delle vittime

Tecniche e comandi

Rafel RAT viene utilizzato principalmente in campagne di phishing, mascherandosi da app legittime come Instagram, WhatsApp e altre piattaforme di e-commerce. Richiede permessi sensibili come SMS, registri chiamate e contatti, iniziando le sue operazioni in background subito dopo l’attivazione. Comunica con i server di comando e controllo (C&C) utilizzando protocolli HTTP(S), inviando informazioni sul dispositivo e richiedendo comandi da eseguire.

| Comando | Descrizione |

|---|---|

| rehber_oku | Legge la rubrica telefonica e la invia al C&C |

| sms_oku | Legge tutti gli SMS e li invia al C&C |

| send_sms | Invia SMS al numero fornito |

| device_info | Invia informazioni sul dispositivo al C&C |

| location_tracker | Traccia la posizione in tempo reale |

| arama_gecmisi | Legge i registri delle chiamate e li invia al C&C |

| ransomware | Avvia la cifratura dei file |

| changewallpaper | Cambia lo sfondo del dispositivo |

Figura 22 – Comandi supportati da Rafel RAT

Operazioni di Ransomware

Rafel RAT può ottenere privilegi di amministratore del dispositivo, modificare la password della schermata di blocco e impedire la disinstallazione del malware. Può anche criptare file utilizzando la crittografia AES o cancellarli dal dispositivo.

Rafel RAT rappresenta un esempio significativo dell’evoluzione del malware Android, caratterizzato dalla sua natura open-source e dalla vasta gamma di funzionalità. La prevalenza di Rafel RAT sottolinea la necessità di misure di sicurezza proattive per proteggere i dispositivi Android dalle sfruttamenti malevoli.