Sommario

Mentre il fine settimana ha visto centinaia di router DrayTek entrare in cicli di riavvio continui in tutto il mondo, altre vulnerabilità critiche emergono nei sistemi cloud-native Kubernetes, compromettendo la sicurezza di cluster pubblici e privati. Sul fronte dello sviluppo software, il marketplace di Visual Studio Code è finito nel mirino di cybercriminali che hanno pubblicato estensioni infette da ransomware, sollevando interrogativi urgenti sulla sicurezza nella supply chain dello sviluppo.

Visual Studio Code e l’esca del ransomware “ShibaCoin”

Due estensioni caricate sul marketplace di VSCode – chiamate “ahban.shiba” e “ahban.cychelloworld” – sono state rimosse da Microsoft dopo che ReversingLabs ne ha individuato il comportamento anomalo: entrambe scaricavano da remoto uno script PowerShell che cifrava file in una cartella chiamata testShiba, situata sul desktop Windows.

Il payload mostrava un messaggio criptico:

“Your files have been encrypted. Pay 1 ShibaCoin to ShibaWallet to recover them.”

Ma senza alcun wallet, né istruzioni aggiuntive, indicando che si trattasse di una fase sperimentale del ransomware.

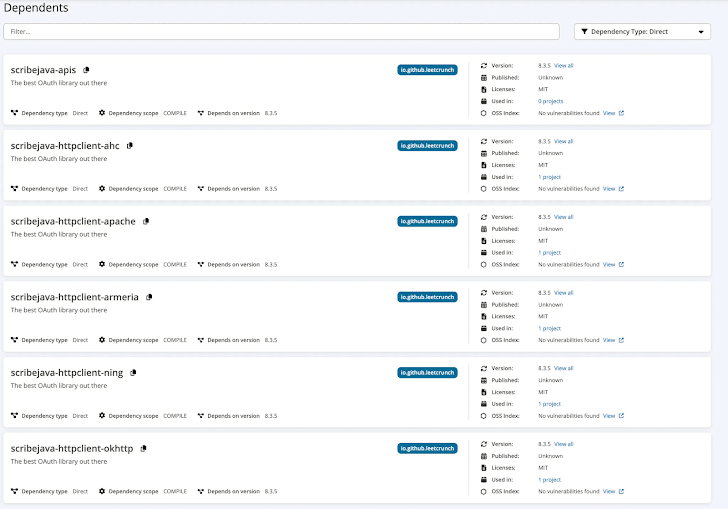

L’episodio si inserisce in una tendenza già segnalata nei mesi precedenti: attacchi di supply chain software, come pacchetti npm e Maven falsi che impersonano librerie popolari per esfiltrare dati, come nel caso del pacchetto Maven malevolo scribejava-core, programmato per attivarsi il quindicesimo giorno del mese, in modo da eludere le scansioni comportamentali classiche.

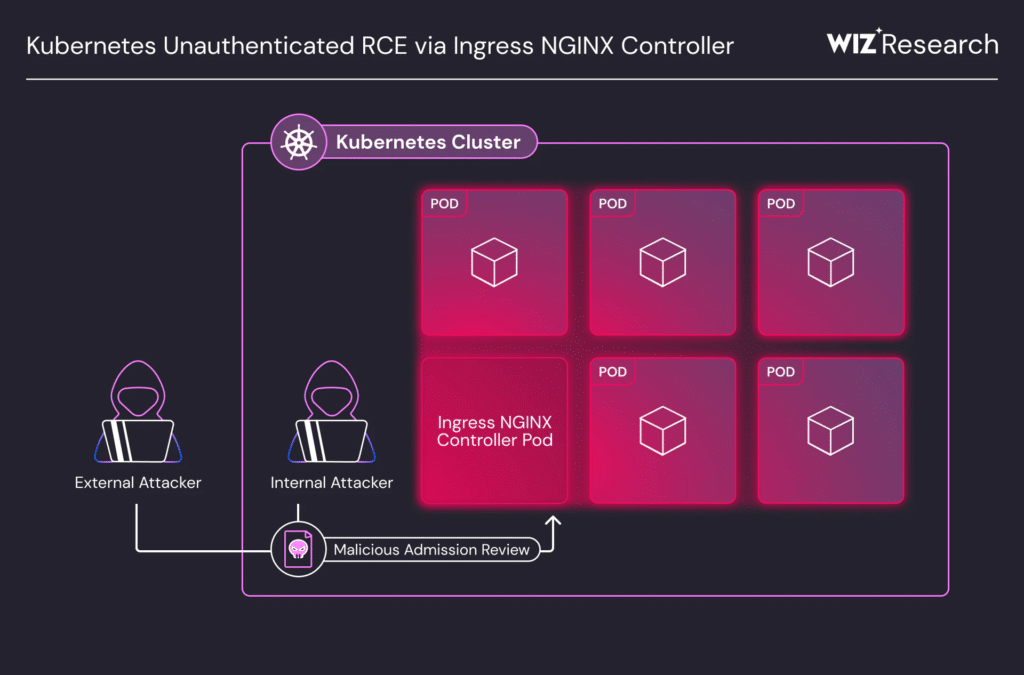

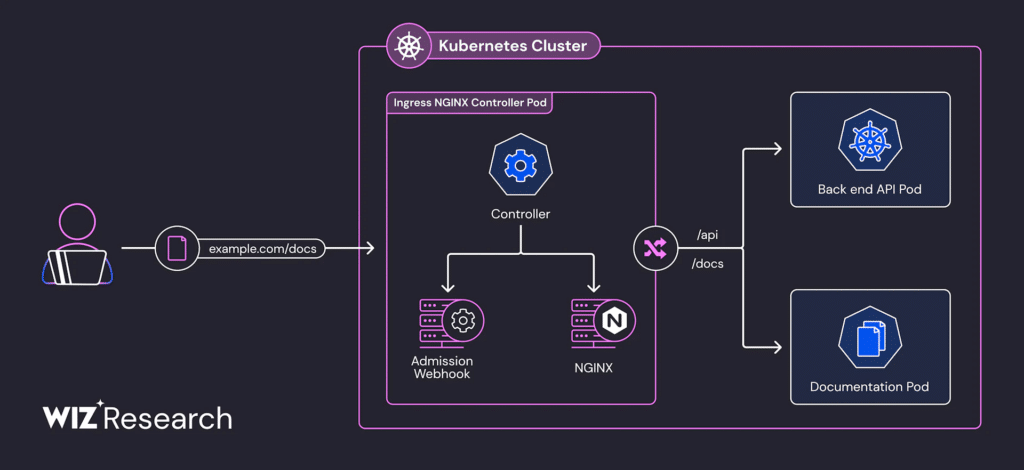

Kubernetes e ingress-nginx: le vulnerabilità CVE-2024-5049 e CVE-2024-5050

Gli sviluppatori di ingress-nginx, uno dei controller di traffico HTTP più usati in Kubernetes, hanno corretto due falle critiche (CVE-2024-5049 e CVE-2024-5050), che permettevano a un utente malintenzionato con accesso limitato al cluster di ottenere l’esecuzione di comandi arbitrari come root all’interno del pod ingress.

La gravità della minaccia è amplificata dal fatto che molti cluster esposti pubblicamente espongono direttamente i pod ingress, rendendo possibile lo sfruttamento anche senza privilegi di amministratore. Secondo Wiz.io, decine di migliaia di installazioni risultano vulnerabili, in particolare quelle che non limitano i parametri dell’annotazione NGINX o espongono direttamente l’endpoint HTTP su porte non filtrate.

Microsoft e Wiz sottolineano l’urgenza di aggiornare i cluster con le versioni v1.10.1, v1.9.5, v1.8.6, v1.7.7, in quanto le configurazioni vulnerabili possono essere sfruttate per scalare privilegi, esfiltrare segreti e compromettere l’intero cluster.

Il caso draytek: reboot loop e connessioni perse

La notte del 22 marzo 2025 segna l’inizio di un’improvvisa e preoccupante ondata di disconnessioni tra gli utenti di router DrayTek, principalmente nel Regno Unito, ma con impatti anche in Australia e in altri Paesi. L’origine di questi problemi viene individuata in vulnerabilità software sfruttate da attacchi mirati oppure da un aggiornamento firmware malfunzionante rilasciato dalla stessa DrayTek.

Secondo Gamma, Zen Internet, ICUK e A&A, provider colpiti in prima linea, i dispositivi coinvolti entrano ciclicamente in boot loop, impedendo qualsiasi uso stabile della connessione internet. L’anomalia si manifesta con sessioni di rete che si interrompono e riprendono ogni pochi minuti, un comportamento riconducibile a firmware non aggiornato oppure vulnerabile.

Le cause: attacco o aggiornamento difettoso

Nonostante la mancanza iniziale di una dichiarazione ufficiale da parte di DrayTek, le prime analisi dei provider coinvolti suggeriscono che il malfunzionamento sia legato a una vulnerabilità preesistente. Tuttavia, nel corso delle ore successive, alcuni operatori — tra cui Gamma — avanzano l’ipotesi che l’interruzione sia iniziata dopo il rilascio di un aggiornamento software da parte di DrayTek, aggiungendo quindi incertezza sull’origine esatta del problema.

Il traffico in ingresso che avrebbe causato i riavvii improvvisi dei router potrebbe essere parte di un attacco attivo, secondo quanto ipotizza anche il distributore vietnamita An Phat, che collega i guasti all’exploitation di vulnerabilità note, tra cui CVE-2024-51138, CVE-2024-51139, CVE-2024-41335, CVE-2024-41336 e CVE-2024-41339.

Il comunicato ufficiale di draytek

Solo il 24 marzo DrayTek pubblica una dichiarazione ufficiale, in cui evita di attribuire il problema a una causa precisa, ma suggerisce una serie di azioni correttive:

- Disconnettere il cavo WAN.

- Accedere all’interfaccia Web del router e verificare il tempo di attività del sistema.

- Disattivare il Remote Management e il servizio SSL VPN.

- Riavviare il router.

- Monitorare la stabilità della connessione.

- Aggiornare il firmware all’ultima versione disponibile.

L’azienda consiglia inoltre di disattivare tutte le funzionalità VPN, anche nei casi in cui il firmware sia già aggiornato, come misura precauzionale.

L’impatto in numeri e le reazioni degli operatori

Nel Regno Unito, il provider Zen Internet, che gestisce circa 200.000 clienti, riporta che oltre 1.000 connessioni sono state compromesse. Tuttavia, molti dei router interessati non sono stati forniti direttamente dai provider, ma acquistati da utenti o aziende in maniera indipendente, limitando le capacità di intervento degli ISP.

ICUK, uno dei primi a isolare la causa nei firmware vulnerabili, lancia un avviso urgente invitando alla sostituzione temporanea del router in caso di impossibilità ad aggiornare il firmware.

Gamma, in un aggiornamento pubblicato nella serata del 23 marzo, evidenzia come i problemi siano “legati a un dispositivo CPE specifico” e che “non è stato possibile implementare una soluzione lato rete”.

Diffusione internazionale e gravità del fenomeno

Al di là del Regno Unito, anche altri Paesi iniziano a segnalare disservizi riconducibili a router DrayTek. In Vietnam, il distributore ufficiale An Phat conferma problemi simili e li collega direttamente a exploit delle vulnerabilità CVE citate, supportando l’ipotesi dell’attacco informatico.

Consigli pratici per gli utenti

Oltre agli aggiornamenti firmware e alla disattivazione delle funzioni VPN, viene suggerito di verificare se l’accesso remoto sia abilitato e in caso affermativo disabilitarlo, soprattutto se non strettamente necessario. I router che mostrano continui riavvii devono essere scollegati immediatamente dalla WAN prima di effettuare modifiche.

Una vulnerabilità già nota

Non è la prima volta che DrayTek finisce sotto i riflettori per falle di sicurezza. Nell’ottobre 2024, l’azienda aveva corretto vulnerabilità critiche che coinvolgevano oltre 700.000 router, come riportato da BleepingComputer. Alcune di queste falle erano ancora attive in modelli non aggiornati, come evidenziato nel caso odierno.

Il rischio di un’escalation e l’assenza di un fix strutturato

La situazione attuale mette in luce l’importanza di una gestione centralizzata degli aggiornamenti, in particolare nel contesto aziendale, dove i router sono spesso configurati per VPN e gestione remota, rendendoli più esposti ad attacchi.

L’assenza di una patch automatica da parte di DrayTek, unita a una comunicazione vaga sulle cause, alimenta il timore che altri attori malevoli possano sfruttare queste vulnerabilità nei prossimi giorni o settimane.

la responsabilità dell’utente finalePoiché molti router compromessi non sono distribuiti direttamente dai provider, il peso della risoluzione ricade spesso sull’utente finale. Questo aspetto evidenzia una delle criticità della cybersecurity domestica: la mancanza di consapevolezza e aggiornamenti tempestivi può trasformare dispositivi comuni in punti deboli della rete.

Tra DevOps, Cloud e IoT: uno spettro trasversale di minacce

L’accavallarsi di episodi così gravi su fronti diversi — IDE di sviluppo, router domestici e business, cluster cloud-native — mostra l’interconnessione e la fragilità delle attuali infrastrutture digitali. I comuni denominatori sono:

- Supply chain compromesse: lo sviluppo moderno, che dipende da pacchetti esterni, è sempre più esposto.

- Esposizione pubblica e configurazioni errate: molti cluster Kubernetes sono accessibili direttamente senza restrizioni.

- Mancanza di aggiornamenti proattivi: router DrayTek vecchi e non aggiornati diventano bersagli ideali.

Il rischio maggiore? La normalizzazione di questi incidenti, in cui attori sofisticati riescono a ottenere accesso persistente tramite backdoor installate da estensioni IDE, configurazioni di default o aggiornamenti automatici mal implementati.