Sommario

Bumblebee è un malware downloader altamente sofisticato, utilizzato dai cybercriminali per ottenere accesso a reti aziendali e distribuire payload pericolosi, come Cobalt Strike o ransomware. Scoperto per la prima volta nel 2022 dal Google Threat Analysis Group, è stato osservato nuovamente in azione da Netskope Threat Labs, segnalando una possibile ripresa dopo l’operazione Endgame di Europol, che ha colpito alcune delle principali botnet, tra cui Bumblebee.

Catena di infezione del malware Bumblebee

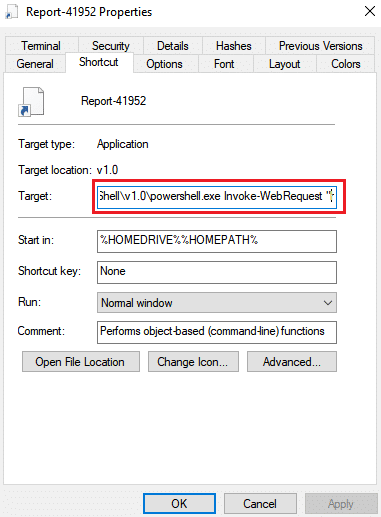

L’infezione comincia solitamente con un’email di phishing che spinge la vittima a scaricare un file ZIP contenente un file LNK, che avvia una sequenza di download e installazione del malware. L’uso di file LNK è comune nelle campagne di Bumblebee, poiché questi permettono di eseguire comandi di PowerShell che scaricano file da server remoti. In questo caso, il malware viene scaricato come file MSI, che viene installato silenziosamente nel sistema tramite il comando msiexec di Microsoft.

Nuove tattiche e file MSI

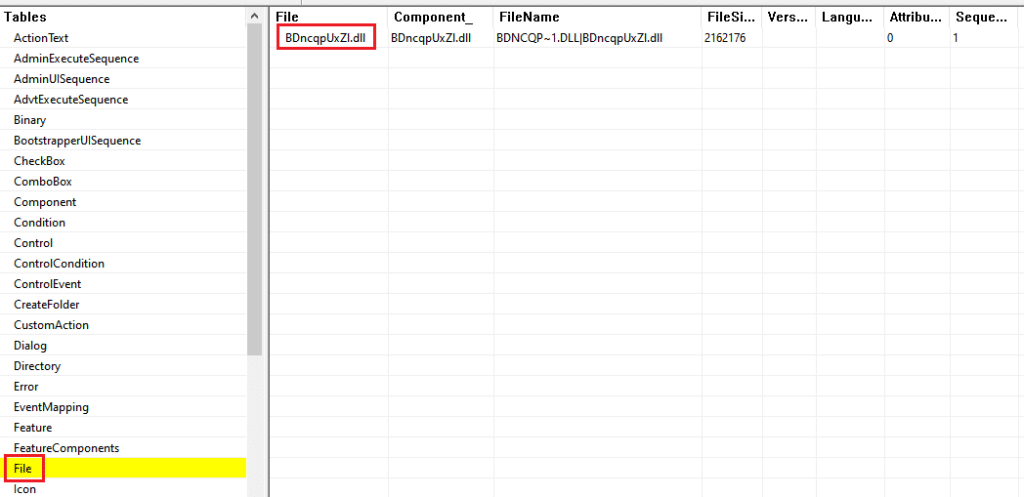

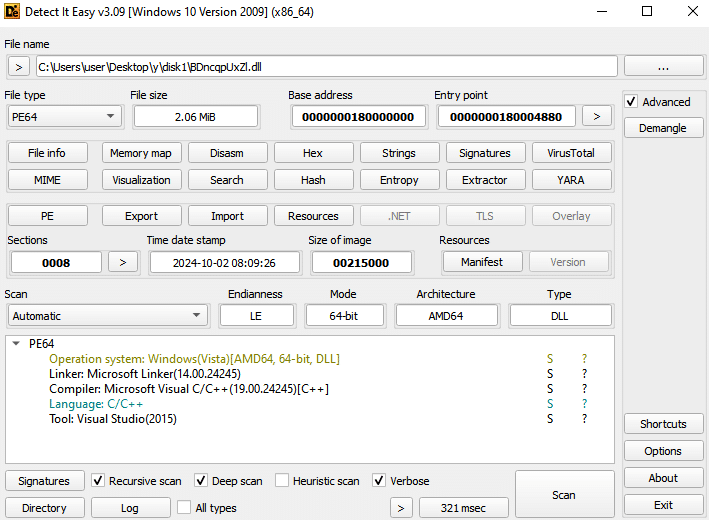

Bumblebee utilizza file MSI camuffati come installatori di software legittimi, come Nvidia o Midjourney, per caricare il payload direttamente in memoria, evitando di scrivere il malware su disco. Questa tecnica è molto efficace per sfuggire ai controlli di sicurezza tradizionali, che spesso si concentrano sull’analisi di file scritti su disco.

Una particolarità di questa campagna è l’uso della tabella SelfReg del file MSI, che forza l’esecuzione di funzioni chiave all’interno del malware senza creare nuovi processi, riducendo così le possibilità di rilevamento.

Caratteristiche del payload di Bumblebee

Analizzando il payload, sono state confermate alcune caratteristiche tipiche di Bumblebee, come l’uso di chiavi RC4 per decrittare la configurazione crittografata del malware. La campagna utilizza la porta 443 per la comunicazione e gli identificativi della campagna analizzati includono “msi” e “lnk001”. Sebbene l’analisi completa del payload sia fuori dallo scopo di questo articolo, Netskope ha fatto sapere a Matrice Digitale che continuerà a monitorare le attività di Bumblebee.

Il ritorno di Bumblebee suggerisce una costante evoluzione delle tecniche di attacco e una crescente capacità dei cybercriminali di adattarsi alle difese esistenti. Netskope offre protezione avanzata contro questo tipo di minaccia, fornendo rilevamenti proattivi attraverso soluzioni come Win32.Trojan.BumblebeeLNK e Win64.Trojan.BumbleBee.