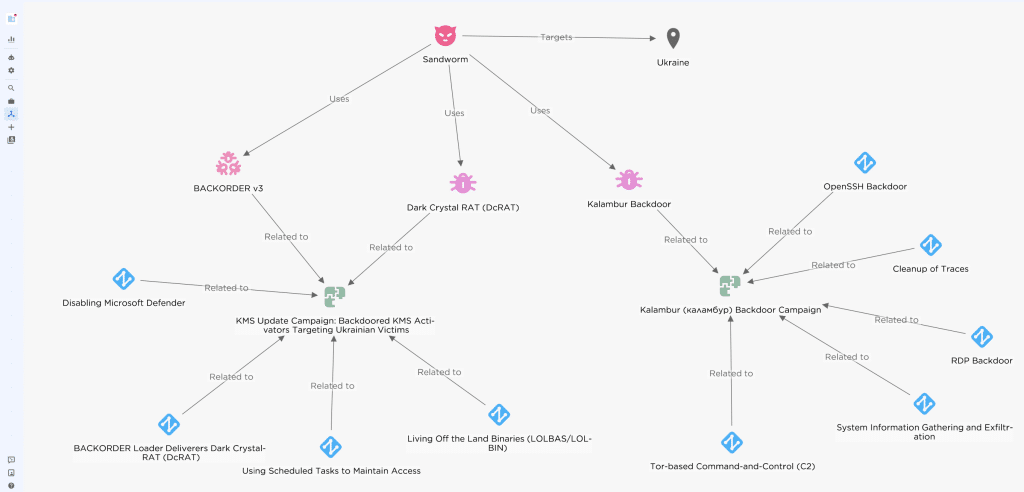

Un nuovo report di EclecticIQ ha rivelato che il gruppo di hacker russi Sandworm (APT44) sta conducendo una campagna di cyber spionaggio contro utenti ucraini di Windows. Gli attacchi, in corso almeno dalla fine del 2023, si basano sull’utilizzo di attivatori KMS di Windows compromessi, che installano malware nascosto nei sistemi delle vittime.

Questa tecnica consente ai criminali informatici di accedere ai dati sensibili, esfiltrare informazioni e mantenere il controllo su reti compromesse. La situazione è aggravata dal fatto che circa il 70% dei software utilizzati negli enti statali ucraini è piratato, offrendo agli hacker un’enorme superficie d’attacco.

L’attacco tramite falsi attivatori KMS: come funziona

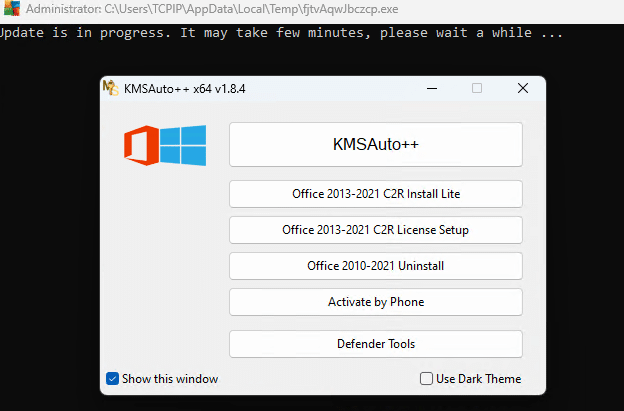

L’attacco si basa sulla distribuzione di un file ZIP protetto da password, chiamato “KMSAuto++x64_v1.8.4.zip”, diffuso su siti di torrent. L’utente, convinto di installare un attivatore per bypassare la licenza di Windows, esegue il file, innescando il processo di infezione.

Il malware BACKORDER, un loader già utilizzato da Sandworm, viene eseguito in background senza che la vittima se ne accorga. Questo strumento permette di scaricare ed eseguire Dark Crystal RAT (DcRAT), un potente software di accesso remoto che consente agli hacker di:

- Registrare le attività della tastiera e acquisire credenziali.

- Catturare schermate del dispositivo.

- Rubare cookie, cronologia e dati salvati nei browser.

- Accedere alle credenziali FTP e ai dettagli delle carte di credito.

L’intero processo avviene senza che l’utente si renda conto di nulla, mentre il computer rimane completamente vulnerabile agli attaccanti.

Come si eludono i sistemi di sicurezza?

Per evitare il rilevamento da parte di Windows Defender, il malware imposta delle regole di esclusione, impedendo l’analisi dei file compromessi. Inoltre, utilizza tecniche avanzate di evasion (LOLBAS/LOLBIN) per evitare il blocco da parte dei software di protezione.

Uno degli elementi più inquietanti è la persistenza dell’infezione. Il malware crea delle operazioni programmate (scheduled tasks) che riattivano il trojan ad ogni riavvio del computer, garantendo agli hacker un accesso continuo.

L’uso della rete TOR e i collegamenti con la Russia

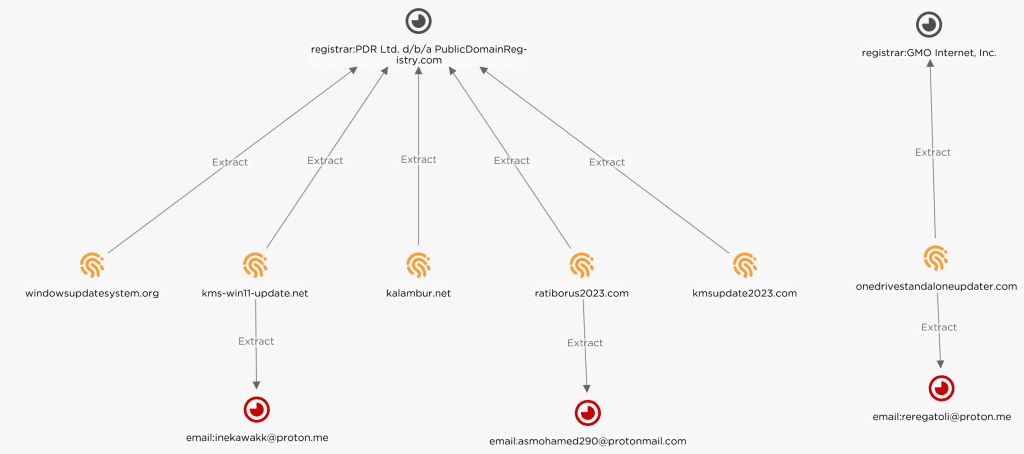

L’indagine di EclecticIQ ha individuato diversi server di comando e controllo (C2) utilizzati dagli hacker. Uno degli indirizzi chiave è kmsupdate2023[.]com, da cui vengono scaricati ulteriori payload malevoli.

L’analisi del codice ha rivelato anche commenti e riferimenti in lingua russa, oltre a simboli di debug che indicano l’utilizzo di un ambiente di sviluppo russo.

“Abbiamo identificato che il malware viene compilato su macchine con configurazioni tipiche di ambienti di test Microsoft, suggerendo un’operazione altamente sofisticata.” – EclecticIQ Threat Intelligence Team

L’impatto della campagna di Sandworm sull’Ucraina

Gli attacchi di Sandworm rappresentano una minaccia diretta alla sicurezza nazionale dell’Ucraina, colpendo utenti privati, aziende e istituzioni governative.

Le implicazioni principali includono:

- Compromissione di dati critici del settore pubblico e privato.

- Accesso alle infrastrutture critiche del Paese.

- Possibile utilizzo dei dispositivi compromessi per attacchi futuri.

Questa campagna si inserisce in una più ampia strategia di guerra ibrida, in cui la Russia utilizza il cyber spazio come arma per destabilizzare il Paese e sottrarre informazioni sensibili.

Come proteggersi dagli attacchi KMS trojanizzati

Gli esperti di cybersecurity consigliano alcune misure per mitigare il rischio di infezione:

- Non scaricare software piratato, soprattutto attivatori di Windows.

- Utilizzare solo fonti ufficiali per aggiornamenti e software.

- Eseguire scansioni di sicurezza regolari con software aggiornati.

- Monitorare eventuali processi sospetti nel Task Manager.

- Disabilitare l’esecuzione automatica di script PowerShell sconosciuti.

L’aumento delle campagne di cyber spionaggio dimostra che la sicurezza informatica deve essere una priorità per utenti e aziende, specialmente in un contesto geopolitico instabile come quello dell’Ucraina.