Recentemente, due campagne di minaccia significative sono state rilevate dai ricercatori di sicurezza: la campagna ERIAKOS, che prende di mira gli utenti di Facebook con siti di e-commerce fraudolenti, e il malware SMS Stealer, che sfrutta applicazioni ingannevoli per rubare dati sensibili da dispositivi mobili in diversi paesi. Queste campagne evidenziano l’evoluzione delle tattiche di attacco e l’importanza di misure di sicurezza avanzate.

Campagna di Scam ERIAKOS: frodi E-commerce su Facebook

Il team di Recorded Future ha rilevato una sofisticata rete di siti di e-commerce fraudolenti denominata “ERIAKOS”. Questa campagna, scoperta il 17 aprile 2024, coinvolge 608 siti web fraudolenti che utilizzano tecniche di malvertising e brand impersonation per rubare dati personali e finanziari degli utenti. La strategia principale della campagna è mirare agli utenti di Facebook attraverso pubblicità ingannevoli che li indirizzano a siti web truffa accessibili solo da dispositivi mobili.

I truffatori dietro la campagna ERIAKOS utilizzano una Content Delivery Network (CDN) specifica, oss[.]eriakos[.]com, per ospitare i siti fraudolenti. Le registrazioni dei domini avvengono tramite Alibaba Cloud Computing Ltd., e le attività sono principalmente gestite attraverso due indirizzi IP specifici, 47[.]251[.]129[.]84 e 47[.]251[.]50[.]19. Questi siti sono configurati in modo tale da eludere i sistemi di rilevamento automatico, rendendo difficile l’identificazione e la mitigazione delle frodi.

Le implicazioni di questa campagna sono gravi, con le istituzioni finanziarie che affrontano rischi di frode finanziaria, incluse dispute di chargeback e perdite irreversibili. Le aziende impersonate subiscono danni reputazionali significativi, particolarmente tra le vittime defraudate. Per mitigare questi rischi, Recorded Future raccomanda di blacklistare gli account commercianti sospetti, monitorare attentamente le transazioni dei clienti e incoraggiare la segnalazione di siti web e transazioni sospette.

Malware SMS Stealer: minaccia per i dispositivi mobili

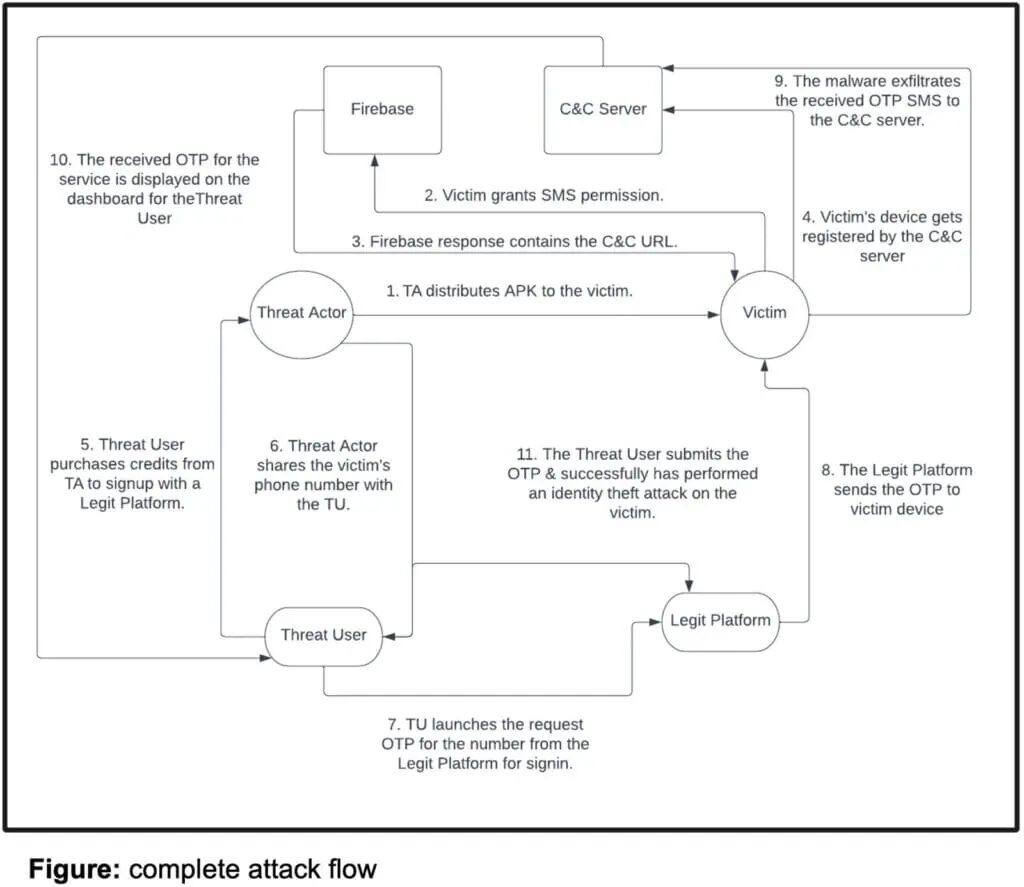

Parallelamente, la ricerca condotta da Zimperium ha rivelato una campagna di malware denominata “SMS Stealer” che ha preso di mira oltre 107.000 dispositivi in 113 paesi. Questa campagna utilizza applicazioni ingannevoli distribuite tramite malvertising e bot Telegram per indurre gli utenti a installare malware sui loro dispositivi mobili. Una volta installato, il malware richiede permessi per accedere ai messaggi SMS e invia i dati rubati a server di comando e controllo (C&C).

Le applicazioni malevole distribuite in questa campagna sono progettate per sembrare legittime, spesso mascherate da strumenti utili o giochi popolari. Tuttavia, una volta installate, iniziano a monitorare i messaggi SMS in arrivo per rubare password monouso (OTP) utilizzate per l’autenticazione a due fattori. Questo tipo di attacco rappresenta una minaccia significativa per la sicurezza degli account online degli utenti, compresi quelli bancari e di posta elettronica.

Zimperium ha identificato diversi metodi utilizzati dai truffatori per distribuire e controllare il malware, tra cui l’uso di repository Github e indirizzi C&C incorporati direttamente nell’app. La sofisticazione del malware e le tecniche di offuscamento utilizzate rendono difficile il rilevamento e la rimozione da parte dei software antivirus tradizionali.

Per proteggersi da tali minacce, Zimperium consiglia di utilizzare macchine virtuali o sandbox per testare codice sospetto, monitorare le directory comuni per attività anomale e impedire l’uso di linguaggi di scripting non predefiniti sui dispositivi endpoint e server.

Le campagne di scam ERIAKOS e il malware SMS Stealer evidenziano l’evoluzione continua delle tattiche di attacco utilizzate dai cybercriminali per compromettere dispositivi e rubare dati sensibili. Le istituzioni finanziarie e gli utenti devono rimanere vigili, adottando misure preventive avanzate e promuovendo la consapevolezza della sicurezza informatica per mitigare questi rischi.

DigiCert revocherà oltre 83.000 Certificati SSL per Problemi di Validazione

DigiCert, autorità di certificazione (CA), ha annunciato che revocherà un sottogruppo di certificati SSL/TLS entro 24 ore a causa di un errore nella verifica della proprietà del dominio per cui i certificati sono stati emessi. Questo problema riguarda oltre 83.000 certificati e circa 6.807 clienti, e potrebbe causare interruzioni temporanee a siti web, servizi e applicazioni che si basano su questi certificati per comunicazioni sicure.

Problema di Validazione del Dominio

DigiCert ha identificato un problema con la validazione del controllo del dominio (DCV) utilizzata per emettere i certificati SSL/TLS. Normalmente, per validare la proprietà di un dominio, DigiCert richiede ai clienti di configurare un record CNAME DNS contenente un valore casuale fornito dall’azienda. Questo valore casuale deve includere un prefisso di underscore (_) per evitare collisioni con sottodomini esistenti. Tuttavia, a causa di un cambiamento introdotto nel 2019 nel sistema di generazione dei valori casuali, alcuni valori non includevano il prefisso underscore.

L’errore è emerso durante una revisione più approfondita dopo che un cliente ha segnalato problemi con i valori casuali utilizzati nella validazione. DigiCert ha scoperto che il prefisso underscore non veniva aggiunto automaticamente in alcuni casi, causando un’inconformità con gli standard della CA/Browser Forum.

Impatto e raccomandazioni

L’errore di validazione ha avuto un impatto su circa lo 0,4% delle validazioni di dominio applicabili, interessando 83.267 certificati. DigiCert ha avvisato i clienti interessati, raccomandando loro di sostituire i certificati il prima possibile accedendo ai propri account DigiCert, generando una nuova richiesta di firma del certificato (CSR) e riemettendo i certificati dopo aver superato la DCV.

L’incidente ha suscitato l’attenzione dell’Agenzia per la Cybersecurity e la Sicurezza delle Infrastrutture degli Stati Uniti (CISA), che ha pubblicato un avviso evidenziando che la revoca di questi certificati potrebbe causare interruzioni temporanee a siti web, servizi e applicazioni che utilizzano tali certificati per la comunicazione sicura.